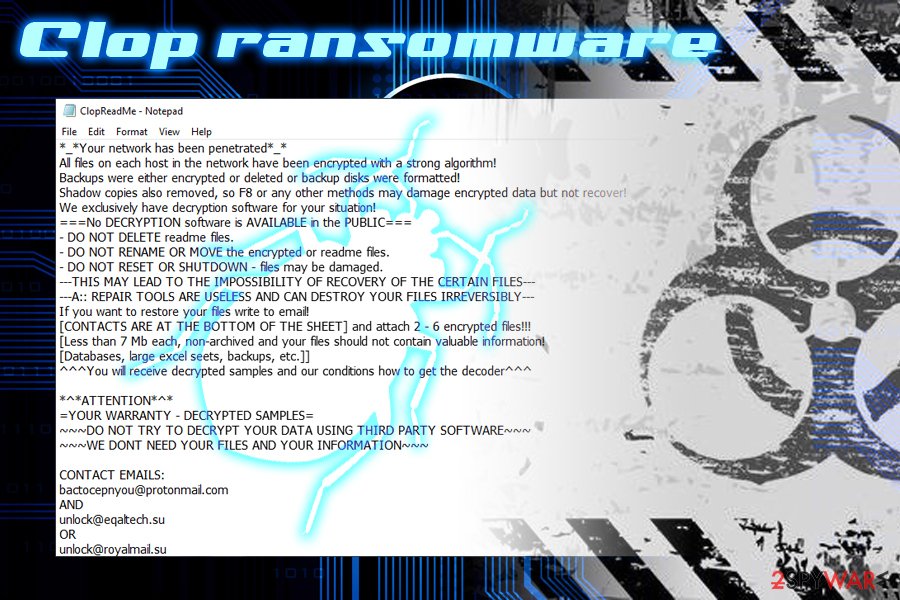

Altro fallimento per il ransomware Clop

La prima versione di ransomware per Linux, del gruppo criminale Clop, si è rivelata difettosa. Ciò ha consentito alle vittime di decrittografare i propri dati gratuitamente negli ultimi due mesi grazie agli esperti di SentinelLabs.

Sembra ormai noto ad eventi curiosi e imbarazzanti, la cyber gang Clop. Già nell'agosto 2022 infatti aveva "confuso" un'azienda di fornitura idrica del Regno Unito, rivendicando invece l'attacco come contro il più grande gestore idrico del Paese. Non si è mai saputo se l'errore fosse intenzionale (al fine di estorcere con prove false un'azienda più "ricca"), oppure accidentale, ma non fece una splendida figura.

Ora, come hanno scoperto i ricercatori, il ransomware non crittografa con le sue chiavi RC4, come nella versione Windows. La chiave principale viene semplicemente codificata nel malware, genera una chiave di crittografia, la decrittografa con essa e la memorizza localmente tra i file crittografati.

Inoltre, non supera la convalida per la decrittazione, il malware scrive i nuovi dati con la loro dimensione e data di crittografia, il che facilita anche la decrittazione.

Anche l'offuscamento e il rilevamento del bypass non sono stati ancora implementati.

Di conseguenza, un semplice script Python è sufficiente per ripristinare quanto "danneggiato".