Anno nuovo, nuovo ransomware: Babuk Locker prende di mira le grandi aziende

Nonostante sia un ceppo ransomware per lo più banale, i meccanismi di crittografia di Babuk Locker e l'abuso di Windows Restart Manager lo distinguono.

A pochi giorni dall'inizio del nuovo anno, è stato scoperto uno dei primi nuovi ceppi di ransomware del 2021. Soprannominato Babuk Locker, il ransomware sembra aver compromesso con successo cinque società finora, secondo una nuova ricerca.

L'autore della ricerca, Chuong Dong, uno studente di informatica presso Georgia Tech, ha detto di aver visto per la prima volta il ransomware menzionato in un tweet da un ricercatore di sicurezza che su Twitter si chiama "Arkbird". Ha quindi scoperto informazioni su Babuk su RaidForums, che è un forum per la condivisione di database di violazioni e fughe di notizie.

Dong ha detto che, secondo il sito web incorporato nella richiesta di riscatto di Babuk, e sulla base delle informazioni provenienti dalle fughe di RaidForums, il ransomware ha compromesso con successo cinque diverse società in tutto il mondo. Secondo un rapporto di BleepingComputer, queste società vittime vanno da un produttore per test medici a una società di aria condizionata e riscaldamento negli Stati Uniti - e almeno una delle società ha accettato di pagare un riscatto di 85.000 dollari.

Sebbene Babuk abbia alcune caratteristiche distintive che vanno dal non sofisticato al normale, propone anche trucchi più nuovi, in particolare quando si tratta di crittografia e abuso delle funzionalità legittime di Windows, ha affermato Dong.

"Babuk è un nuovo ransomware avviato all'inizio di quest'anno", ha affermato Dong in un'analisi di questa settimana. "Nonostante le pratiche di codifica amatoriali utilizzate, il suo potente schema di crittografia che utilizza l'algoritmo Diffie-Hellman a curva ellittica si è dimostrato efficace nell'attaccare molte aziende finora."

Caratteristiche di Babuk

Il ransomware, che si presenta sotto forma di un file .EXE a 32 bit, in particolare manca di offuscamento. Inoltre, non è ancora chiaro come il ransomware venga inizialmente diffuso alle vittime.

"Finora, non sappiamo come il ransomware sia entrato nell'azienda, ma molto probabilmente si tratta di phishing simile agli approcci di altri gruppi di ransomware", ha detto Dong.

Dopo l'infezione, Babuk contiene un elenco codificato di servizi e processi da chiudere prima della crittografia. Questi includono vari servizi di monitoraggio del sistema, inclusi BackupExecVSSProvider, YooBackup e BackupExecDiveciMediaService. Dal lato dei processi, Babuk cerca di sopprimere 31 processi, da sql.exe a oracle.exe e outlook.exe.

"La chiusura delle applicazioni è vantaggiosa perché tali applicazioni potrebbero aprire file quando viene eseguito il ransomware", ha spiegato Dong. “Per crittografare i file, deve essere in grado di aprirlo. Se un'altra applicazione lo ha già fatto, la crittografia non funzionerà".

Babuk tenta anche di eliminare le copie shadow prima e dopo la crittografia. Le copie shadow esistono in Microsoft Windows e vengono utilizzate per creare copie di backup o istantanee di vari file.

"Dopo aver eliminato le copie shadow, Babuk controlla se il sistema funziona con un processore a 64 bit", secondo Dong. "Se lo è, viene richiamato Wow64RevertWow64FsRedirection per abilitare nuovamente il reindirizzamento del file system."

Metodo di crittografia

Da segnalare il meccanismo di crittografia di Babuk: utilizza la propria implementazione dell'hashing SHA, la crittografia ChaCha8 e l'algoritmo di generazione e scambio di chiavi Diffie-Hellman (ECDH) a curva ellittica per crittografare i file nell'attacco, rendendoli quasi impossibili da recuperare per le vittime .

"A causa del meccanismo dell'ECDH, l'autore del ransomware può generare il segreto condiviso utilizzando la propria chiave privata e la chiave pubblica della vittima per decrittografare i file", ha affermato Dong. "Questo rende impossibile per la vittima decrittografare da sola a meno che non possa acquisire la chiave privata generata casualmente nel malware prima che finisca la crittografia."

Babuk utilizza anche il multithreading. Molti computer contengono una o più CPU multi-core, che vengono utilizzate per consentire l'esecuzione parallela dei processi e un migliore utilizzo del sistema. Il ransomware, come Babuk, può essere sviluppato per sfruttare questo processo di multithreading al fine di "parallelizzare le singole attività per garantire un impatto più rapido e, di conseguenza, più dannoso prima che le vittime scoprano di essere sotto attacco", hanno affermato i ricercatori di Sophos.

Tuttavia, Dong ha affermato che "l'approccio al multithreading del ransomware è piuttosto mediocre".

Per uno, il suo processo di multithreading utilizza la ricorsione per attraversare i file, ha detto. Questo processo inizia con un thread nella directory più alta (ad esempio, unità C: //), che, nella funzione di crittografia principale, passerà attraverso ogni elemento nella directory principale. Se trova un file, lo crittografa. Se viene trovata una nuova directory, il processo chiamerà di nuovo la funzione di crittografia principale con quella directory come directory principale per attraversare quella cartella. Questo processo continua per più livelli finché Babuk non ha eseguito la scansione di ogni cartella e file, ha spiegato Dong.

"Questo è l'approccio vecchia scuola e di base per il ransomware, ed è tipicamente utilizzato da persone che non conoscono lo sviluppo di malware", ha detto Dong. "L'idea va bene, ma questa è una quantità di lavoro folle considerando come un normale sistema ha almeno 10.000 file."

Il processo di multithreading del ransomware determina anche il numero di thread da generare raddoppiando il numero di core sulla macchina della vittima e quindi allocando un array per memorizzare tutti gli handle di thread.

"È potenzialmente possibile creare una quantità enorme di thread per ogni processo", ha affermato Dong. "Tuttavia, in una situazione ideale, è meglio avere un thread in esecuzione per processore per evitare che i thread competano tra loro per il tempo e le risorse del processore durante la crittografia."

Al contrario, ha aggiunto Dong, un approccio corretto per il multithreading è stato utilizzato dal ransomware Conti, che genera un thread per ogni core di elaborazione.

"La sua crittografia è incredibilmente veloce con poco meno di 30 secondi per crittografare l'unità C: //", ha detto.

Windows Restart Manager

Babuk sfrutta anche la legittima funzionalità di Windows Restart Manager di Microsoft, che consente agli utenti di chiudere e riavviare tutte le applicazioni e i servizi (meno quelli critici). Il ransomware utilizza questa funzione per terminare qualsiasi processo che utilizza i file, cosa che Dong ha detto garantisce che nulla impedirà al malware di aprire e crittografare i file.

Altre famose famiglie di ransomware hanno precedentemente abusato di Windows Restart Manager, incluso il ransomware Conti (come visto in un attacco di luglio 2020) e il ransomware REvil (visto in una nuova versione di maggio 2020).

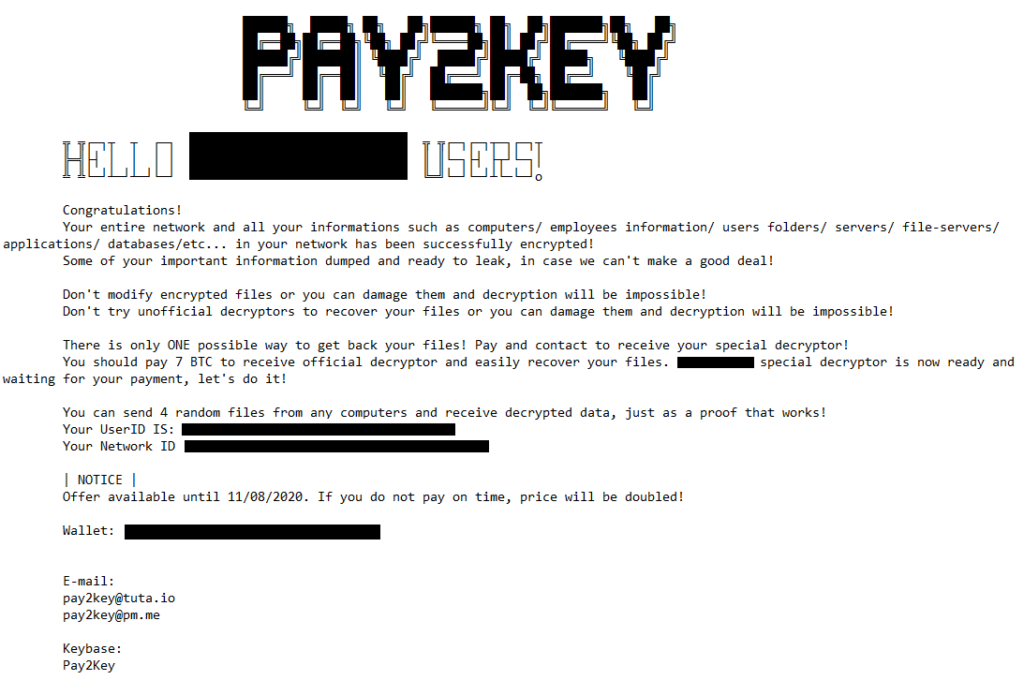

Una volta che tutti i file sono stati crittografati, la richiesta di riscatto di Babuk dice alle vittime che i loro computer e server sono crittografati e chiede alla vittima di contattarli utilizzando un browser Tor.

Tuttavia, "se la vittima cerca di pagare il riscatto, deve caricare i file in una chat in modo che gli 'hacker' possano assicurarsi di essere in grado di decrittografare i file", ha detto in una e-mail Lamar Bailey, direttore senior della ricerca sulla sicurezza di Tripwire. “Mi aspetto che ci sia un tasso di fallimento piuttosto alto. Faranno soldi? Assolutamente. Ma come molte mode, questa sarà una cosa del passato in pochi mesi e non genererà molti soldi a lungo termine. Fino ad allora, stai alla larga dai file .exe a 32 bit. "

Il nuovo ceppo ransomware si presenta come attacchi ransomware che continuano ad aumentare - con il numero di attacchi ransomware che fa un salto del 350 per cento dal 2018. I sistemi sanitari sono stati colpiti gravemente nel corso dell'ultimo anno da attori ransomware, con un recente rapporto che afferma che le organizzazioni sanitarie hanno visto un aumento del 45% degli attacchi informatici da novembre.