Apple risolve tre iOS zero-day sfruttati realmente

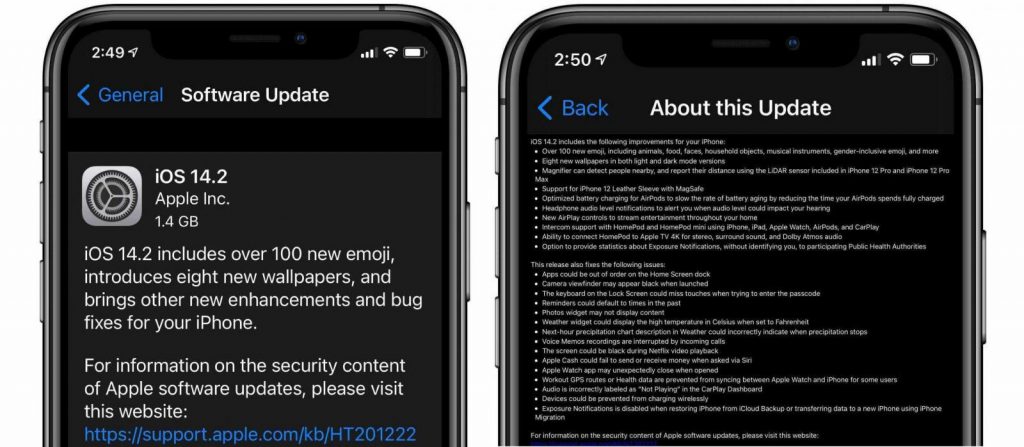

Apple ha rilasciato oggi aggiornamenti di sicurezza per iOS per correggere tre vulnerabilità zero-day che sono state scoperte in seguito ad attacchi contro i suoi utenti.

Secondo Shane Huntley, direttore del Threat Analysis Group di Google, i tre zero-day per iOS sono legati al recente litigio di tre zero-day di Chrome [ 1 , 2 , 3 ] e uno zero-day di Windows che Google aveva precedentemente rivelato nel corso del ultime due settimane.

Proprio come nei quattro casi precedenti, Google non ha condiviso i dettagli sugli aggressori o sui loro obiettivi.

Sebbene non sia noto se gli zero-giorni siano stati utilizzati contro obiettivi selezionati o in massa, si consiglia agli utenti iOS di eseguire l'aggiornamento a iOS 14.2, solo per sicurezza.

Gli stessi bug di sicurezza sono stati corretti anche in iPadOS 14.2 e watchOS 5.3.8, 6.2.9 e 7.1 e sono stati anche sottoposti a backport per gli iPhone di vecchia generazione tramite iOS 12.4.9, anch'esso rilasciato oggi.

Secondo il team leader di Google Project Zero, Ben Hawkes, il cui team ha scoperto e segnalato gli attacchi ad Apple, i tre zero-day iOS sono:

- CVE-2020-27930: un problema di esecuzione di codice in modalità remota nel componente FontParser di iOS che consente agli aggressori di eseguire codice in remoto sui dispositivi iOS.

- CVE-2020-27932: una vulnerabilità di escalation di privilegi nel kernel iOS che consente agli aggressori di eseguire codice dannoso con privilegi a livello di kernel.

- CVE-2020-27950: una perdita di memoria nel kernel iOS che consente agli aggressori di recuperare il contenuto dalla memoria del kernel di un dispositivo iOS.

Si ritiene che tutti e tre i bug siano stati utilizzati insieme, parte di una catena di exploit, che consente agli aggressori di compromettere i dispositivi iPhone da remoto.