Attacco informatico russo all'Italia. Ma anche meno

Un gruppo hacktivista in supporto dell'ideologia russa, NoName057(16), oggi ha preso di mira l'Italia e le sue istituzioni, con diverse rivendicazioni. L'Italia c'è cascata in pieno e la disinformazione russa ha vinto anche stavolta nel suo intento.

Dopo un anno di queste azioni, è più che assodata la regola secondo cui dalla rivendicazione alla riuscita dell'attacco (con l'impatto atteso), c'è di mezzo il mare.

L'attivismo, per definizione, vive proprio di climax. Quello che si cerca di fare è movimentare la società attorno ad un certo tema, perché se ne parli e per creare quanto più scompiglio.

Il valore di quanto accaduto è indubbiamente politico e questo è corretto che assuma un certo rilievo mediatico, visto che l'azione attivista arriva proprio in contemporanea con la fine della visita della premier Meloni a Kiev. Ma non c'è nessun attacco hacker contro il nostro Paese. La situazione è alquanto differente.

Una nota: la stessa stampa estera specializzata che per il ransomware contro il Comune di Palermo ha seguito la vicenda per giorni, di quanto sta accadendo ora, nemmeno un accenno.

Cosa è successo effettivamente?

Il gruppo attivista afferma di aver colpito e tenuto sotto torchio i server Web di importanti istituzioni pubbliche e private italiane.

Tim, A2A, Bper, Carabinieri, Ministero degli Esteri, degli Interni e Difesa.

Il tutto in rari casi si è discostato dallo stato di rivendicazione.

L'Italia non è in ginocchio per l'opera del gruppo NoName057, e le istituzioni italiane non stanno soffrendo per questo. Non più di quanto accada quotidianamente almeno.

Dal mese di maggio 2022 circa infatti, dopo l'alert pubblicato anche dall'Agenzia per la Cybersicurezza Nazionale, una gran parte di istituzioni italiane hanno adottato (discutibili) misure di sicurezza per fronteggiare i DDoS che stanno caratterizzando questo lungo periodo.

In Italia si sta filtrando il traffico proveniente dall'estero ed in particolar modo da paesi dell'est, proprio in riferimento a questo tipo attivismo che ha preso piede. Questa è la ragione principale del perché alcuni dei nostri siti Web non sono raggiungibili da alcuni Stati come Ucraina, Russia, Moldavia ecc.

Non da ieri, ma da maggio circa.

Nella galleria qua sotto i risultati delle analisi sui target odierni che evidenziano proprio questo tipo di difesa.

La giornata di oggi è stata l'esempio lampante di quanto poco ci sia di tecnico in questi attacchi, quanto poco abbiano impattato sui target e quanto molto se ne sia parlato, proprio come in previsione degli attaccanti.

Il gruppo qualche ora dopo l'uscita delle prime news in Italia, diffonde un post abbastanza esplicativo del grado di trolling di un Paese.

Traducendo leggiamo: "I nostri attacchi DDoS ai siti italiani sono nuovamente strombazzati sul Web😉".

Quindi scopo raggiunto direi. Loro sono contenti così, non gliene importa degli effetti tecnici o non tecnici sui target, l'importante è generare audience.

Ricordo inoltre che Bper, qualora abbia vissuto in queste giornate momenti di disservizio, sono imputabili più a operazioni di migrazione applicativi per effetto delle recenti fusioni tra Banca Carige e cessioni a Banco Desio, che per gli effetti di questi DDoS, per i quali non si sono registrati down.

Gli unici disservizi effettivamente registrati sono quelli provenienti da determinati Paesi, appositamente filtrati come parte di una difesa, ormai usanza nelle istituzioni italiane.

- Si sta filtrando il traffico HTTP da alcuni paesi? SI

- Ci sono altri modi per difendersi da un DDoS? SI

- Gli attacchi stanno bombardando l'Italia? NO

- Questo tipo di attivismo è preoccupante dopo un anno dalla guerra? NO

- Ci sono legami dimostrabili con i servizi segreti russi? NO

L'unico sito Web che ha sofferto, forse per il tempo di poco più di un'ora di fila è quello del Ministero degli Esteri, che dunque è ben diverso dal dipingere l'Italia come completamente in ginocchio tra settore Energia, Banche, Difesa e istituzioni.

C'è bisogno di distinguere l'attivismo digitale da un attacco informatico

Quello a cui stiamo assistendo su larga scala da circa un anno ormai (in realtà è sempre esistito ma in precedenza stava abbastanza in sordina), iniziato appunto contestualmente all'invasione russa dell'Ucraina, è una serie di piccole operazioni indipendenti atte a creare destabilizzazione in vari ambiti, tra cui quello cyber. Fare appunto attivismo.

Piccoli gruppi di attivisti quindi hanno preso forma e cercano di destabilizzare il clima, per promuovere la sensatezza della guerra in Ucraina.

Una delle loro attività più gettonate è la rivendicazione di attacchi informatici (DDoS) contro istituzioni occidentali. Oggi è stata la giornata dell'Italia, con diversi target proposti.

Ovviamente, vien da sé capire che queste rivendicazioni vanno prese come tali e l'effettiva riuscita/fondatezza dell'attacco va analizzata su più fronti.

Situazione degli attacchi cyber nell’ultimo anno di guerra

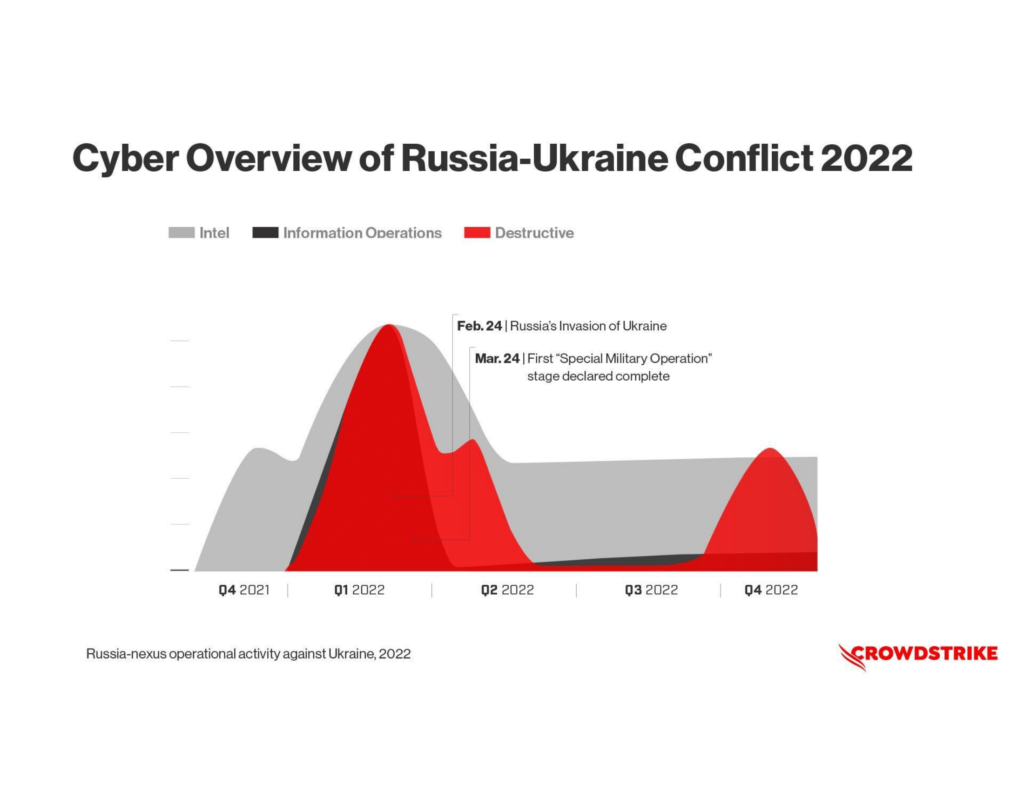

Attraverso l’analisi degli attacchi cyber negli ultimi 12 mesi, Adam Meyers, Head of Intelligence di CrowdStrike, ha potuto osservare l’evoluzione delle azioni messe in atto dai gruppi criminali informatici e giungere ad alcune conclusioni riassunte nel seguente commento.

"Quando all’inizio del 2022 alcuni segnali indicarono l'inizio di un conflitto armato, molti temettero che gli attacchi informatici potessero creare una situazione di sconvolgimento generale in Ucraina ed estendersi ad altri Paesi.

Gli attacchi cyber tuttavia non furono così frequenti e devastanti come ci si aspettava all’inizio del conflitto. In un primo momento, quando i russi pensavano di giungere velocemente ad una vittoria decisiva, gli attacchi non furono così vasti e distruttivi probabilmente perché la Russia aveva bisogno dell’infrastruttura ucraina per sostenere un governo amico. Le operazioni russe per l’avanzata e la conquista di Kiev non procedettero però con la velocità prevista, a quel punto si iniziarono a osservare azioni cyber più tattiche con effetti cinetici contro l’Ucraina e non ampi attacchi indirizzati all’Occidente, ai quali eravamo tutti preparati.

Entrando nel secondo anno del conflitto, è probabile che la Russia si stia preparando ad un’offensiva in primavera, al termine della stagione in cui il fango causato da pioggia e disgelo crea numerose difficoltà. È altresì probabile che i prossimi mesi del combattimento vedano l’impiego di capacità tattiche con elementi informatici; prevediamo che la politica militare russa possa prendere di mira in modo aggressivo le infrastrutture civili e i settori energetici, oltre a tentare di interrompere i servizi dei media.

Inoltre, il team di CrowdStrike Intelligence si aspetta di vedere nuove campagne di spionaggio informatico nei confronti dei Paesi NATO confinanti con l’Ucraina e il potenziale utilizzo di wiper e attacchi di tipo web defacement* in Ucraina".