BitMEX, una delle principali piattaforme di trading di Bitcoin, ha recentemente neutralizzato un sofisticato attacco di ingegneria sociale attribuito al gruppo nordcoreano Lazarus, rivelando nuove vulnerabilità nelle tattiche del collettivo criminale. L’episodio offre un case study prezioso per gli esperti di cybersecurity, mostrando sia l’evoluzione delle minacce APT (Advanced Persistent Threat) sia gli errori operativi che persino gruppi avanzati possono commettere.

La dinamica dell’attacco

L’incidente è iniziato con un approccio su LinkedIn a un dipendente BitMEX da parte di presunti recruiter, che proponevano una collaborazione su un marketplace NFT. Questo espediente classico di social engineering nascondeva l’obiettivo reale: distribuire il malware BeaverTail, già associato a Lazarus da Unit 42 di Palo Alto Networks. Il codice malevolo, progettato per raccogliere credenziali e indirizzi IP, avrebbe potuto compromettere l’infrastruttura critica dell’exchange.

La falla operativa decisiva

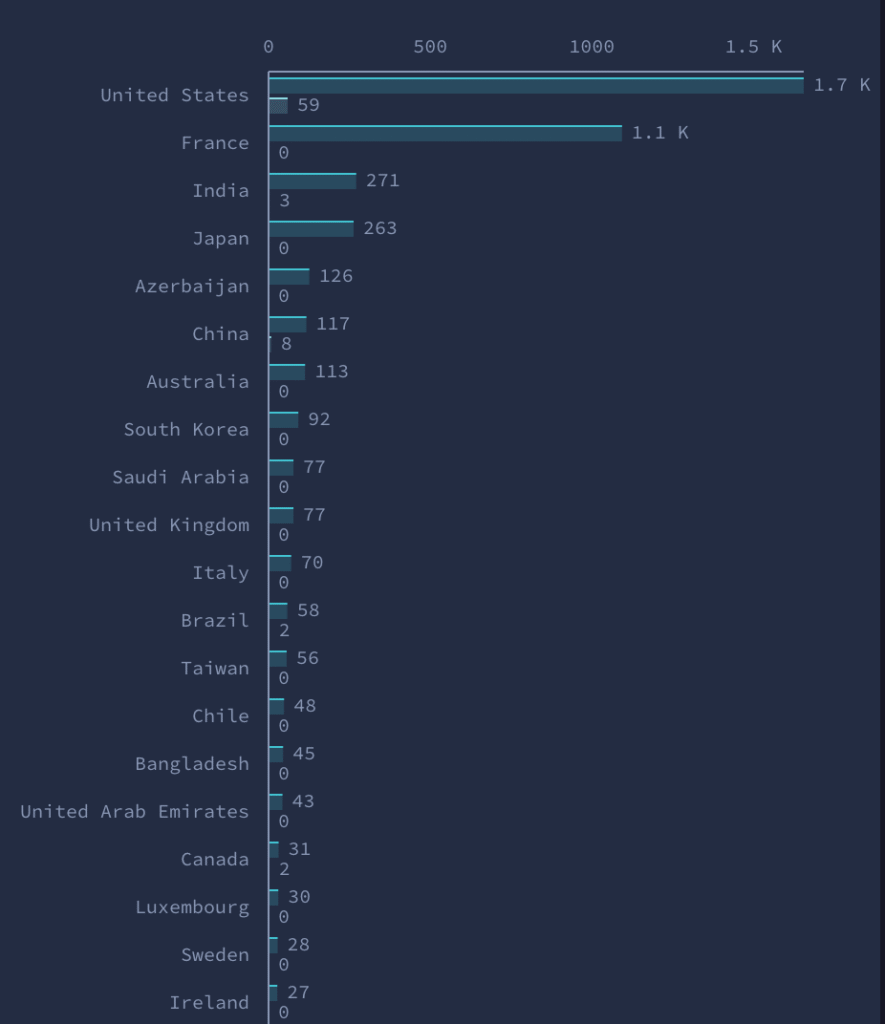

Nonostante l’uso di tecniche avanzate, i threat actor hanno commesso un errore cruciale: non mascherare l’IP originario durante le comunicazioni C2 (Command and Control). Questa negligenza ha permesso a BitMEX di sviluppare uno strumento di tracciamento ad hoc, identificando almeno 10 account collegati allo sviluppo del malware. L’analisi forense ha evidenziato una disparità tra le capacità di exploitation avanzate del gruppo e le elementari pratiche di phishing impiegate.

Struttura e tattiche del Lazarus Group

L’indagine rivela un’organizzazione segmentata: il gruppo opererebbe attraverso cellule autonome con diversi livelli di expertise tecnica. Questa modularità operativa, mentre aumenta la superficie d’attacco, introduce punti deboli nel coordinamento. La presenza simultanea di TTP (Tactics, Techniques, Procedures) sofisticate e basiche suggerisce una possibile esternalizzazione parziale delle attività a contractor meno esperti.

Implicazioni per il settore crittografico

L’episodio si inserisce in un contesto allarmante: solo a febbraio 2023, l’hack di Bybit ha registrato perdite record, mentre la recente violazione dei dati di Coinbase evidenzia vulnerabilità sistemiche. BitMEX ha dimostrato che un rilevamento tempestivo (con tempi di risposta sotto le 24 ore) e l’analisi proattiva delle IoC (Indicator of Compromise) possono mitigare danni potenziali, anche contro avversari di livello statale.

- Implementare sistemi di threat intelligence integrati con feed APT-specifici

- Addestrare il personale a riconoscere varianti avanzate di social engineering

- Sviluppare capacità interne di malware analysis per decodificare le TTP in tempo reale

L’attacco conferma che la cybersecurity nel settore crypto richiede un approccio stratificato, dove l’hardening tecnologico deve essere accompagnato da continuous monitoring e threat hunting attivo. La sfida non è solo respingere gli attacchi, ma trasformare ogni incidente in intelligence operativa per anticipare le mosse successive degli avversari.