Colpita Westpole: l'attacco a una gran parte della pubblica amministrazione italiana

I fatti risalgono, lato criminale, all'8 dicembre scorso. In questi dieci giorni, si sono delineati alcuni punti chiave sugli impatti di questo attacco informatico, che stanno generando una serie di disservizi e disagi a cittadini ed enti. Ma vediamo anche alcuni dettagli e precisazioni apparse sulla stampa.

L'attacco alla pubblica amministrazione italiana

L'attacco a Westpole è importante infatti perché tra i clienti si annovera PA Digitale che a sua volta offre servizi per circa 1300 pubbliche amministrazioni italiane.

Tra gli impatti gravi che si stanno delineando, si sottolinea il disservizio a numerosi gestionali largamente utilizzati nelle PA italiane, causando anche l'impossibilità (in alcuni casi) di erogare gli emolumenti del mese di dicembre. Gli impatti gravi sono la conseguenza della crittografia che il criminale ha applicato ai sistemi coinvolti che evidentemente, contenevano proprio il software in produzione di PA Digitale.

Questi sono i fatti a oggi, cerchiamo ora di sottolineare alcune precisazioni che emergono da questo attacco.

Ovviamente, visto il perimetro nazionale coinvolto, anche la nostra Agenzia per la Cybersicurezza Nazionale (ACN) è coinvolta da subito nelle indagini e rende noti i dettagli finora delineati.

"L’attività svolta ha consentito il ripristino di tutti i servizi impattati, nonché il recupero dei dati oggetto dell’attacco per più di 700 dei soggetti pubblici nazionali e locali, legati alla catena di

approvvigionamento di PA Digitale S.p.A."

Rende noto anche cosa manca ancora da gestire:

"Per le restanti Amministrazioni – sono circa 1.000 i soggetti pubblici legati contrattualmente a PA Digitale S.p.A. per l’erogazione di servizi gestionali di varia natura – resta l’esigenza di recuperare i

dati risalenti ai 3 giorni precedenti l’attacco, avvenuto l’8 dicembre".

Infine si precisa nel comunicato ACN che, il pericolo contro l'erogazione degli stipendi e le tredicesime, grazie all'attività di contenimento e mitigazione istruita finora, sarà scongiurato.

I dettagli noti dell'attacco a Westpole

I dettagli fattuali finora sono pochi, proprio perché non vi è una rivendicazione pubblica dell'attacco, da parte dei criminali informatici. Con Ransomfeed tuttavia sappiamo che l'attacco è stato condotto dal gruppo criminale Lockbit, è dunque di tipo ransomware (come già anticipato per Cybersecurity360).

L'attacco condotto da Lockbit

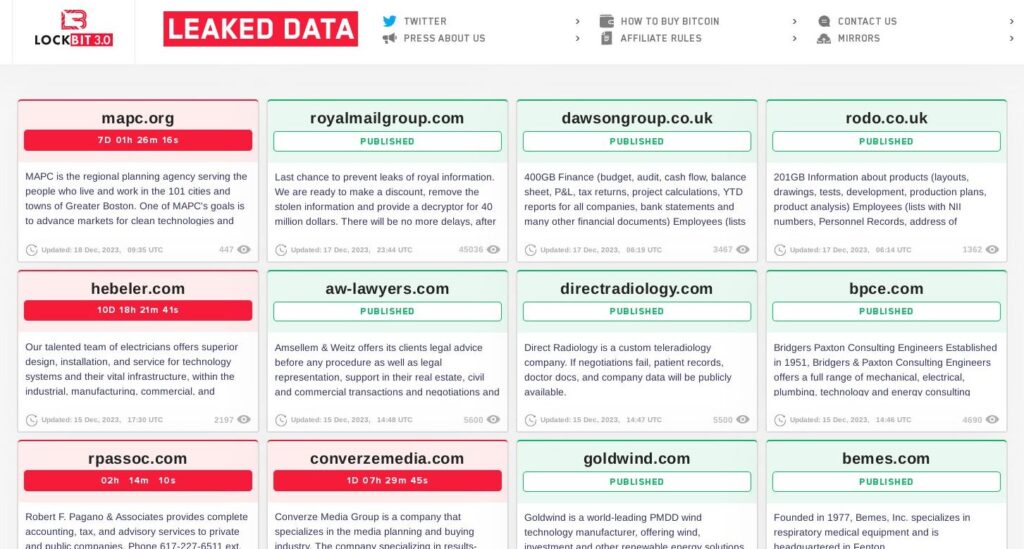

Se qualcuno ha letto notizie sulla stampa, che parlano di una rivendicazione pubblica (entro il 18/12), questa qui sotto è la pagina principale del gruppo criminale Lockbit. Come vedete l'attacco a Westpole non viene menzionato.

Chi è Lockbit

Lockbit è il nome di un gruppo criminale organizzato, forse il più ben organizzato al momento operativo e sicuramente tra i più prolifici del mondo attualmente in attività.

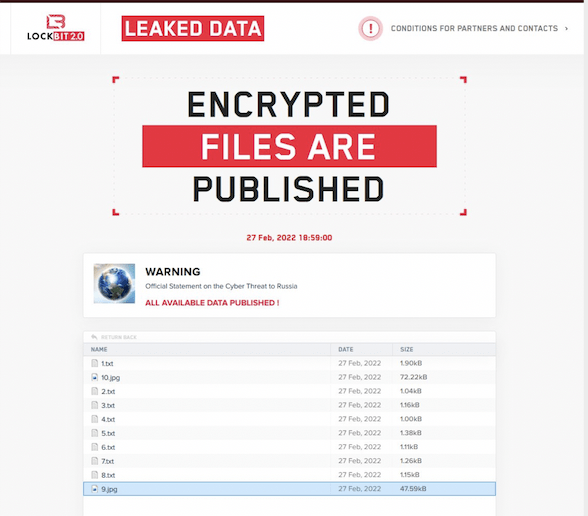

Questo gruppo criminale è specializzato in operazioni di tipo ransomware. Utilizza quindi un particolare tipo di malware che cripta il contenuto dei computer con i quali entra in contatto, causandone quindi l'immediato malfunzionamento. Inoltre prima di attivare la crittografia Lockbit esfiltra il contenuto con cui entra in contatto, per poter effettuare la seconda estorsione, basata proprio sulla minaccia di pubblicazione di quanto rubato dalla vittima.

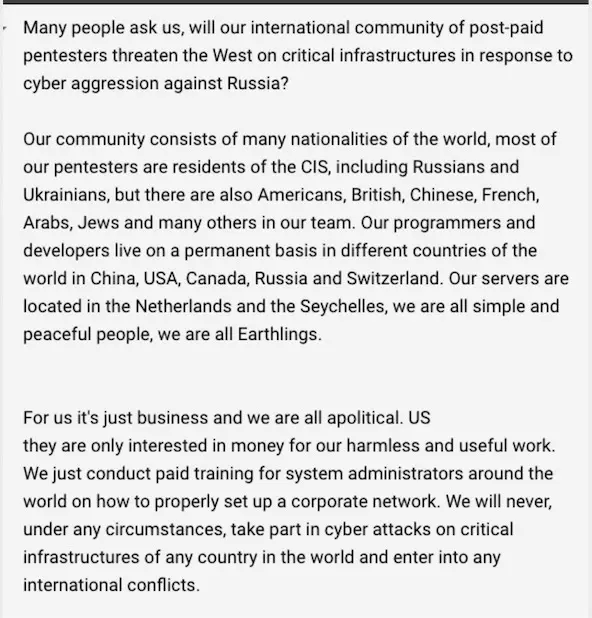

Lockbit non è un gruppo di nazionalità russa. Altro dato da precisare, proprio da dichiarazioni fatte dagli stessi membri del gruppo che, appunto, sarebbero del tutto eterogenei e non geolocalizzati tutti su un punto preciso. All'inizio della guerra tra Russia e Ucraina del 2022, sono stati loro stessi ad emettere un comunicato per fare chiarezza delle loro operazioni.

In effetti è gestito come un'azienda, deve fare profitti, e il loro unico movente è quello economico. Nessun movente politico in Lockbit.

Altro punto da chiarire che è emerso in articoli che trattano l'attacco a Westpole, è il ricordo sull'attacco di Lockbit contro Agenzia delle Entrate.

Questo attacco non è mai esistito.

In effetti Lockbit fece una rivendicazione con questo nome, sbagliando/bluffando. Proprio perché in realtà si riferiva ad un attacco che ha coinvolto un importante studio di commercialisti: GESIS. Ma AdE, come da loro comunicato, non venne colpita.