Cosa sappiamo su vulnerabilità #Log4j e come proteggersi

Questo bug viene registrato come CVE-2021-44228 e viene indicato come Log4Shell o LogJam, con punteggio di 10 su 10 della scala NIST.

Questo bug è un difetto di esecuzione del codice remoto (RCE) trovato in Apache Log4j, una libreria di registrazione basata su Java, ed è stato segnalato dal team di sicurezza di Alibaba Cloud.

Questo difetto influisce sulla configurazione predefinita di diversi framework Apache, inclusi Apache Struts2, Apache Solr, Apache Druid e Apache Flink, utilizzati in innumerevoli prodotti software aziendali di Apple, Amazon, Cloudflare, Twitter, Steam e altri. Influisce sulla configurazione predefinita del framework Apache.

Gli aggressori hanno già scansionato Internet alla ricerca di un gran numero di sistemi vulnerabili e li stanno attivamente sfruttando nel mondo reale, secondo un avviso di sicurezza del CERT NZ.

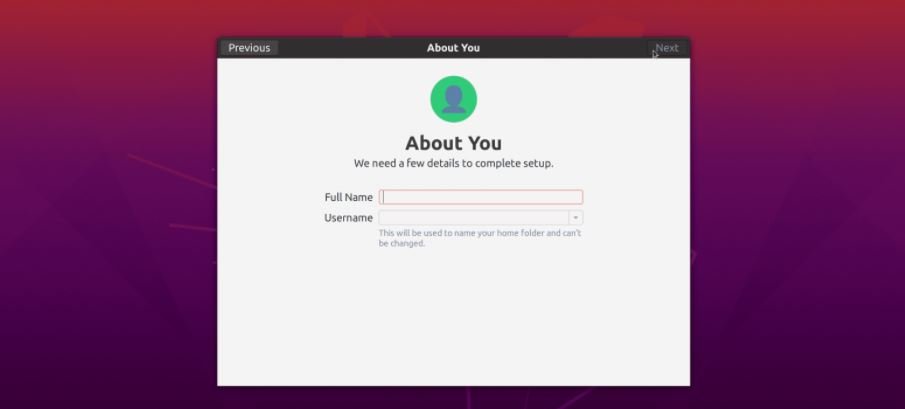

Apache ha già rilasciato Log4j 2.15.0, che risolve questa vulnerabilità di massima gravità, e CVE-2021-44228 può essere sfruttato nelle versioni precedenti (2.10 e successive) impostando la proprietà di sistema "log4j2.formatMsgNoLookups" su " Nelle versioni precedenti (2.10 e versioni successive), CVE-2021-44228 può ancora essere impedito impostando la proprietà di sistema "log4j2.formatMsgNoLookups" su "true" o rimuovendo la classe JndiLookup dal classpath.

Nel corso del fine settimana appena passato ho analizzato in maniera approfondita la tematica con due contributi per Cybersecurity360 (importante editoriale informativo di Alessandro Longo) nei quali è possibile capire di cosa si tratta (con Il bug Log4J minaccia mezza internet: ecco il fix urgente per le aziende) e come proteggersi anche in assenza di aggiornamento se impossibilitati (con Come proteggersi dalla minaccia Log4Shell) che vi invito a visionare data l'importanza globale che tale problema riveste e rivestirà nel prossimo futuro.

La società di sicurezza LunaSec mette in evidenza la gravità dell'attacco CVE-2021-44228

Molti servizi sono vulnerabili a questo exploit; servizi cloud come Steam e Apple iCloud, così come app come Minecraft, sono già risultati vulnerabili.

Se stai usando Apache Struts, probabilmente sei vulnerabile. Vulnerabilità simili sono state sfruttate in precedenza, in violazioni delle informazioni come la violazione dei dati Equifax del 2017

Dalla ricerca di LunaSec