È stata rilevata una connessione tra la società di sicurezza informatica e lo spyware per Android

L'indirizzo IP di Innefu Labs è stato utilizzato ripetutamente per fornire payload dannosi ai dispositivi delle vittime.

Specialisti dell'organizzazione internazionale non governativa per i diritti umani Amnesty International hanno scoperto un collegamento tra una società di sicurezza informatica e spyware per dispositivi Android utilizzati per spiare attivisti in Togo e in parti dell'Asia.

Aggiornamento del 2/6/25

La società di cybersecurity Innefu Labs ha contattato inSicurezzaDigitale per voler rilasciare una precisazione a questo articolo, che pubblichiamo qui di seguito:

Innefu Labs has no business affiliation with the Donot Team and has not engaged in any activities related to the sale or distribution of spyware to them

A precisazione proprio del fatto che la società non ha legami concreti economico con Donot Team.

Gli esperti hanno fatto risalire lo spyware alla società indiana Innefu Labs dopo che è stato scoperto che il suo indirizzo IP era stato ripetutamente utilizzato per fornire payload dannosi ai sistemi delle vittime. Tuttavia, lo stesso sviluppatore di spyware potrebbe essere il Donot Team (APT-C-35), un gruppo di hacker indiano che attacca i governi dei paesi del sud-est asiatico almeno dal 2018.

Secondo gli esperti, è probabile che Innefu Labs non abbia idea di come i suoi clienti o altre terze parti utilizzino i suoi strumenti. Tuttavia, ora che tutti i dettagli tecnici sono stati resi noti, un audit esterno aiuterà a svelare il tutto.

In una lettera ad Amnesty International, l'azienda nega qualsiasi collegamento con il Donot Team e gli attacchi degli hacker agli attivisti.

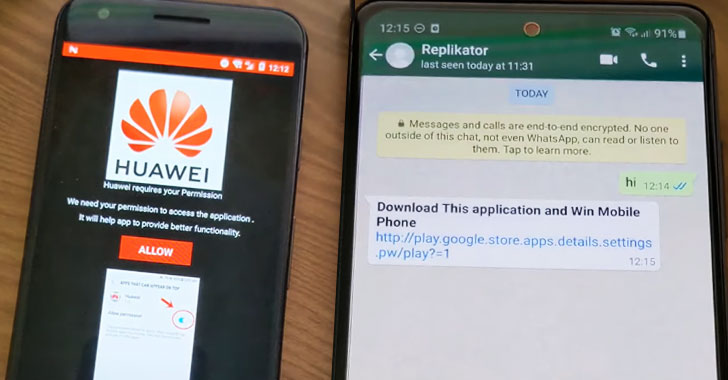

L'attacco inizia con la vittima che riceve un messaggio WhatsApp che gli chiede di installare l'applicazione di chat presumibilmente sicura ChatLite. Se la vittima non cade nell'esca, gli aggressori gli inviano un'e-mail dalla sua casella di posta Gmail con un file MS Word dannoso che fornisce spyware al sistema sfruttando una vecchia vulnerabilità.

ChatLite è un'applicazione spyware Android personalizzata che consente agli aggressori di rubare dati sensibili archiviati sul dispositivo e installare strumenti dannosi aggiuntivi.

Una variante di malware che si diffonde attraverso un documento di Word è in grado di registrare i tasti premuti sulla tastiera, acquisire regolarmente schermate, rubare file da archivi locali ed esterni e caricare moduli dannosi aggiuntivi.

Dopo aver analizzato un campione di spyware per Android, gli esperti hanno trovato diverse somiglianze con Kashmir_Voice_v4.8.apk e SafeShareV67.apk, strumenti dannosi associati alle precedenti operazioni del Donot Team.

Questo errore opsec ha consentito agli esperti di identificare un server "di prova" negli Stati Uniti in cui i criminali informatici archiviavano schermate e sequenze di tasti rubate da dispositivi Android infetti. È qui che gli esperti hanno scoperto per la prima volta il vero indirizzo IP di Innefu Labs, nascondendosi con una VPN.

Questa è la prima volta che il Donot Team ha attaccato vittime in Africa. Ciò suggerisce che il gruppo ha iniziato a offrire i suoi servizi di hacking a governi stranieri.