Venerdì 3 luglio 2021, mentre gli Stati Uniti si preparavano al lungo weekend per festeggiare l’Independence Day, il gruppo ransomware REvil, sfruttando una vulnerabilità nel software Kaseya, ha attaccato i Managed Service Provider (MSP) e a cascata tutti i loro clienti. Sono state colpite almeno 1.500 aziende, e molte di esse non avevano nemmeno un rapporto diretto con Kaseya.

Quello che al momento sembra appurato è l’utilizzo da parte REvil di una vulnerabilità zero-day per ottenere l’accesso ai server Kaseya VSA e la distribuzione successiva del ransomware sugli endpoint gestiti da quei server. Un modus operandi che differisce notevolmente dalle precedenti campagne di ransomware che solitamente presentavano intrusioni dirette gestite dall’uomo.

L’analisi seguente offre alcune informazioni aggiuntive su questa campagna, che Darktrace ha raccolto esaminando un caso concreto, mostrando come l’IA ad autoapprendimento sia stata in grado di rivelare l’attacco ransomware e come Antigena abbia protetto i dati dei clienti sulla rete dalla crittografia.

Il ransomware REvil dal punto di vista della rete

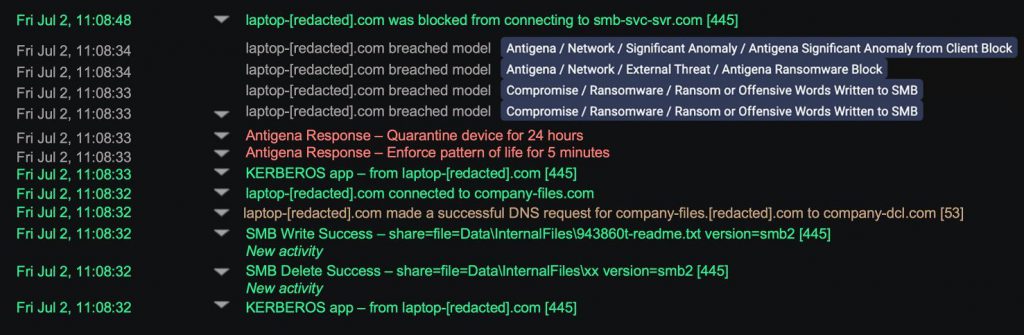

Antigena ha rilevato i primi segni della presenza del ransomware sulla rete del cliente non appena è iniziata la crittografia. La schermata seguente, realizzata mentre l’attacco era in corso, mostra la condivisione con il server SMB. Trattandosi di una nuova minaccia, anche se non erano presenti firme o regole statiche, Darktrace ha immediatamente interrotto la crittografia della rete.

Il ransomware ha iniziato ad agire alle 11:08:32, come mostrato dal messaggio “SMB Delete Success” agendo da un laptop infetto a un server SMB. Anche se a volte il laptop leggeva file da quel server SMB, non aveva mai eliminato file a partire da questa particolare condivisione, quindi Darktrace ha stabilito che questa attività era nuova e insolita.

Contemporaneamente, il laptop infetto ha generato la richiesta di riscatto “943860t-readme.txt“. Ancora una volta, il “SMB Write Success” sul server SMB rappresentava un’attività che Darktrace ha identificato come insolita e nuova per l’organizzazione e il dispositivo. Rilevando e correlando queste sottili anomalie, Darktrace è riuscita a identificare le prime fasi della crittografia ransomware sulla rete e Antigena ha preso provvedimenti immediati.

Antigena ha compiuto due passaggi che sono risultati fondamentali. Innanzitutto, ha applicato il “modello comportamentale” per cinque minuti impedendo al laptop infetto di effettuare connessioni nuove o insolite. In questo caso, ha impedito qualsiasi ulteriore nuova attività di crittografia SMB.

In secondo luogo, ha intrapreso una azione radicale: ha messo il dispositivo in quarantena per 24 ore, una decisione che in caso di ransomware come questo si è rivelata essenziale.

Per diversi minuti il laptop infetto ha continuato a provare a connettersi ad altri dispositivi interni tramite SMB per continuare l’attività di crittografia ma è stato bloccato da Antigena in ogni fase, limitando così la diffusione dell’attacco e mitigando eventuali danni causati dalla crittografia della rete.

A livello tecnico, Antigena ha fornito i meccanismi di blocco tramite integrazioni con controlli di sicurezza nativi come i firewall esistenti o intervenendo direttamente per interrompere le connessioni.

Alcune considerazioni conclusive

Emergono alcune stranezze in questa nuova tipologia di attacco. Innanzitutto, a differenza di altre intrusioni di REvil che Darktrace ha individuato in passato, non è stata osservata alcuna esfiltrazione di dati. Si tratta di un aspetto interessante, in quanto differisce dalla tendenza generale dell’ultimo anno che vede i gruppi di criminali informatici concentrarsi generalmente sull’esfiltrazione di dati per tenere in ostaggio le proprie vittime.

Inoltre, REvil ha chiesto un pagamento totale di 70 milioni di dollari in Bitcoin. Per un gruppo che cerca di massimizzare i propri profitti tutto questo è singolare: come si aspettano che una singola entità possa raccogliere 70 milioni di dollari da potenzialmente migliaia di organizzazioni interessate? Devono essere consapevoli delle enormi sfide logistiche che tutto questo comporterebbe, anche se si aspettano che Kaseya possa agire come attore principale nel raccogliere il denaro.

In secondo luogo, da quando DarkSide ha perso l’accesso alla maggior parte del riscatto della Colonial Pipeline, i gruppi di ransomware sono passati a richiedere pagamenti in Monero piuttosto che in Bitcoin. Monero sembra essere una moneta virtuale più difficile da rintracciare per le forze dell’ordine. Il fatto che REvil utilizzi Bitcoin, una criptovaluta più tracciabile, sembra controproducente rispetto al solito obiettivo di massimizzare i profitti.

Darktrace ha anche notato che nello stesso fine settimana hanno avuto luogo altre operazioni di ransomware REvil di “caccia grossa” più tradizionali, aspetto che non sorprende poiché REvil sta eseguendo un modello RaaS, quindi è probabile che alcuni gruppi affiliati abbiano continuato i loro regolari attacchi mentre era in corso l’attacco alla catena di approvvigionamento di Kaseya.

Detto questo, possiamo trarre due conclusioni interessanti:

Gli hacker riusciranno sempre ad entrare

Le organizzazioni oggi non possono fare affidamento esclusivamente su un singolo livello di difesa per tenere fuori le minacce. Un utente malintenzionato riuscirà sempre, alla fine, a violare un ambiente. La difesa deve quindi cambiare il proprio approccio all’individuazione e mitigazione dei danni una volta che un avversario è all’interno.

Durante l’attacco, parte della crittografia è avvenuta localmente sul dispositivo endpoint su cui Darktrace non aveva visibilità. Inoltre, in questo caso, anche il server Kaseya VSA con connessione a Internet che era stato compromesso inizialmente non era visibile a Darktrace. Tuttavia, l’IA ad autoapprendimento ha rilevato l’infezione non appena ha raggiunto la rete, dimostrando quando sia importante essere in grado di difendersi dai ransomware attivi all’interno dell’azienda.

Molti attacchi informatici riescono a eludere i controlli degli endpoint e iniziano a diffondersi in modo aggressivo negli ambienti aziendali. In questi casi, la risposta autonoma può fornire resilienza anche per nuove campagne e nuovi ceppi di malware. Grazie all’IA di autoapprendimento, il ransomware dell’attacco REvil non è stato in grado di eseguire alcuna crittografia sulla rete e i file disponibili su quella rete sono stati salvati. Tra questi, anche file server critici dell’organizzazione che non avevano installato Kaseya e quindi non ricevevano direttamente il payload iniziale tramite l’aggiornamento dannoso. Interrompendo l’attacco nel momento in cui è avvenuto, Antigena ha impedito la crittografia di migliaia di file sulle condivisioni di rete.

Imprevedibile non significa indifendibile

Durante il fine settimana del 4 luglio si sono verificati gravi attacchi alla catena di approvvigionamento contro Kaseya e, separatamente, contro il distributore Synnex con sede in California. Le minacce provengono da ogni direzione, sfruttando gli zero-day, le tattiche di social engineering e altri strumenti avanzati.

Il caso studio di cui sopra dimostra come la tecnologia di autoapprendimento rilevi tali attacchi e riduca al minimo il danno. Funziona come una parte cruciale della difesa in profondità quando altri livelli, come la protezione degli endpoint, l’intelligence sulle minacce o le firme e le regole note, non riescono a rilevare le minacce sconosciute.

L’attacco è avvenuto in pochi millisecondi, più velocemente di quanto qualsiasi squadra di sicurezza umana potesse reagire. La risposta autonoma si è dimostrata preziosa nel superare questa nuova generazione di minacce e già oggi garantisce la sicurezza di migliaia di organizzazioni in tutto il mondo, 24 ore su 24, bloccando un attacco ogni secondo.

Fonte: Max Heinemeyer, Director of Threat Hunting di Darktrace