Gruppo cyber crimine nordcoreano intensifica gli sforzi di spionaggio

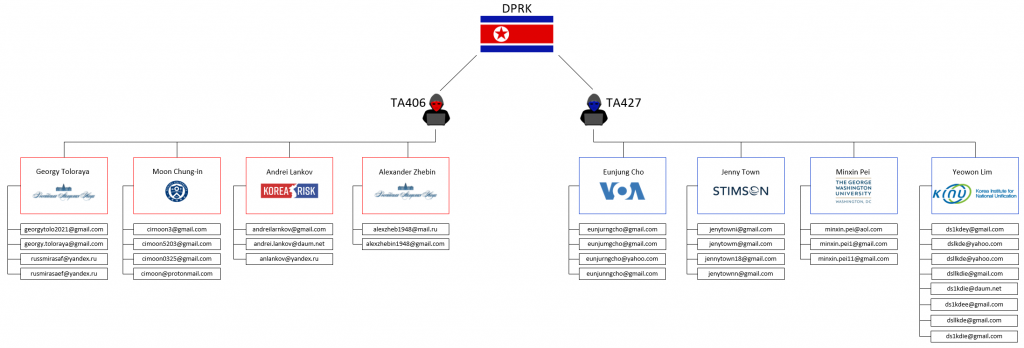

L'operatore, noto anche come Kimsuky, Thallium e Konni, ha attaccato aziende in settori tra cui istruzione, governo, media, ricerca e altre attività. Secondo Proofpoint, TA406 è il più strettamente associato all'attività di Kimsuky, dei tre che l'azienda di sicurezza traccia come attori delle minacce distinti: TA408, TA406 e TA427.

La società ha affermato che i suoi analisti hanno monitorato gli annunci TA406 rivolti ai consumatori dal 2018, ma il numero di queste campagne è rimasto minimo fino all'inizio di gennaio 2021. Durante la prima metà dell'anno, Proofpoint ha notato attacchi settimanali contro giornalisti, esperti di politica estera, e organizzazioni non governative (ONG), in particolare quelle relative ad azioni che interessano la penisola coreana. Anche giornalisti e accademici sono stati attaccati.

TA406 ha preso di mira figure politiche di alto livello presso numerose istituzioni governative, un'azienda di consulenza, istituzioni della difesa, forze dell'ordine e gruppi economici e finanziari come parte di una campagna di marzo 2021. La maggior parte degli obiettivi di TA406 sono in Nord America, Cina e Russia.

L'operatore è noto per essere attivo dal 2012. Sebbene di solito non utilizzi malware nelle sue operazioni, le attività di spionaggio osservate nel 2021 sono state contrassegnate dall'impiego sia di malware che di raccolta di credenziali.

Amadey, BabyShark, Android Moez, FatBoy, CARROTBAT/CARROTBALL, SANNY, KONNI e YoreKey sono tra le famiglie di malware utilizzate. Sembra anche che siano stati utilizzati NavRAT e QuasarRAT. Secondo gli esperti di sicurezza, TA406 è stato coinvolto in attacchi finanziari, come la sextortion e il targeting di bitcoin, proprio come altri attori sponsorizzati dallo stato nordcoreano.

Proofpoint ritiene che TA406 agisca per conto del governo nordcoreano, pesando in questa idea una grande fiducia e probabilità. Secondo Proofpoint, questo gruppo malintenzionato continuerà a eseguire regolarmente operazioni di furto di identità aziendale, prendendo di mira principalmente le aziende rilevanti per il governo nordcoreano.

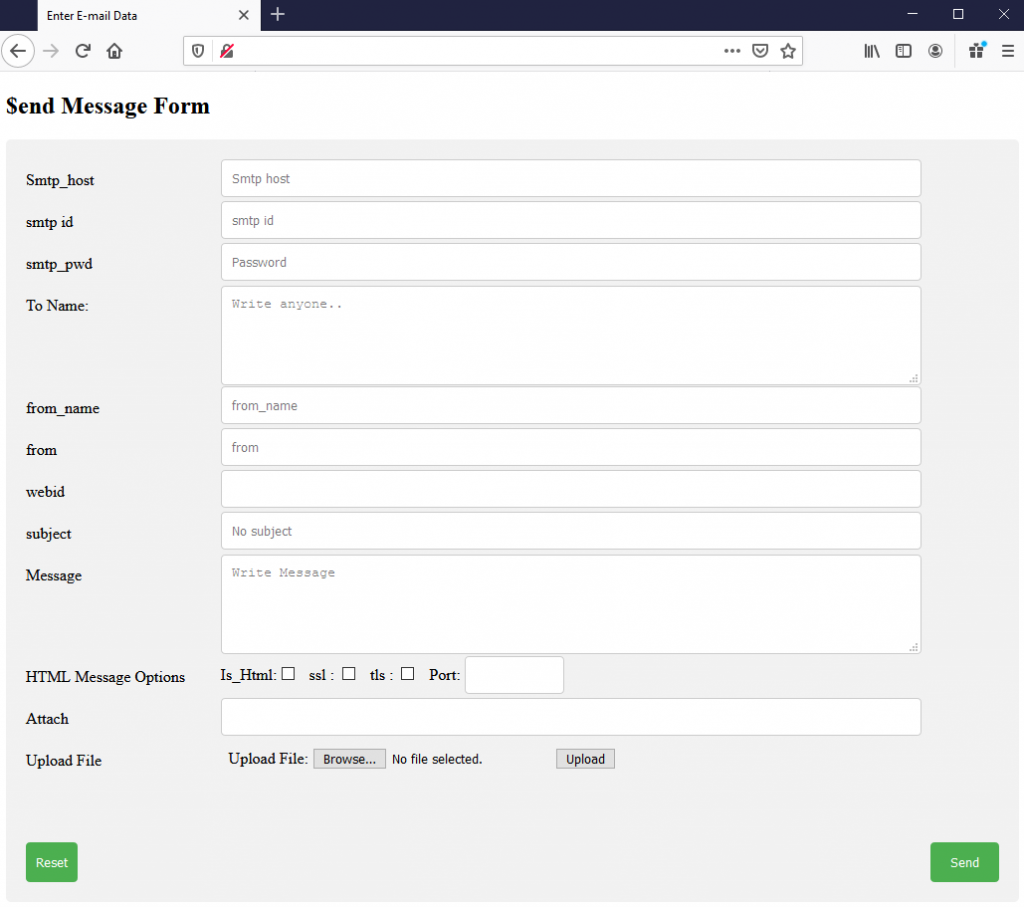

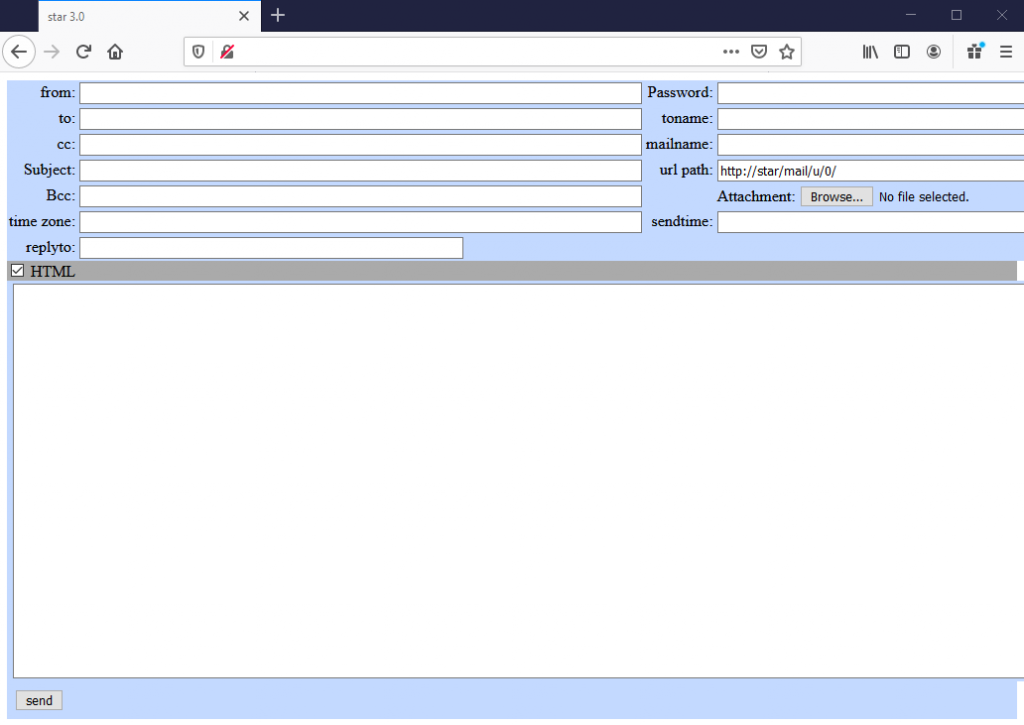

“TA406 utilizza la propria infrastruttura registrata e controllata per ospitare pagine Web di acquisizione delle credenziali e documenti dannosi e un numero limitato di siti Web legittimi e compromessi come infrastruttura. TA406 utilizza account di posta elettronica Gmail, Yandex e Mail[.]ru mascherati da enti governativi o non profit legittimi per distribuire esche. TA406 utilizza anche strumenti di invio di messaggi personalizzati come Star e uno strumento PHPMailer basato su PHP. TA406 utilizza gli URL nelle e-mail di phishing che si collegano al servizio di consegna e-mail SendGrid che reindirizza a un dominio controllato da un aggressore che ospita il payload dannoso o una pagina di raccolta delle credenziali. SendGrid è una piattaforma di email marketing utilizzata per scopi aziendali legittimi ed è spesso autorizzata a bypassare i filtri di sicurezza della posta elettronica; molti attori delle minacce utilizzano questo tipo di comportamento di reindirizzamento per apparire legittimi", citanto il report Proofpoint.

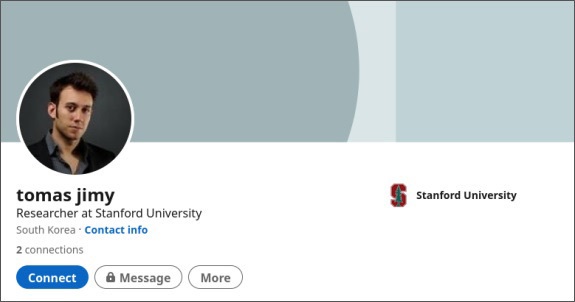

Gli operatori hanno finto di essere diplomatici russi, accademici e individui coreani, tra le altre false identità. Ad esempio, Proofpoint ha affermato di aver osservato TA406 dalla fine del 2020 all'inizio del 2021 impersonare Eunjung Cho, giornalista di Voice of America con sede a Washington e Tomas Jimy come ricercatore universitario.

Gli attori nordcoreani continuano ad evolversi

Gli attori sponsorizzati dallo stato della Corea del Nord continuano a prendere di mira le organizzazioni critiche in tutto il mondo. Di recente, gli esperti di sicurezza di Kaspersky hanno scoperto due ultime campagne di attacco alla catena di approvvigionamento del gruppo di hacker nordcoreano - Lazarus. Gli aggressori hanno ottenuto l'accesso alla rete di un fornitore di software di sicurezza sudcoreano per sfruttare il software aziendale e un fornitore di prodotti di monitoraggio delle risorse IT con sede in Lettonia implementando le backdoor Blindingcan e Copperhedge.