Il malware Prynt Stealer in vendita a 100 dollari al mese: il codice sorgente

Gli analisti di sicurezza informatica hanno recentemente scoperto Prynt Stealer, una nuova aggiunta al regno sempre in espansione delle infezioni da malware sul furto di informazioni. Fornisce funzionalità nuove, nonché un keylogger aggiuntivo e moduli clipper. Prynt Stealer attacca vari browser online, applicazioni di messaggistica, app di gioco e istituzioni finanziarie.

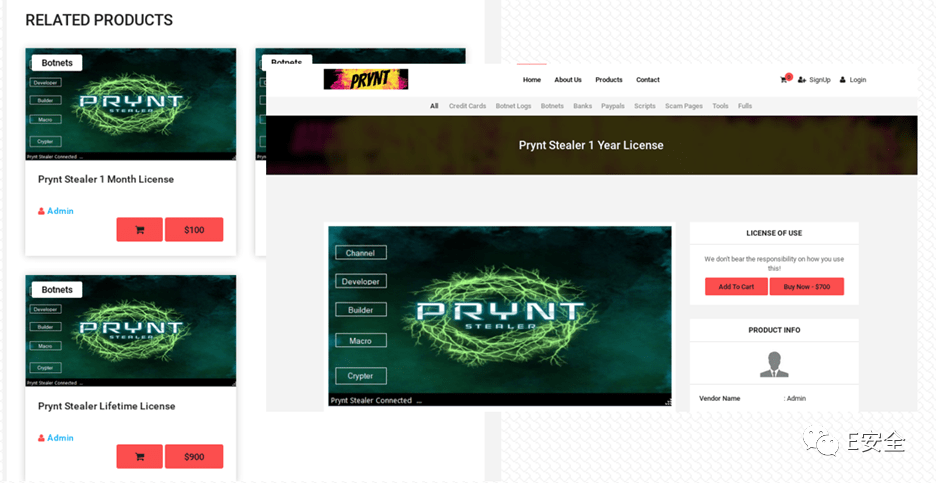

Il malware Prynt Stealer su abbonamento

Gli sviluppatori del prodotto malevolo lo vendono sotto forma di abbonamento a tempo per 100 dollari al mese, con offerte che variano a seconda della durata: $ 200 al trimestre o $ 700 per un anno, ma può anche essere acquistato come licenza a vita per 900 dollari. Gli acquirenti possono anche utilizzare il codice sorgente del malware per produrre una versione di Prynt su misura, snella e difficile da rilevare da utilizzare in operazioni mirate. Per ricerca e studio, condivido il codice sorgente completo di questo nuovo malware Prynt Stealer, dalla mia directory di file sharing online.

L'analisi su Prynt Stealer

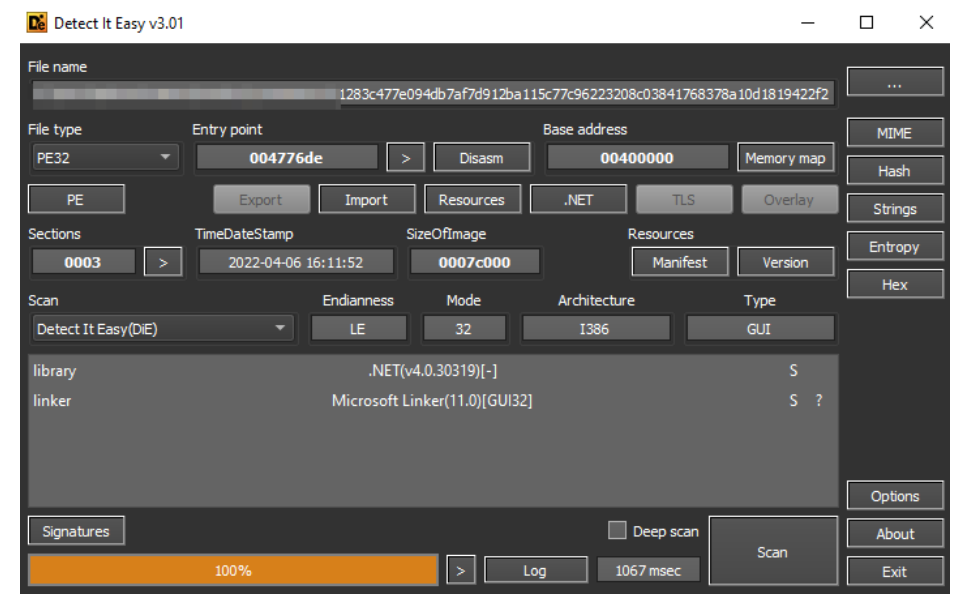

Prynt è stato analizzato dagli specialisti di malware di Cyble per valutare il rischio che questo strumento porta con sé e hanno scoperto che il programma è stato creato "pensando alla furtività, utilizzando l'offuscamento binario e stringhe crittografate Rijndael". Inoltre, tutte le sue comunicazioni C2 sono crittografate AES256 e la cartella AppData (e le sottocartelle) stabilite per la memorizzazione temporanea dei dati rubati prima dell'esfiltrazione vengono nascoste.

Prynt Stealer si avvia eseguendo la scansione di tutte le unità sull'host alla ricerca di documenti, file di database, file di codice sorgente e file di immagine con meno di 5.120 byte (5 KB). Subito dopo l'azione si sposta sui file memorizzati riguardanti il riempimento automatico dei dati, le credenziali (password degli account), le informazioni sulla carta di credito, la cronologia delle ricerche e i cookie salvati in Chrome, MS Edge e Firefox.

Il malware ora utilizza ScanData () per cercare nei dati del browser eventuali termini relativi a siti bancari, criptovaluta o porno e li cattura se presenti. Prynt cerca quindi programmi di messaggistica come Discord, Pidgin e Telegram, rubando i token Discord se disponibili sul sistema.

Sono state raccolte anche le informazioni sui permessi dei software di gioco Ubisoft Uplay, Steam e Minecraft, i file di salvataggio dei giochi e altri dati critici. Il malware cerca quindi nel registro cartelle di dati contenenti portafogli di criptovaluta come Zcash, Armory, Bytecoin, Jaxx, Ethereum, AtomicWallet.

Gli operatori dietro questo software raccolgono queste cartelle di dati perché includono i file di configurazione e i database del portafoglio reale, consentendo loro di rubare i bitcoin contenuti al loro interno. Infine, Prynt acquisisce informazioni da FileZilla, OpenVPN, NordVPN e ProtonVPN, copiando le credenziali dell'account nella rispettiva sottodirectory AppData.

Prynt Stealer conduce un'attività di profilazione generale del sistema prima dell'esfiltrazione, inclusa l'enumerazione dei processi in esecuzione, l'acquisizione di un'istantanea del riepilogo e il confezionamento con le credenziali di rete e il codice Product Key di Windows utilizzati sul computer host. I dati compressi vengono infine inviati tramite un bot Telegram che utilizza una connessione di rete crittografata sicura per inviare tutto a un server remoto.

Altri strumenti di Prynt Stealer

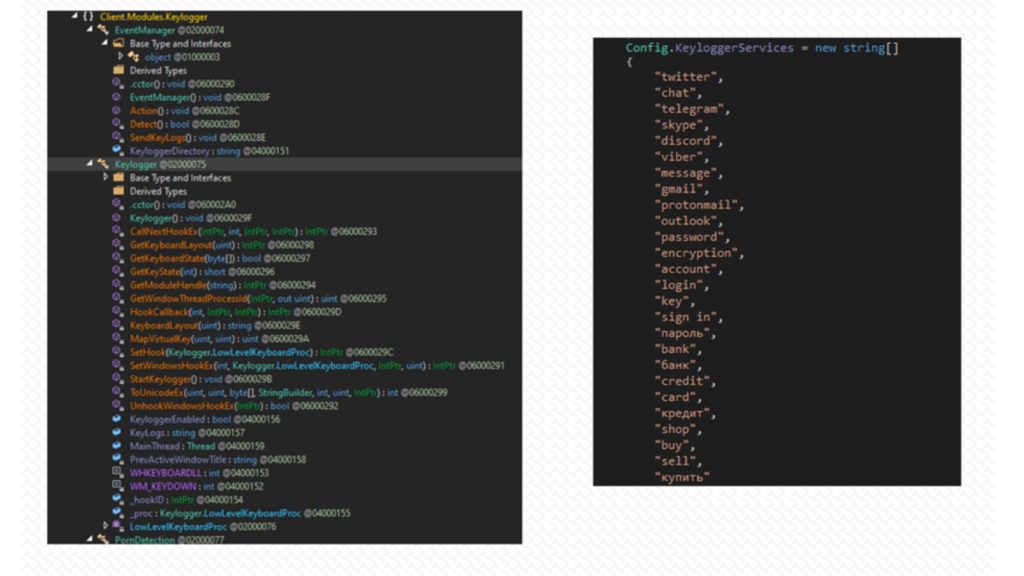

Oltre alle capacità citate, che sono paragonabili a quelle della maggior parte dei moderni ladri di dati, Prynt include anche un clipper e un keylogger.

Un clipper è uno strumento che scansiona i dati copiati negli appunti di una macchina compromessa per le credenziali del portafoglio di criptovaluta e li sostituisce con uno controllato dall'attaccante. Quando una vittima tenta di inviare bitcoin a un indirizzo specifico, il malware altera l'indirizzo del destinatario alle spalle dell'utente, deviando il denaro al gruppo malevolo. Si può pensare alla truffa Man in the Middle per i vari trojan bancari più noti.

Il keylogger è un modulo separato che consente agli operatori di malware, da remoto, di rubare grandi quantità di dati acquisendo le sequenze di tasti. Prynt è l'ultimo di una lunga serie di programmi malware per il furto di dati accessibili agli hacker, molti dei quali sono emersi in natura.

I ricercatori evidenziano che, sebbene il suo keylogger e clipper, o le sue funzionalità complete di furto e operazioni cifrate lo rendano un eccellente candidato per un'implementazione diffusa, il suo costo relativamente alto (rispetto ad altri malware appena rilasciati) e la stabilità traballante dell'infrastruttura del server C&C, potrebbero interromperne la diffusione.

Prynt è ancora un malware dannoso che può rubare dati utente sensibili e causare notevoli perdite finanziarie, compromissione dell'account e violazioni dei dati.