Kaspersky, anche la Russia avverte le strutture critiche sui pericoli degli antivirus russi

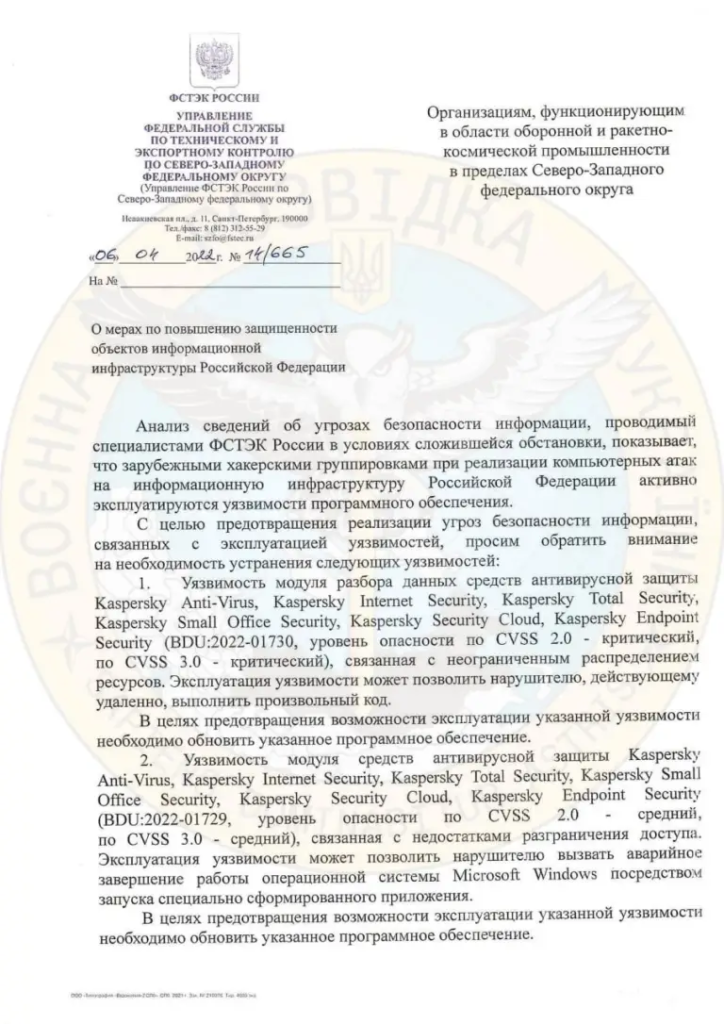

L'FSTEC (Servizio federale per il controllo tecnico e delle esportazioni) russo ha emesso un avviso, rivolto alle organizzazioni che operano nel campo della difesa e dell'industria dei razzi spaziali VІDA all'interno del Distretto Federale Nord-Occidentale, nel quale si specificano i pericoli dell'utilizzo di software di sicurezza russo.

Pericoli per la sicurezza nazionale anche della Russia stessa con Kaspersky

Il servizio federale russo ha informato l'industria della difesa sui pericoli derivanti dall'utilizzo di programmi antivirus sviluppati in Russia.

L'analisi delle minacce alla sicurezza delle informazioni indica che "gruppi di hacker stranieri stanno attivamente sfruttando le vulnerabilità del software nell'implementazione di attacchi informatici alla struttura delle informazioni della Federazione Russa".

Il pericolo principale è l'uso di prodotti software russi in "sostituzione delle importazioni" da parte delle agenzie governative. Primi fra tutti i programmi antivirus Kaspersky: Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, ecc.

Si è scoperto che l'uso di questi programmi porta all'intercettazione del controllo del computer, alla perdita di informazioni, alla possibilità di installare ed eseguire codice di terze parti e altro ancora. Il livello di pericolo associato al loro utilizzo è valutato da “medio” a “critico”.

"Al fine di prevenire l'implementazione di minacce alla sicurezza delle informazioni legate allo sfruttamento delle vulnerabilità, si prega di prestare attenzione alla necessità di eliminare le seguenti vulnerabilità", si legge nel comunicato.

Cerco ora di fare ordine sui contenuti del comunicato e spacchettare una per una le vulnerabilità per le quali viene focalizzata l'attenzione. Sicuramente però si può già immaginare quanto, a livello globale, questa guerra abbia inciso anche sui bilanci aziendali, di tutti, aziende russe comprese.

Si tratta infatti di un servizio federale che emana un alert diretto alle strutture più strategiche di un paese in guerra, la preoccupazione dei loro manager, posso desumere, debba essere d'obbligo. E Kaspersky continua ad avere la lente puntata: per gli stati esteri come possibile backdoor per lo spionaggio diretto del GRU e del regime di Putin; per la Russia stessa come possibile vettore di attacco per il tramite delle vulnerabilità delle quali è afflitto (o almeno alcune versioni di esso, sembrano infatti tutte mitigate e già corrette).

BDU:2022-01730 su Kaspersky

Vulnerabilità nel modulo di analisi dei dati di Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Small Office Security, Kaspersky Security Cloud, Kaspersky Endpoint Security (BDU:2022-01730, livello di gravità secondo CVSS 2.0 – critico, secondo CVSS 3.0 critico) associato all'allocazione illimitata delle risorse. Lo sfruttamento della vulnerabilità potrebbe consentire a un utente malintenzionato di eseguire codice arbitrario in remoto.

Per prevenire lo sfruttamento della vulnerabilità, il software specificato (modulo di protezione antivirus Kaspersky) deve essere aggiornato.

BDU:2022-01729 su Kaspersky

Vulnerabilità in Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Small Office Security, Kaspersky Security Cloud, Kaspersky Endpoint Security (BDU:2022-01729, livello di gravità per il software CVSS 2.0 – medio, per CVSS 3.0 – medio), in relazione alla mancanza di controllo degli accessi. Lo sfruttamento della vulnerabilità può consentire a un utente malintenzionato di arrestare in modo anomalo il sistema operativo Microsoft Windows avviando un'applicazione appositamente predisposta.

Per prevenire lo sfruttamento della vulnerabilità specificata, il software specificato deve essere aggiornato.

- limitare l'accesso remoto al sistema operativo (SSH e altri protocolli);

- limitare l'accesso alla riga di comando per utenti non attendibili; utilizzare strumenti di protezione delle informazioni antivirus; monitorare le azioni dell'utente; utilizzare sistemi di controllo accessi (SELinux, AppArmor e altri sistemi).

Vulnerabilità modulo Spring

Vulnerabilità nel meccanismo di promozione della business logic mediante Spring Cloud Functions (BDU:2022-01628, livello di gravità secondo CVSS 2.0 – medio, secondo CVSS 3.0 – medio), associata alle carenze della procedura di neutralizzazione degli elementi speciali sui dati di output utilizzati dal componente in ingresso. Lo sfruttamento della vulnerabilità potrebbe consentire a un utente malintenzionato remoto di ottenere l'accesso non autorizzato alle risorse locali o rendere operativo OTKE3 con un'espressione SpEL appositamente predisposta. Per evitare che questa vulnerabilità venga sfruttata, è necessario utilizzare i firewall a livello di applicazione in modalità di blocco per filtrare le richieste HTTP.

Spring Framework (BDU:2022-01631, livello di gravità CVSS 2.0 – critico, secondo CVSS 3.0 – alto) associato all'uso dei dati di input con controllo esterno per la selezione della classe. Lo sfruttamento della vulnerabilità può consentire a un utente malintenzionato remoto di eseguire codice arbitrario.

Idem come sopra, per evitare che questa vulnerabilità venga sfruttata, è necessario utilizzare i firewall a livello di applicazione in modalità di blocco per filtrare le richieste HTTP.

Vulnerabilità zero-day del modulo Spring Core del software BOCHHA

Necessario configurare i firewall del livello applicativo per filtrare le righe contenenti i seguenti valori:

“class.>>, “Class.>modificare la parte B del controller Spring Framework dell'annotazione @InitBinder integrando la chiamata al metodo dataBinder.setDisallowedFields con le stringhe:

"class.", "Class.>, <aggiungere una classe globale al progetto che fornisce una chiamata al metodo dataBinder.setDisallowedFields per aggiungere le seguenti stringhe alla “lista nera”:

“class.>, “Class.>utilizzare JDK versione 8 o precedente.

Segnalazione anche per il Kernel Linux

Vulnerabilità nel componente tc_new_tfilter del kernel Linux (BDU:2022-01644, livello di gravità secondo CVSS 2.0 – medio, secondo CVSS 3.0 – medio), associata alla possibilità di utilizzare memoria dopo che è già stata liberata.

La vulnerabilità potrebbe consentire a un utente malintenzionato di elevare i propri privilegi. Per prevenire lo sfruttamento di questa vulnerabilità, è necessario:

- disabilitare gli account non utilizzati, nonché gli account di utenti non attendibili;

- forzare la modifica della password utente.