Lapsus$ ransomware attacca Claro Mobile: i dettagli

Il gruppo di ransomware Lapsus$, il medesimo che ai primi di dicembre attaccò il sistema del Ministero della salute brasiliano e più tardi anche Impresa (e media company collegate), a fine anno, il 30 dicembre, ha rivendicato l'attacco al colosso messicano della telefonia mobile: Claro, che offre operatività in gran parte dell'America Latina: Argentina, Brasile, Cile, Costa Rica, Repubblica Dominicana, El Salvador, Guatemala, Honduras, Giamaica, Nicaragua, Panama, Paraguay, Perù, Porto Rico e Uruguay, Colombia ed Ecuador.

In questo post voglio evidenziare i dettagli finora noti dell'attacco, al fine di lasciare una traccia utile allo studio futuro di questo nuovo gruppo criminale.

Bisogna sottolineare che la rivendicazione contiene alcune dimostrazioni sull'assunzione, da parte de gruppo, di essere in grado di accedere con successo al sistema IT interno dell'operatore.

Qualche settimana fa il gruppo aveva pubblicato due post su Reddit, cercando contatti con dipendenti interni di operatori come Vivo e Claro. Il contatto sarebbe servito per l'eventuale acquisto di accessi interni con compenso: 8mila euro a settimana durante le fasi di attacco.

Inoltre, da alcune settimane, Claro sta riscontrando instabilità nei suoi sistemi, secondo le segnalazioni degli utenti, su Internet. Le difficoltà sono molteplici: dalla fatturazione elettronica al contatto con l'assistenza dell'operatore.

Dalle indagini sui canali comunicativi del gruppo, che attualmente non possiede un leaks website e si basa per lo più su Telegram, si apprende che l'attacco coinvolge Claro, Embratel e NET, i quali presumibilmente hanno subito una grave violazione dei dati, nell'ultimo mese.

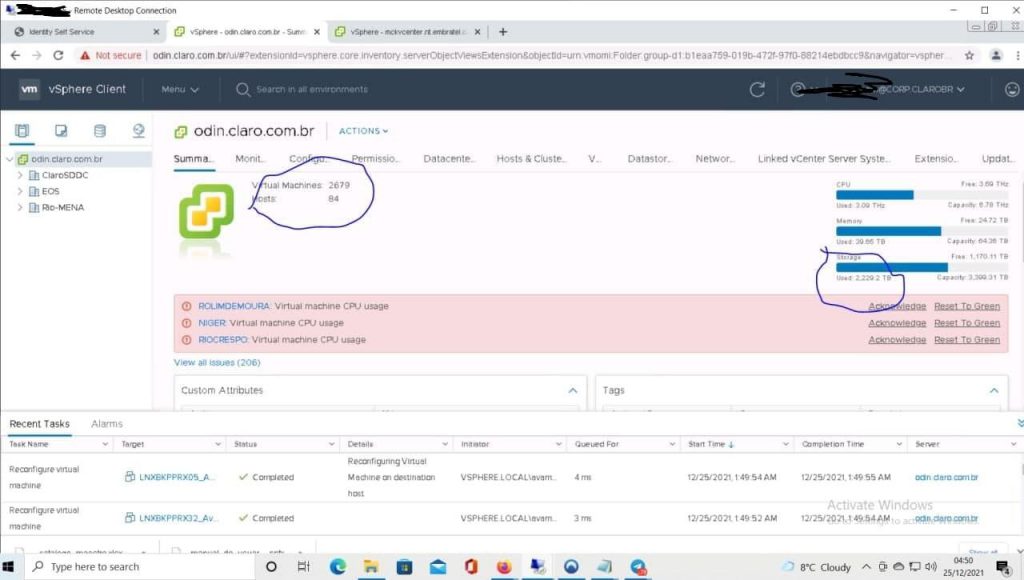

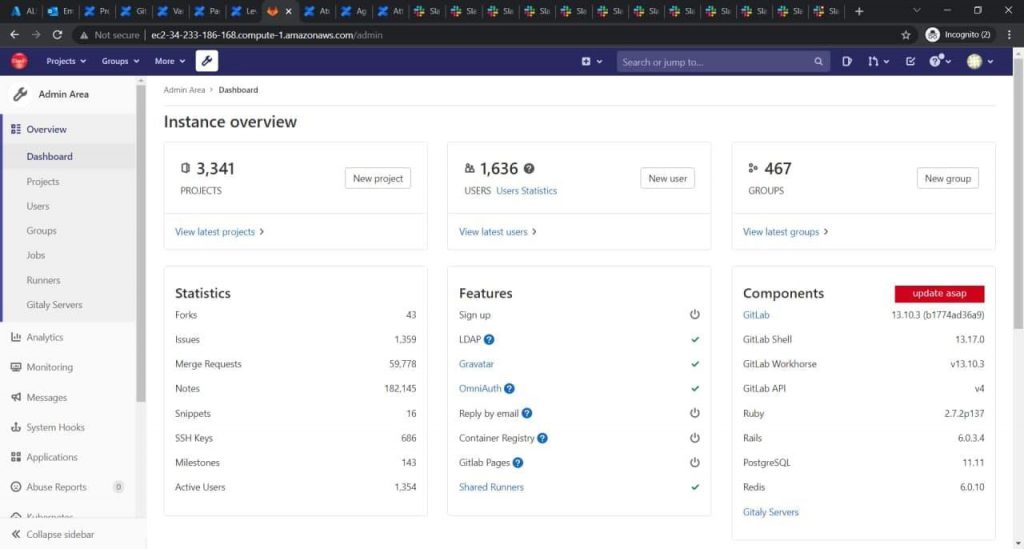

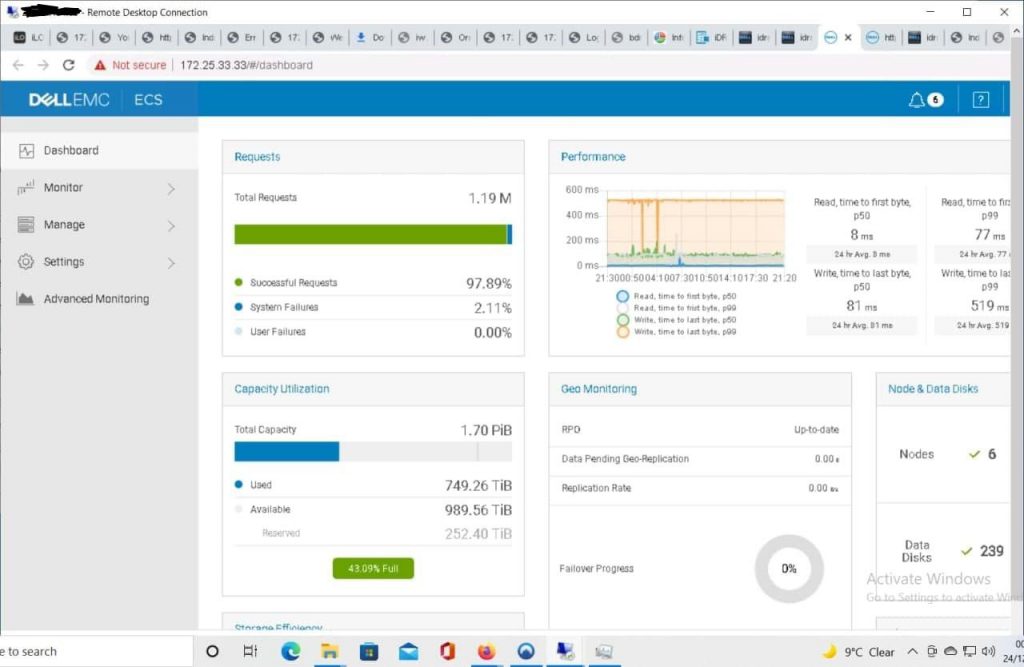

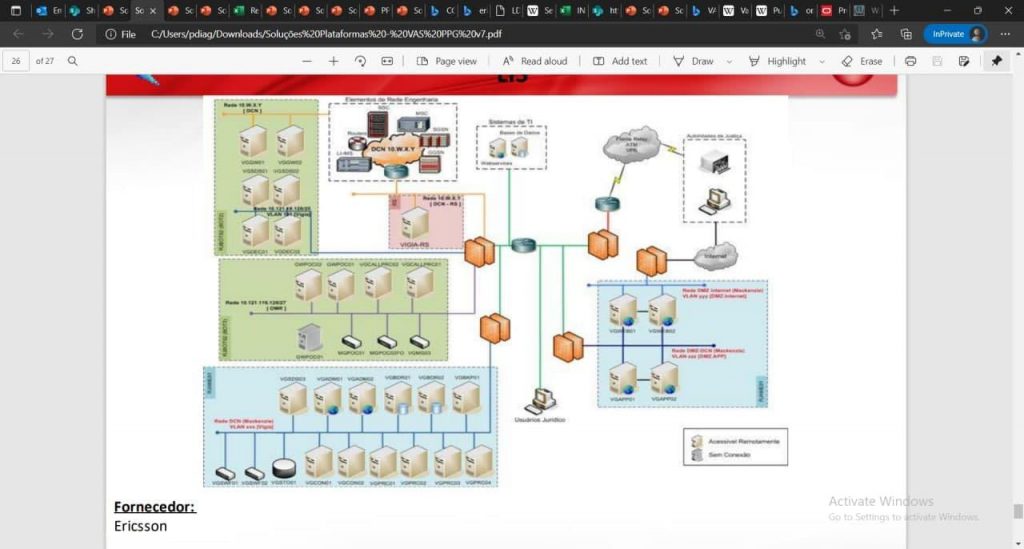

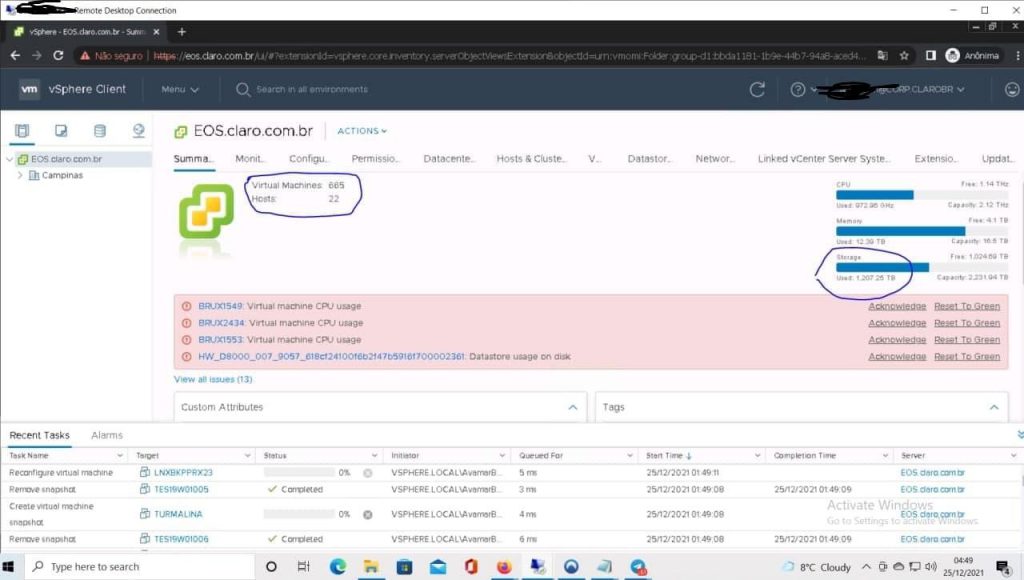

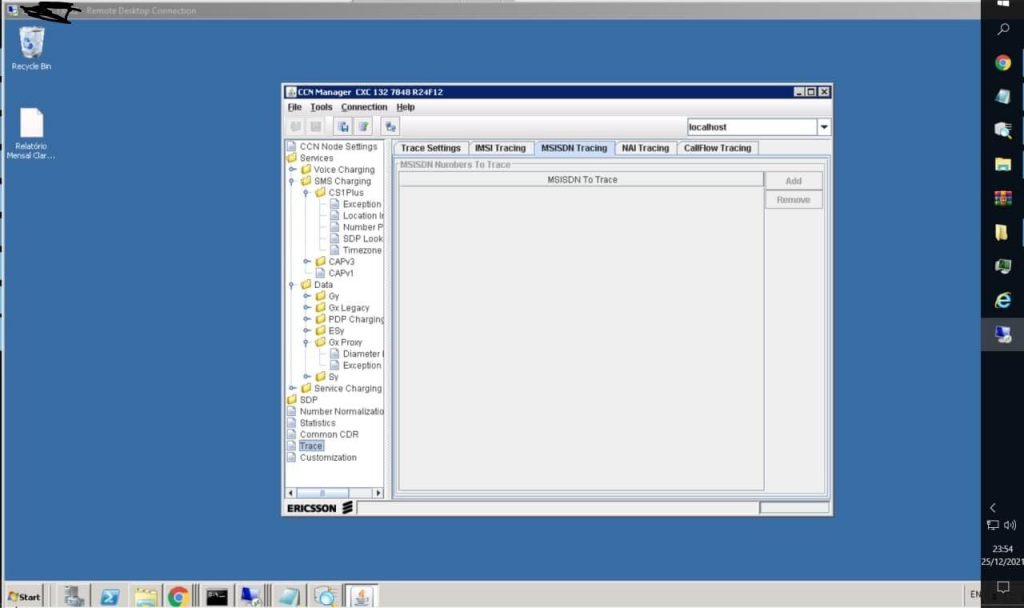

I sistemi a cui garantiscono l'accesso criminale sono: molti AWS, 2x Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), storage Dell EMC, tutte le caselle di posta, Telecom/SS7, Vigia (intercettazione della polizia, tra le cui si evidenziano Virtual Machines specifiche come \10.1.104.35\JD_Nextel\Wire_Tap\), MTAWEB e WPP (gestione dei clienti), e altro ancora!

La quantità totale di dati a cui hanno avuto accesso supera i 10 PB ~ 10.000 TB, comprese le informazioni sui clienti, l'infrastruttura delle telecomunicazioni, documenti legali, ordini di intercettazione, codice sorgente, e-mail. Hanno dovuto fare una cernita e dichiarano di aver preso solo una piccola parte dei dati (le cose importanti, legali, intercettazioni telefoniche, codici src, svn).

L'analisi del presunto hack, del quale per il momento condivido solo alcuni samples grafici, è molto sensibile, sia per le dimensioni, ma anche per la qualità. Le intercettazioni della polizia infatti sono qualcosa di estremamente importante per qualsiasi indagine e per ogni malvivente che al momento non sa di essere osservato.

Il tutto è finalizzato alla richiesta di un riscatto e si invitano, tramite e-mail (il cui indirizzo ha questa forma xxxx@ctemplar.com) o tramite contatto Telegram, i responsabili di Claro, a poter giungere ad un accordo. Pena la divulgazione del materiale con il grande pubblico.