L'APT iraniano MuddyWater attacca giganti delle telecomunicazioni in Medio Oriente

Symantec ha annunciato una campagna di spionaggio informatico del gruppo iraniano APT MuddyWater che prende di mira vettori, società IT e servizi pubblici in Medio Oriente e in altre parti dell'Asia.

Il gruppo MuddyWater (noto anche come Seedworm, MERCURY e Static Kitten) è stato scoperto nel 2017 ed è noto per i suoi attacchi a obiettivi in Medio Oriente. Studiando l'operato di MuddyWater, secondo quanto raccolto dalle analisi di Kaspersky nel 2019, gli aggressori di MuddyWater utilizzano una varietà di strumenti e tecniche, per lo più sviluppati dal gruppo stesso in Python, C# e PowerShell, per implementare i loro attacchi e completare l'infiltrazione della vittima e l'esfiltrazione dei dati. Esempi di tali strumenti includono vari strumenti di download/esecuzione e RAT in C# e Python, script Python SSH, diversi strumenti Python per l'estrazione di credenziali, cronologia e altro.

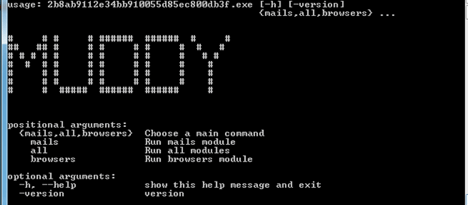

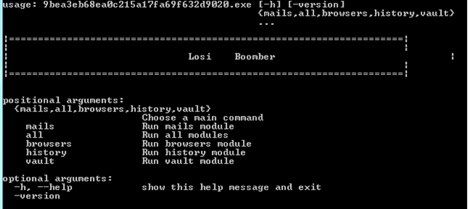

Esempi noti di strumenti utilizzati da MuddyWater e ritenuti parte del loro arsenale:

In una nuova recente campagna, che i ricercatori di Symantec hanno monitorato negli ultimi sei mesi, gli aggressori hanno preso di mira più organizzazioni in Israele, Giordania, Kuwait, Laos, Pakistan, Arabia Saudita, Thailandia ed Emirati Arabi Uniti. Gli attacchi hanno utilizzato strumenti legittimi, tattiche Living off the Land (LotL) e campioni di malware disponibili pubblicamente già noti.

Living off the land (LOTL) è un termine che viene usato spesso durante le conferenze sulla sicurezza e i webinar, ma cosa significa? Gli attacchi che vivono fuori dalla terra si riferiscono a un utente malintenzionato che sfrutta ciò che è già disponibile nell'ambiente piuttosto che portare con sé un sacco di software e malware personalizzati. Il vantaggio per l'autore dell'attacco è che le sue attività hanno meno probabilità di contrassegnare le applicazioni antivirus perché utilizzano software attendibile.

Inoltre, è più probabile che le loro azioni si confondano con le normali attività amministrative.

Dopo la compromissione iniziale, gli aggressori cercano di rubare le credenziali e di navigare nella rete della vittima, concentrandosi sull'implementazione di web shell sui server Microsoft Exchange. In alcuni casi, ambienti compromessi sono stati utilizzati per lanciare attacchi contro altre organizzazioni, mentre alcune aziende sono diventate bersagli di attacchi alla supply chain.

Il vettore di infezione originale è sconosciuto nella maggior parte dei casi, ma sembra che un obiettivo sia stato compromesso con un file MSI dannoso consegnato in un archivio di phishing e-mail.

In un attacco a un provider di servizi di telecomunicazione, sono stati utilizzati file Windows Script File (WSF) per rilevare ed eseguire comandi e l'utilità Certutil è stata utilizzata per distribuire uno strumento di tunneling e avviare il toolkit WMI, quindi caricare ed eseguire una web shell su il server Exchange.

Gli hacker facevano molto affidamento sugli script per automatizzare le operazioni di raccolta di informazioni, nonché su uno strumento di accesso remoto per eseguire un dump del servizio di sottosistema dell'autorità di sicurezza locale (LSASS), fornire strumenti di tunneling e richiedere un URL da un altro ambiente compromesso.

In un attacco a una società di servizi pubblici in Laos, il server web IIS avrebbe agito come punto di ingresso. Gli aggressori hanno quindi utilizzato il loro punto d'appoggio per attaccare il server webmail e i server IT di due società in Thailandia.