L'attacco di Microsoft Exchange espone le nuove backdoor xHunt

Sono state scoperte due backdoor Powershell mai viste prima, dopo che i ricercatori hanno recentemente scoperto un attacco ai server Microsoft Exchange presso un'organizzazione in Kuwait.

L'attività è legata al noto gruppo di minacce xHunt, scoperto per la prima volta nel 2018 e che in precedenza ha lanciato una serie di attacchi contro il governo del Kuwait, nonché le organizzazioni di spedizione e trasporto.

Tuttavia, un attacco osservato più di recente - entro il 22 agosto 2019, in base ai timestamp di creazione delle attività pianificate associate alla violazione - mostra che gli aggressori hanno aggiornato il loro arsenale di strumenti.

L'attacco ha utilizzato due backdoor scoperte di recente: una che i ricercatori hanno chiamato "TriFive" e l'altra, una variante di una backdoor basata su PowerShell scoperta in precedenza (denominata CASHY200), che hanno chiamato "Snugy".

"Entrambe le backdoor installate sul server Exchange compromesso di un'organizzazione governativa del Kuwait utilizzavano canali nascosti per le comunicazioni C2, in particolare il tunneling DNS e un canale basato su posta elettronica che utilizzava bozze nella cartella Posta eliminata di un account di posta elettronica compromesso", hanno affermato i ricercatori di Palo Unit 42 di Alto, oggi.

L'attacco

I ricercatori hanno affermato di non avere ancora visibilità sul modo in cui gli attori hanno avuto accesso al server Exchange. Sono venuti a conoscenza per la prima volta dell'attacco a settembre, quando sono stati informati che gli attori della minaccia avevano violato un'organizzazione in Kuwait. Sul server Exchange in questione erano stati eseguiti comandi sospetti tramite il processo w3wp.exe di Internet Information Services (IIS).

Dopo aver esaminato il server, "abbiamo scoperto due attività pianificate create dall'attore della minaccia molto prima delle date dei registri raccolti, che eseguivano entrambi script PowerShell dannosi", hanno affermato i ricercatori. "Non possiamo confermare che gli attori abbiano utilizzato uno di questi script PowerShell per installare la shell web, ma riteniamo che gli autori delle minacce avessero già accesso al server prima dei log".

Le due attività in questione erano "ResolutionHosts" e "ResolutionsHosts". Entrambi sono stati creati nella cartella c: \ Windows \ System32 \ Tasks \ Microsoft \ Windows \ WDI.

I ricercatori ritengono che gli aggressori abbiano utilizzato queste due attività pianificate come metodo di persistenza, poiché hanno eseguito ripetutamente i due script di PowerShell (uno ogni 30 minuti e l'altro ogni cinque minuti). I comandi eseguiti dalle due attività tentano di eseguire "splwow64.ps1" e "OfficeIntegrator.ps1", che sono le due backdoor.

"Gli script sono stati archiviati in due cartelle separate sul sistema, il che è probabilmente un tentativo di evitare che entrambe le backdoor vengano scoperte e rimosse", hanno detto i ricercatori.

TriFive Backdoor

La prima backdoor, TriFive, fornisce l'accesso backdoor al server Exchange accedendo alla casella di posta in arrivo di un utente legittimo e ottenendo uno script PowerShell da una bozza di posta elettronica all'interno della cartella delle e-mail eliminate, secondo i ricercatori. Questa tattica è stata precedentemente utilizzata dall'attore della minaccia come un modo per comunicare con il server dannoso di comando e controllo (C2) in una campagna di settembre 2019, hanno osservato.

"Il campione TriFive ha utilizzato un nome account legittimo e credenziali dell'organizzazione mirata", hanno affermato i ricercatori. "Questo suggerisce che l'attore della minaccia abbia rubato le credenziali dell'account prima dell'installazione della backdoor TriFive."

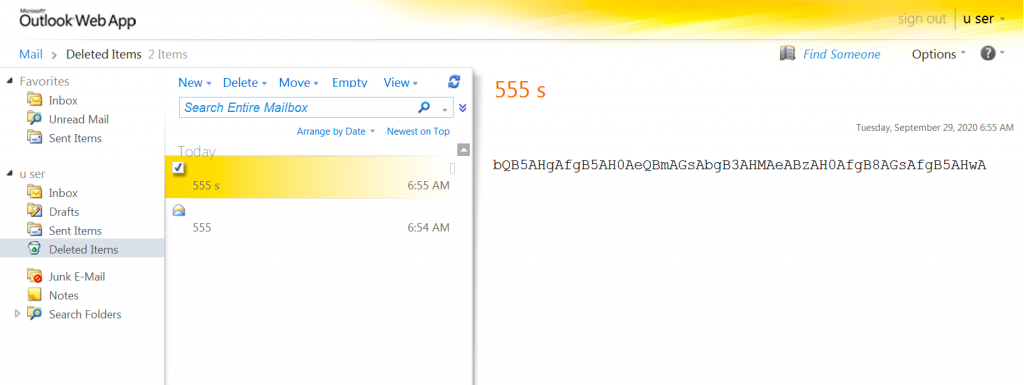

In primo luogo, per inviare comandi alla backdoor, l'attore deve accedere allo stesso account di posta elettronica legittimo e creare una bozza di posta elettronica con oggetto "555", incluso il comando in un formato crittografato e con codifica base64.

Sul lato backdoor, lo script PowerShell accede quindi a un account di posta elettronica legittimo sul server Exchange compromesso e controlla la cartella "Posta eliminata" per le email con oggetto "555". Lo script eseguirà il comando trovato nell'e-mail tramite PowerShell. Infine, inviavano nuovamente i risultati del comando all'attore della minaccia impostando il testo cifrato codificato come corpo del messaggio di una bozza di e-mail e salvando nuovamente l'e-mail nella cartella Posta eliminata con l'oggetto "555s".

Snugy

L'altra backdoor basata su PowerShell, Snugy, utilizza un canale di tunneling DNS per eseguire comandi sul server compromesso. Il tunneling DNS consente agli attori delle minacce di scambiare dati utilizzando il protocollo DNS, che può essere utilizzato per estrarre i dati in silenzio o per stabilire un canale di comunicazione con un server dannoso esterno.

Gli autori delle minacce hanno utilizzato la backdoor Snugy per ottenere il nome host del sistema, eseguire comandi ed estrarre i risultati. I ricercatori sono stati in grado di ottenere i domini interrogati tramite richieste ping inviate dal server compromesso.

"Sulla base dei dati trapelati dai sottodomini, siamo stati in grado di determinare che gli hacker eseguissero ipconfig / all e dir", hanno detto. "Sfortunatamente, avevamo solo un sottoinsieme delle richieste, quindi i dati esfiltrati sono stati troncati, il che suggerisce anche che gli attori probabilmente hanno eseguito altri comandi che non abbiamo osservato".

I ricercatori hanno osservato varie sovrapposizioni di codice tra Snugy e la backdoor CASHY200 precedentemente scoperta, comprese funzioni simili utilizzate per convertire le stringhe in rappresentazioni esadecimali e generare una stringa di caratteri maiuscoli e minuscoli casuali; così come i gestori di comandi che utilizzano il primo ottetto dell'indirizzo IP per determinare il comando da eseguire e per ottenere il nome host ed eseguire un comando.

I ricercatori hanno affermato che la campagna xHunt continua mentre gli attori della minaccia lanciano attacchi in corso contro le organizzazioni del Kuwait.

Sulla base di queste backdoor scoperte più di recente, andando avanti "sembra che questo gruppo stia iniziando a utilizzare un canale di comunicazione basato sulla posta elettronica quando ha già accesso a un server Exchange compromesso in un'organizzazione", hanno affermato.