LockBit modifica la propria tattica, il caso Continental

Come abbiamo potuto notare nei giorni scorsi, LockBit ha rivendicato un attacco informatico di tipo ransomware contro la multinazionale tedesca leader globale nel settore automobilistico Continental (193 mila dipendenti in tutto il mondo, operante praticamente in tutti i Paesi).

Il caso Continental

Non sono stati diffusi sample, però il target fa sicuramente gola a molte gang cyber criminali, quindi si tratta di verificare se LockBit "dice la verità".

Sappiamo bene che la rivendicazione dell'attacco è sempre la parte finale dell'azione criminale, dunque la compromissione avviene sempre settimane precedenti.

In questo caso, da uno statement pubblicato dall'azienda Continental il 5 settembre 2022, capiamo che ad agosto i sistemi di protezione hanno rilevato un attacco informatico contro l'infrastruttura di Continental e che prontamente è stato bloccato. Inoltre confermando di aver allertato le autorità e segnalato l'incidente, si afferma che "L'azienda tecnologica mantiene il pieno controllo sui propri sistemi IT. Secondo le informazioni attuali, i sistemi informatici di terzi non sono stati interessati".

La chat, una novità in casa LockBit

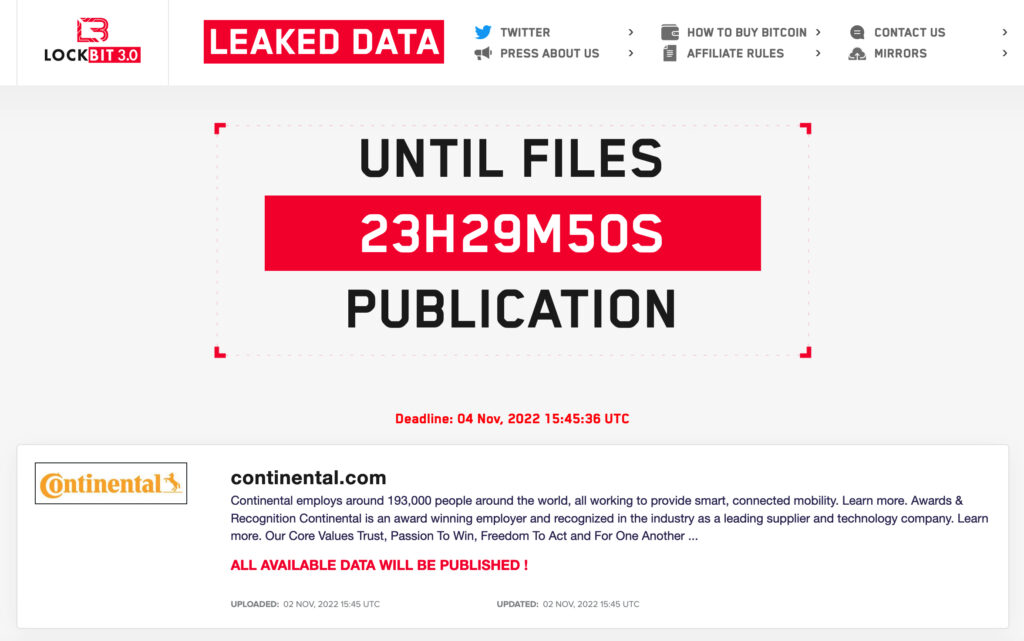

C'è tuttavia un dettaglio, su questo attacco e su questa rivendicazione criminale, che differisce dai centinaia di target precedentemente esposti sul proprio sito Web sotto rete Tor.

Nel caso Continental, LockBit ha deciso di diffondere l'intera chat intrattenuta con l'azienda colpita (o il mediatore che ne fa le veci eventualmente incaricato), con la trattativa tra azienda e criminali informatici.

Il dettaglio, che viene evidenziato dall'amico Claudio Sono, è un elemento di novità nel modus operandi di LockBit. Di fatto i criminali stanno esponendo tutta la conversazione che hanno avuto con l'azienda precedentemente colpita.

La conversazione, interamente consultabile, ha inizio il 23 settembre scorso e termina il 3 novembre, apparentemente senza un accordo.

Cosa si evince dall'analisi della conversazione? Beh, qualora possa esser verificato che si tratti effettivamente di una trattativa legittima con l'azienda, la chat ci offre sicuramente un grande spunto di riflessione su cosa c'è dietro un attacco ransomware e come le aziende lo affrontano.

Vediamo infatti che inizialmente l'azienda richiede a LockBit delle prove sull'effettivo successo dell'attacco. Il criminale dall'altra parte della chat, non stenta a fornirle, dichiarando le dimensioni di quanto rubato dai loro sistemi, affermando che LockBit è in possesso di oltre 40 TB di dati di proprietà di Continental.

Viene fornita come sample, l'intera lista dei file rubati sotto forma di documento testuale. Per capire le dimensioni di questo attacco basti pensare che, come dichiarato nella chat, solo la lista dei file (file di testo) ha la dimensione di 8 GB.

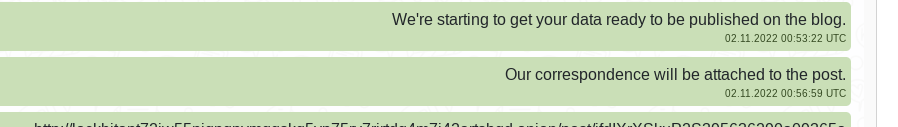

La conversazione è intervallata da lunghe pause nelle risposte dell'azienda. Pause che sicuramente contribuiscono ad infastidire il criminale. Tant'è che nell'ultima lunga pausa, LockBit taglia la conversazione con l'ultima importante minaccia, proprio relativa alla chat, ribadendo che "questa conversazione sta andando online".

Di questa chat purtroppo non possiamo estrapolare i file che sono stati scambiati a livello di prova di attacco, come l'eventuale filelist o altri sample menzionati, in quanto la chat appunto risale a diverse settimane fa e, i file sono stati scambiati con l'azienda per mezzo di un servizio online di upload che prevede come caratteristica principale, l'eliminazione dei file caricati dopo il terzo giorno.

Da questa rivendicazione dunque abbiamo appreso una possibile nuova forma di minaccia, che vede esposta anche l'eventuale conversazione che la vittima intrattiene con i criminali. Pubblicando in questo modo, debolezze, paure e preoccupazioni dell'azienda, spesso nascoste invece dai comunicati ufficiali, sempre rassicuranti e minimizzanti circa l'accaduto. Esattamente come successo in questo caso.

Alleghiamo infine, unicamente il testo completo della chat, proprio vista la novità e l'importanza di questo cambiamento tattico criminale.

[Chat started]23.09.2022 13:26:56 UTCHello, Thank you for providing the links and ID to this chat. What proof can you give us that you have any of our data?23.09.2022 13:28:45 UTCWe have a lot of your files23.09.2022 13:41:23 UTCHello23.09.2022 13:41:26 UTCWhat proof do you want?23.09.2022 13:41:44 UTCPlease give us a full file list of data that you say you are holding, and we can chose samples of files from list for you to give us as proof.23.09.2022 14:55:24 UTCOk wait23.09.2022 15:43:19 UTCFull file list size is over 8GB. we may provide you a partial listing.23.09.2022 15:44:25 UTCAlright, finally uploading. Archiving significantly reduced the size. But I wonder how you will open it.23.09.2022 15:48:59 UTCFile list is being uploaded. It takes time. I will let you know when I'm done.23.09.2022 16:00:40 UTChttps://temp.sh/sRLaX/listfull.7z23.09.2022 21:57:38 UTCpassword conti12323.09.2022 21:57:51 UTCuse https://www.emeditor.com to review list.23.09.2022 22:02:44 UTCHello, Thank you for providing the proof of data. It will take us some time to verify the data. We will come back to you as soon as possible.23.09.2022 22:04:33 UTCThe list is very large. Hope this won't take ages to review.23.09.2022 22:07:56 UTCSorry, it has taken us a while to be able to view and start verifying the data due to the size of the file. To prove that you hold the actual data and not just a list of files, we are currently putting together a list of samples we ask you to provide. We will send you the list asap26.09.2022 12:26:55 UTCHello, okay.26.09.2022 13:36:27 UTCFollowing up on our message from yesterday, we are still in the process of verifying information. In order to prove that you hold the actual data and not just a list of files, please can you provide the following files as proof of data held: I:\continental2\upload3\did01447\040_QAC_Cleanliness\11_Partikelmonitoring\02_Luftsauberkeit\01_Monitoring\Arbeits-Sheet-Luftsauberkeit_Auswertung Q2 2022 und Sondermessungen.xlsx, H:\continental\upload4_c2\didr1618\MMA_Fahrversuch\06_NVH-DL_Sommer_2022\Daten_NVH-DL_Block1\ATF_10\180622_004\EKB_Data\EEW\180622_004_rl_nr00109_chn0007_eew.wav, H:\continental\upload4_c2\didf3403\Common\Projects\JR-Jeff Ross\Instrumentation Master Database\Archive\Master Database Allentare Fixes March 2016.xlsx, H:\continental\upload4_c2\didb3040\MCAD\ptc\Help\Creo3\help\creo_help_pma\italian\pma\rendering\To_Open_a_Room_File.html, I:\continental2\upload3\hpfs002.tiretech.contiwan.com\HPG-Orga\GCF_TS\PROJEKTE\CT-Mexikana\!Erweiterung 6\CE\Einbauerklärung Elektrotechnik Konwima + Kernsetzer Türkei 2110791.pdf, E:\continental3\upload_c2\did43391\31_ProductDevelopment\40_Software\20_Development\BOT\CPC4_V4_16\pvcs\config\BS_Common_src.arl, F:\continental\upload4\did77091\PROJETS\Radio\RD45\07_MP\02_MP_QualityAssurance\210-Capabilité_equipements\Bizerte\Inspection optique\repetabilité vision SICKconnecteur MOST ilot 1 RD45 BCL tiroir droite.xls, E:\continental3\upload_c2\did43391\99_Workuser\Satvanyi\Boot_v04_16_with Source Address 0x32\config\BS_Appl_src.arl, F:\continental\upload4\didb3019\Konstrukce_Archiv\P-pomocne\P1-1103_Paletka_vytvrzení\Data\(5) Pojistka_výkres.idw, I:\continental2\upload3\did35017\Interior_Innovation_Vehicle\03_Development\05_Hardware\03_Parts_Components\14_HMI_PC\02_OS\Image_WINXPembed\2_Anpassungen-Tools\app\DemoFPK\DemoFPK\msgina.dll, F:\continental\upload4\didb3020\Neplatne_NotValid\Kvalita_Qualitaet\Statistika\Brandys\KS\Vn-Auswertung\2002\11_2002\VDO\Colorado\VnPlovákSest-VDO.xls, E:\continental3\upload_c2\did01155\pua\01_Operations Controlling\2022\01_Actual\01 Reporting\00_general dashboard, E:\continental3\upload_c2\did02299\TM_community_RBG\140415_Documentation_Test_Strategy_Safety_MY16, F:\continental\upload\10Werkstoffe\CR\ROHSTOFF\CC\03\58\02 VULCAN 5H (Cabot, Botlek, NET)\2 - Specification, TDS, CoA27.09.2022 17:28:58 UTCHello,28.09.2022 00:22:17 UTChttps://temp.sh/xJTgh/proof.7z28.09.2022 00:22:27 UTCpassword conti45628.09.2022 00:22:41 UTCFiles you requested are uploaded.28.09.2022 00:23:30 UTCThank you for providing the sample files. We will verify them and come back to you.28.09.2022 09:41:49 UTCHello, okay.28.09.2022 16:26:09 UTCHello, we are still in the process of verifying information but it is taking longer than we anticipated. We hope to complete the verification work soon and appreciate your patience. Can you confirm if the list you provided covers all the data you hold?, or was it only some of it? The list did not give details of file sizes. What is the total size of all the data?03.10.2022 09:09:43 UTCHello. We understand. Yes, the list contains all the data we have. You have never asked for file size information. The total size exceeds 40 TB.03.10.2022 09:35:00 UTCHello. Your silence lasts too long. You need to pay.19.10.2022 10:16:31 UTCWhat guarantees do you give if a payment is made?20.10.2022 16:47:47 UTCHello. Your files will be deleted and nobody will know about the breach if a payment is made. Your files will appear on our leaks site if no payment is made.22.10.2022 15:00:37 UTCHello, we have to hold a management meeting and will come back to you tomorrow end of business day.24.10.2022 13:43:32 UTCHello, ok.24.10.2022 15:46:09 UTCHello, no word from your side though it is a new business day already. You need to pay.26.10.2022 07:55:07 UTCHello. We've been waiting.27.10.2022 11:46:09 UTCShould we regard your silence as a rejection of the negotiation process?28.10.2022 15:07:03 UTCWe're starting to get your data ready to be published on the blog.02.11.2022 00:53:22 UTCOur correspondence will be attached to the post.02.11.2022 00:56:59 UTChttp://lockbitapt72iw55njg[...]5636290a09365a03.11.2022 00:15:30 UTC