Appare in ambito frodi mirate un focus particolare sulle piattaforme cloud business-critical come Salesforce. Un recente allarme lanciato dal Google Threat Intelligence Group (GTIG) mette in luce una campagna sofisticata condotta dal gruppo UNC6040, che sfrutta il voice phishing (vishing) e applicazioni malevole per esfiltrare dati sensibili dalle istanze Salesforce delle aziende.

Il modus operandi: vishing e app malevole

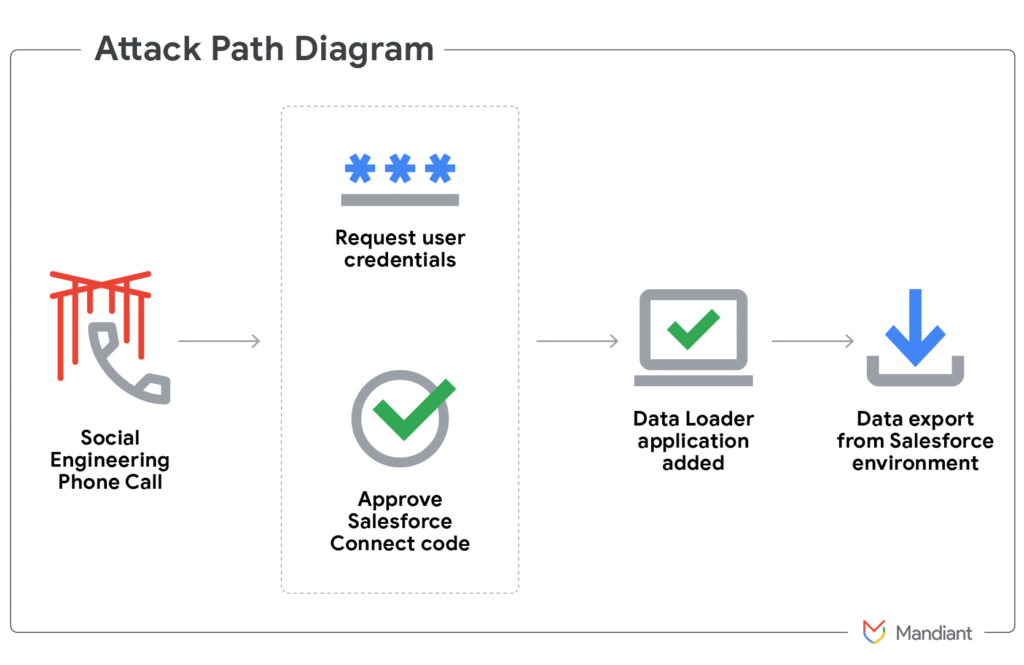

Il gruppo UNC6040, motivato da finalità finanziarie, si distingue per la sua capacità di impersonare il personale IT aziendale tramite telefonate di vishing estremamente convincenti. Durante queste chiamate, gli attaccanti persuadono i dipendenti a scaricare e utilizzare una versione modificata e malevola del Salesforce Data Loader, uno strumento legittimo utilizzato per la gestione massiva dei dati sulla piattaforma.

Questa versione compromessa del Data Loader, pubblicata spesso con nomi e branding alterati, consente agli attaccanti di ottenere accesso diretto alle istanze Salesforce delle vittime. Una volta installata, l’app malevola permette di interrogare e trasferire dati sensibili verso server controllati dagli attaccanti, senza la necessità di sfruttare vulnerabilità tecniche della piattaforma stessa. L’intera operazione si basa sulla manipolazione psicologica degli utenti finali, sottolineando ancora una volta la centralità del fattore umano nella catena della sicurezza.

Dalla compromissione all’estorsione

Un aspetto particolarmente insidioso di queste campagne è la tempistica: spesso tra la compromissione iniziale e le attività di estorsione passano diversi mesi. Questo suggerisce una possibile collaborazione tra UNC6040 e altri attori specializzati nella monetizzazione dei dati rubati. Durante le fasi di estorsione, gli attaccanti hanno rivendicato affiliazioni con gruppi noti come ShinyHunters, probabilmente per aumentare la pressione psicologica sulle vittime.

Secondo le stime di Google, circa 20 organizzazioni sono state colpite, con una parte di esse che ha subito effettivamente la sottrazione di dati. Salesforce aveva già segnalato la minaccia di applicazioni connesse malevole a marzo, fornendo linee guida e best practice per mitigare il rischio.

Implicazioni tecniche e raccomandazioni

È fondamentale sottolineare che in tutti i casi osservati, gli attaccanti non hanno sfruttato vulnerabilità tecniche di Salesforce, ma esclusivamente debolezze nei processi e nella consapevolezza degli utenti. Questo conferma che le campagne di phishing, in particolare quelle che sfruttano tematiche IT o HR, restano il vettore d’attacco più efficace e diffuso.

Per rafforzare la postura di sicurezza delle istanze Salesforce, le seguenti misure sono raccomandate:

- Abilitare l’autenticazione a più fattori (MFA) per tutti gli utenti.

- Limitare gli indirizzi IP di accesso alle reti aziendali e VPN.

- Monitorare e validare tutte le applicazioni connesse alla piattaforma Salesforce.

- Aggiungere un contatto di sicurezza per ricevere notifiche tempestive su attività sospette.

- Formazione continua degli utenti sulle tecniche di social engineering più recenti, con simulazioni di phishing mirate.

L’attacco UNC6040 si identifica come un caso emblematico di sicurezza delle piattaforme SaaS, che non può prescindere da una solida cultura della sicurezza e da controlli procedurali rigorosi. In un contesto in cui il phishing continua a rappresentare la principale minaccia cyber (con oltre 3,4 miliardi di email di spam inviate ogni giorno), investire nella formazione degli utenti e nell’adozione di best practice tecniche è l’unica strada per ridurre il rischio di compromissione.

La sicurezza non è mai solo una questione tecnologica, ma un equilibrio tra tecnologia, processi e persone.