Più DDoS per tutti, il risultato della guerra tra LockBit ed Entrust

Come previsto, LockBit è rimasto offline all'indomani di un recente attacco DDoS in seguito all'annuncio della loro intenzione di far trapelare un set di dati rubato dal gigante della sicurezza Entrust dopo che un primo riscatto è stato negato.

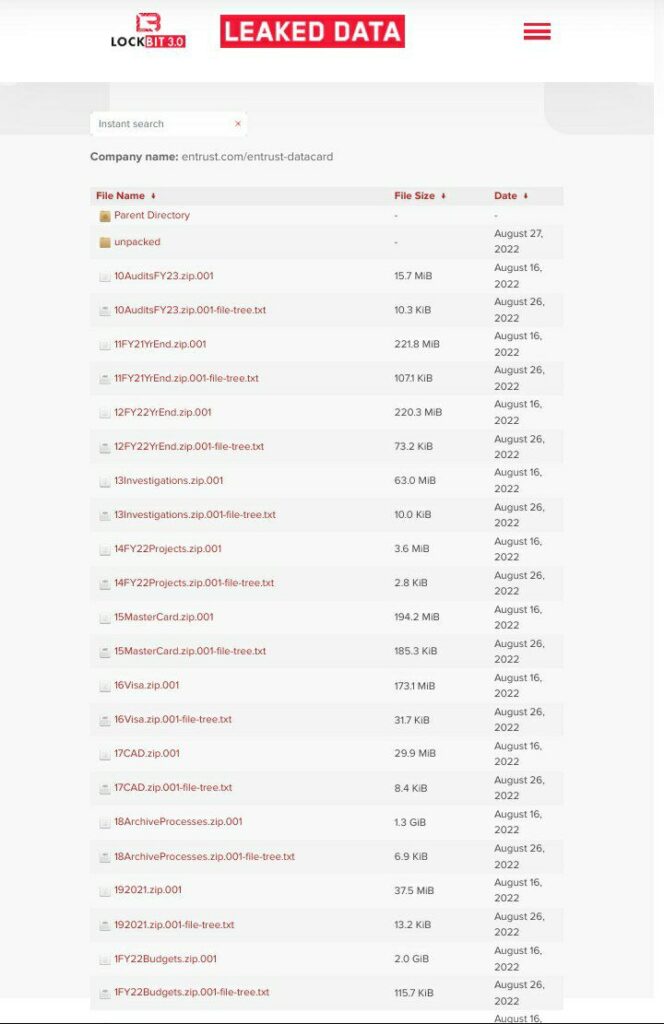

Dopo l'incidente accaduto lo scorso 18 giugno infatti, l'azienda ha confermato l'accaduto, ha anche ammesso il furto di preziose informazioni. Alla vigilia del data breach annunciato per il 19 agosto, "persone sconosciute" hanno attaccato gli hacker stessi e quindi hanno impedito la fuga dati prevista.

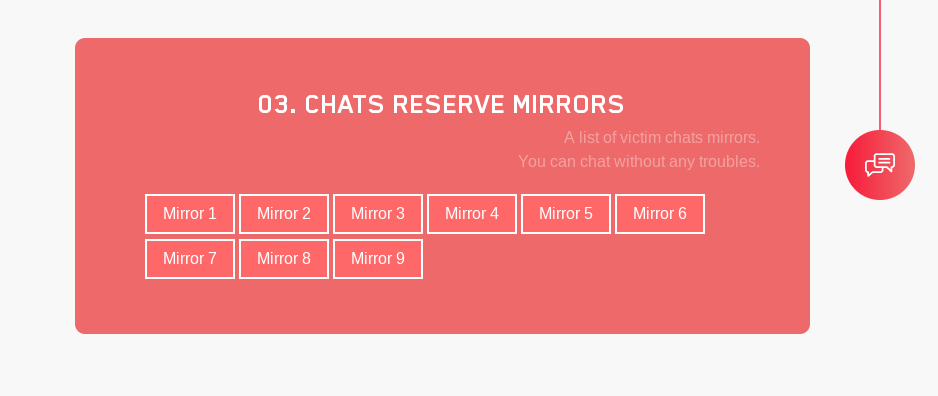

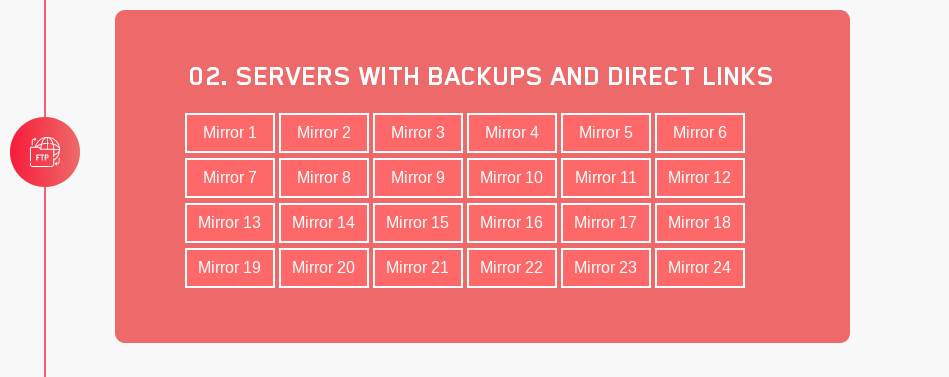

In risposta al contrattacco, LockBit ha annunciato che sta rafforzando la propria infrastruttura per fornire una solida protezione contro gli attacchi denial-of-service distribuiti.

È stata implementata la funzione di randomizzazione dei link nelle note del locker, ogni assembly avrà un link univoco che il DDoSer associato al ransomware non sarà in grado di riconoscere, ed è aumentato anche il numero di mirror e server duplicati.

LockBitSupp ha affermato che l'operatore di ransomware aggiungerà DDoS oltre alla crittografia dei dati e alla fuga di dati, pubblicando annunci pertinenti sul dark web per il reclutamento in ambito DDoS nel proprio team.

Inoltre, il promesso data breach di Entrust verrà ora implementato privatamente su richiesta di chiunque, ed inoltre i criminali hanno anche già condiviso l'accesso a 343 GB di file tramite Torrent.

Un cuneo che viene eliminato con un altro cuneo, anche se a volte capita che rimbalzi, come nel caso di Entrust, grazie al quale le nuove vittime di ransomware dovranno ora combattere anche contro gli attacchi DDoS oltre al recupero dei dati distrutti dalla crittografia.