Prodotti HP Enterprise vulnerabili da bug critico

Hewlett Packard Enterprise (HPE) ha emesso un avviso di sicurezza invitando i suoi utenti ad applicare la patch che risolverà un difetto in Edgeline Infrastructure Manager (EIM), una delle sue principali soluzioni di gestione delle applicazioni. Secondo il rapporto, lo sfruttamento riuscito di questa vulnerabilità consentirebbe agli attori delle minacce di aggirare il meccanismo di autenticazione in questo prodotto per infiltrarsi nella loro infrastruttura cloud.

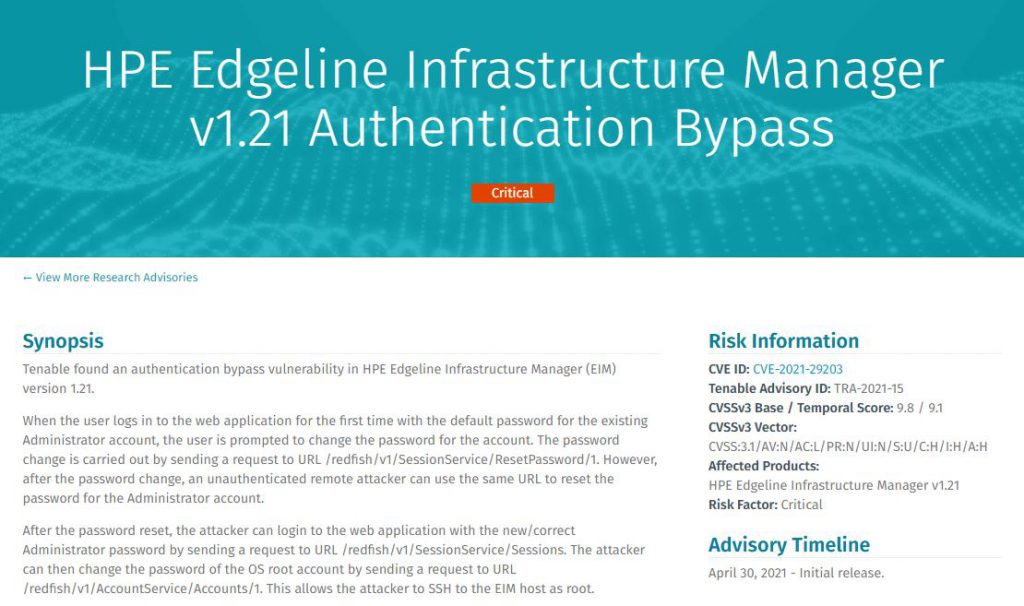

La vulnerabilità ha ricevuto un punteggio di 9,8 / 10 sulla scala CVSS (Common Vulnerability Scoring System) e risiede in tutte le versioni EIM precedenti alla v1.21. Questa è una suite di gestione per l'edge computing rilasciata un paio di anni fa.

Gli esperti della società di sicurezza Tenable hanno identificato il difetto (tracciato come CVE2021-29203 ) all'inizio del 2021, inviando il rapporto ad HPE il 1 ° febbraio. L'azienda ha rilasciato una patch insieme a molte altre correzioni di errori multipli per prodotti utilizzati in sistemi operativi come CentOS 7, Red Hat Enterprise Linux, SUSE e più versioni di Windows.

Nel suo rapporto HPE descrive brevemente i risultati: “È stata rilevata una grave vulnerabilità in EIM, noto anche come software HPE Edgeline Infrastructure Manager. Questo difetto potrebbe essere sfruttato in remoto per aggirare l'autenticazione del sistema e consentire agli autori delle minacce un accesso privilegiato, portando a scenari di negazione del servizio e modifiche arbitrarie alla configurazione".

D'altra parte, gli esperti di Tenable affermano che il difetto è correlato a un errore nel modo in cui HPE gestisce la reimpostazione della password per gli account amministratore: "Quando un utente accede per la prima volta all'applicazione con una password amministratore predefinita, viene richiesto di modificare la password dell'account. La modifica viene effettuata inviando una richiesta a URL / redfish / v1 / SessionService / ResetPassword / 1 ; tuttavia, dopo la modifica della password, un utente malintenzionato remoto non autenticato può utilizzare lo stesso URL per reimpostare la password dell'account amministratore".

Tutto ciò che un utente malintenzionato deve fare è accedere all'applicazione Web con la password amministratore aggiornata inviando una richiesta a URL / redfish / v1 / SessionService / Sessions . I ricercatori concludono menzionando che un hacker dannoso potrebbe cambiare la password dell'account root del sistema operativo inviando una richiesta a URL / redfish / v1 / AccountService / Accounts / 1.