Pubblicati online 4mila file privati di agenzie governative scozzesi

Sulla scia di un attacco ransomware contro l'Agenzia scozzese per la protezione dell'ambiente (SEPA), gli aggressori hanno ora pubblicato più di 4.000 file rubati all'agenzia, inclusi contratti e documenti strategici.

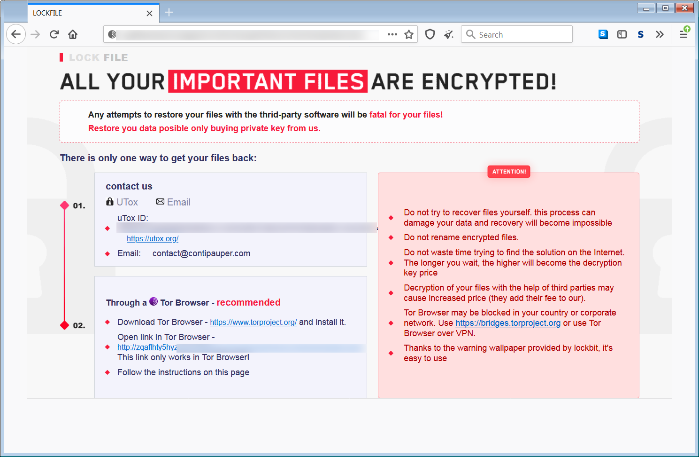

Dopo aver raggiunto la SEPA la vigilia di Natale con l'attacco, i criminali informatici hanno crittografato 1,2 GB di informazioni. L'attacco ha colpito i sistemi di posta elettronica della SEPA, che rimangono offline a partire da giovedì, secondo l'agenzia. Tuttavia, la SEPA, il regolatore ambientale scozzese, ha sottolineato giovedì che non si "impegnerà" contro i criminali informatici.

"Siamo stati chiari sul fatto che non useremo le finanze pubbliche per pagare criminali seri e organizzati intenti a interrompere i servizi pubblici ed estorcere fondi pubblici", ha dichiarato in una nota l'amministratore delegato della SEPA Terry A'Hearn.

L'agenzia è incaricata di proteggere l'ambiente scozzese tramite previsioni nazionali su inondazioni, avvisi di alluvione e altro ancora. In quanto tali, i dati rubati includevano varie informazioni relative alle attività ambientali, inclusi permessi di siti regolamentati pubblicamente disponibili, autorizzazioni e avvisi di esecuzione, nonché dati relativi a piani, priorità e programmi di cambiamento aziendali SEPA. Altri dati compromessi erano relativi a premi di appalti pubblici e lavori commerciali con i partner internazionali della SEPA. Sono stati inoltre rubati i dati personali del personale della SEPA.

Nonostante queste ampie categorie, SEPA ha affermato di non conoscere ancora, e forse non lo saprà mai, i dettagli completi di tutti i file rubati. Alcune delle informazioni compromesse erano già disponibili al pubblico, mentre altri dati non lo erano, ha confermato.

"Lavorando con esperti di sicurezza informatica, è stato istituito un team dedicato per identificare i dettagli della perdita di informazioni aziendali o dei partner e, laddove identificato, verrà stabilito un contatto diretto il più rapidamente possibile con le organizzazioni interessate", secondo SEPA.

L'e-mail e gli altri sistemi della SEPA rimangono inattivi e "ora è chiaro che con i sistemi infetti isolati, il ripristino potrebbe richiedere un periodo significativo", secondo l'agenzia nel suo aggiornamento. "Un certo numero di sistemi SEPA rimarrà gravemente colpito per un po' di tempo, con la necessità di nuovi sistemi".

Ciò che non è ancora chiaro è come è iniziato l'attacco ransomware e quanto gli aggressori chiedono in termini di pagamento del riscatto. Indipendentemente dall'importo del riscatto, gli aggressori ora stanno esercitando maggiori pressioni sull'agenzia per pagare: questi dati sono stati ora gettati nei forum clandestini. Secondo i rapporti, gli hacker hanno affermato sul loro sito Web che quasi 1.000 persone finora hanno visualizzato i documenti compromessi.

Brett Callow, analista delle minacce di Emsisoft, ha dichiarato che la banda di ransomware Conti si è presa la responsabilità dell'attacco.

"Gli attacchi ai governi sono diventati sempre più comuni negli ultimi due anni e quasi certamente continueranno al livello attuale fino a quando non verranno intraprese azioni positive", ha detto Callow. "Questo potrebbe significare investire per rafforzare la sicurezza nel settore pubblico, utilizzare politiche per colmare il divario di applicazione o trovare altri modi per rendere il ransomware meno redditizio o una qualsiasi combinazione di questi."

Gli attori del ransomware stanno anche esaminando le vittime del governo e del settore pubblico per sradicare i dati personali. Nel 2019, fino a 22 entità del Texas e agenzie governative sono state colpite da un attacco ransomware che secondo i funzionari del Texas faceva parte di un attacco mirato lanciato da un singolo attore di minacce. E nell'ottobre 2020, la Guardia Nazionale è stata chiamata per aiutare a fermare una serie di attacchi ransomware incentrati sul governo in Louisiana.

L'incidente indica anche che gli attori del ransomware si stanno evolvendo dalla distruzione di dati critici in precedenza o portando i servizi e le operazioni delle aziende a un punto morto, fino a minacciare di divulgare pubblicamente dati sensibili, dice Joseph Carson, chief security scientist e Advisory CISO di Thycotic.

"Non è più sufficiente disporre di solidi backup per proteggersi dal ransomware", ha detto Carson. “Forti controlli di accesso e crittografia sono ora vitali per evitare che i dati vengano facilmente rubati e rilasciati. Man mano che il ransomware si evolve, dobbiamo anche migliorare la nostra protezione per ridurre il rischio di esserne vittime".