Scattered Spider sfrutta vulnerabilità Windows per attacchi BYOVD

Nel loro ultimo rapporto i ricercatori di Crowdstrike riportano come Scattered Spider ha tentato di implementare BYOVD utilizzando il vecchio driver Intel per bypassare Microsoft Defender for Endpoint, Palo Alto Networks Cortex XDR e SentinelOne.

Durante l'attacco di tipo Bring Your Own Vulnerable Driver, un utente malintenzionato (normalmente motivato finanziariamente) ha distribuito driver diagnostici Intel Ethernet, che sono noti per essere vulnerabili agli exploit e consentono di ottenere i privilegi più elevati in Windows.

La nuova tattica è stata scoperta da Crowdstrike subito dopo la pubblicazione del precedente report sull'attività di Scattered Spider, all'inizio di dicembre dello scorso anno.

Scattered Spider, nuovo attore di minacce, motivate finanziariamente negli ultimi mesi è stato un gruppo abbastanza prolifico, hackerando le reti di società di telecomunicazioni e di outsourcing per ottenere l'accesso alle informazioni sui clienti e, in alcuni casi, effettuare attacchi di scambio SIM.

Dal giugno 2022, l'attore delle minacce ha preso di mira le società di telecomunicazioni e di outsourcing dell'azienda per ottenere l'accesso alle reti degli operatori mobili, secondo quanto riportato dai ricercatori.

A tal proposito, ricordo che gli attacchi BYOVD per supportare le loro intrusioni con privilegi di Windows elevati, sono stati a lungo praticati dalla banda di ransomware BlackByte e dal nordcoreano Lazarus.

I ricercatori riferiscono che questa volta lo Scattered Spider ha tentato di sfruttare CVE-2015-2291, una vulnerabilità ad alta gravità nel driver diagnostico Intel Ethernet che consente a un utente malintenzionato di eseguire codice arbitrario con privilegi del kernel utilizzando chiamate appositamente predisposte.

Nonostante il bug sia stato risolto nel 2015, grazie all'installazione di una versione precedente, ancora vulnerabile, su dispositivi compromessi, gli aggressori possono sfruttare con successo la vulnerabilità, indipendentemente dagli aggiornamenti applicati dalla vittima.

Il campione utilizzato da Scattered Spider è un driver del kernel a 64 bit con 35 funzioni, firmato da vari certificati rubati da NVIDIA Signing Centers e Global Software LLC.

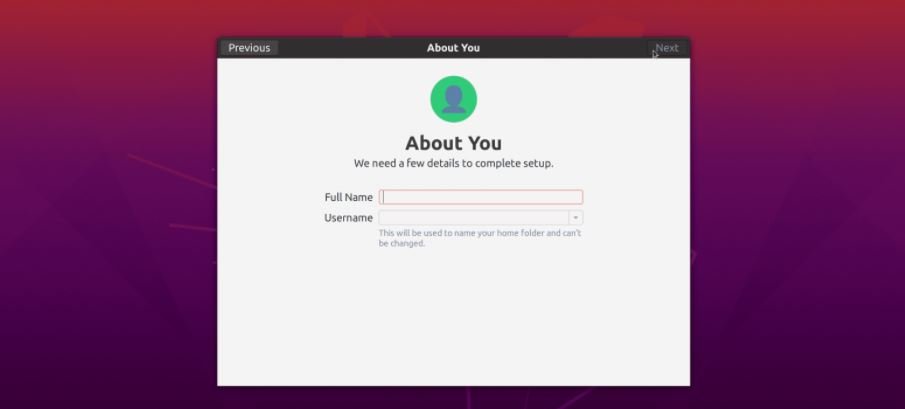

All'avvio, il driver decodifica la stringa di destinazione di sicurezza hardcoded e corregge i driver di destinazione con offset hardcoded.

Per evitare che i prodotti per la sicurezza degli endpoint blocchino attività dannose, il driver riproduce dunque i moduli del kernel caricati per il componente del software di sicurezza e lo corregge in memoria. Eludendo così eventuali sistemi di protezione.

Nonostante il fatto che l'attività identificata di Scattered Spider sia rivolta a obiettivi specifici, CrowdStrike raccomanda agli specialisti della sicurezza delle informazioni di scansionare i sistemi e applicare patch per tutte le vulnerabilità note come parte del rafforzamento della protezione contro tali minacce.