Snap-on notifica databreach post attacco ransomware

Dopo che la gang di ransomware Conti ha iniziato a far trapelare i dati dell'azienda a marzo, ora il produttore americano di apparecchiature automobilistiche Snap-on ha rivelato una violazione dei dati.

Attacco ransomware a Snap-on

L'esposizione ha impattato sui dati di associati e franchisee. Snap-on ha dovuto disattivare tutti i suoi sistemi a causa del rilevamento di comportamenti sospetti sulla sua rete.

Snap-on è un importante produttore e creatore di hardware, software e servizi diagnostici relativi ai trasporti, inclusi nomi come Mitchell1, Blackhawk, Blue-Point, Norbar e Williams.

“All'inizio di marzo, Snap-on ha rilevato attività insolite in alcune aree del suo ambiente informatico. Abbiamo rapidamente interrotto le nostre connessioni di rete come parte dei nostri protocolli di difesa, particolarmente appropriati dati gli avvertimenti intensificati da varie agenzie", si legge in un avviso sul sito Web di Snap-on. "Abbiamo avviato un'analisi completa assistita da un'importante azienda forense esterna, identificato l'evento come un incidente di sicurezza e notificato l'incursione alle forze dell'ordine".

Dopo aver indagato, Snap-on ha scoperto che gli attori delle minacce hanno rubato i dati personali dei lavoratori tra il 1° e il 3 marzo 2022. Secondo una notifica di violazione dei dati depositata presso l'ufficio del procuratore generale della California, Snap-on ammette che l'incidente abbia avuto un impatto sui dati di associati e franchisee, inclusi nomi, date di nascita, numeri di previdenza sociale e numeri di identificazione dei dipendenti. Snap-on fornirà un abbonamento gratuito di un anno al programma di protezione dal furto di identità IDX per le persone interessate.

Mentre l'annuncio di violazione dei dati di Snap-on ha fornito poche informazioni sull'incidente, un rapporto anonimo all'inizio di marzo ha rivelato che Mitchell1, una delle filiali di Snap-on, stava attraversando un periodo di inattività. Mitchell1 aveva inizialmente twittato sull'interruzione, ma i messaggi sono stati rapidamente rimossi da Twitter e Facebook. Tuttavia, un'altra fonte ha rivelato che la società madre di Mitchel11, Snap-on, era l'obiettivo dell'attacco informatico.

Il dibattito sulla rivendicazione di Conti

E' stata inserita inoltre il 17 marzo la rivendicazione del gruppo ransomware Conti sulla responsabilità dell'attacco Snap-on e inizialmente fecero trapelare quasi 1 GB di dati presumibilmente sequestrati durante l'operazione. Secondo importanti analisti della sicurezza che ritengono che Snap-on abbia pagato un riscatto per evitare il furto dei dati, la gang di Conti ha rapidamente cancellato la violazione dei dati dal proprio data leak site e Snap-on al momento non appare tra le rivendicazioni.

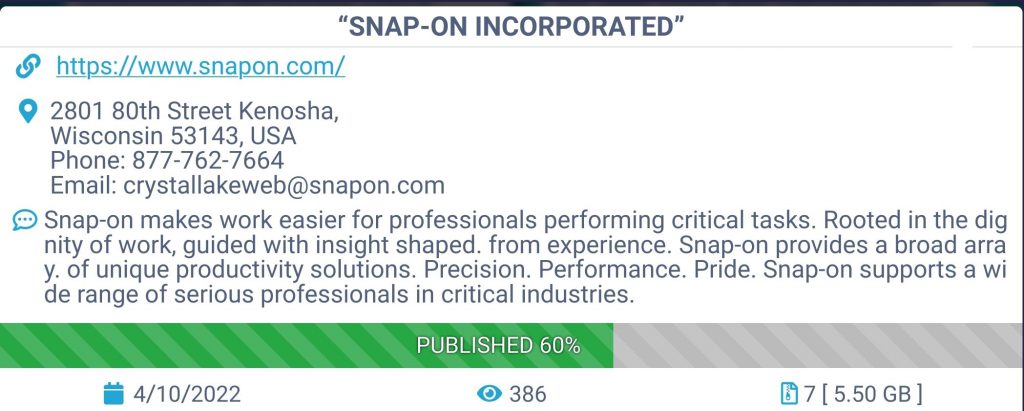

In effetti nella giornata del 10 aprile, Conti ha inserito nuovamente l'annuncio di attacco sul proprio sito, con altri dati pubblicati, rispetto alla prima rivendicazione.

Snap-on deve ancora rispondere a una richiesta di conferma sul fatto che la fuga di dati rivelata sia collegata al presunto attacco ransomware Conti.