TeamTNT aggiorna le sue tattiche di attacco

TeamTNT ha ora versioni aggiornate dei script shell dannosi, che possono essere eseguiti in locale, in container o altre istanze Linux, per estrarre criptovaluta da AWS.

Gli script shell di TeamTNT

Insieme agli script di stealer di credenziali, alcuni di TeamTNT (secondo un report di Cisco Talos) si concentrano sul mining di criptovalute, sulla persistenza e sul movimento laterale scoprendo e implementando tutti ogni pod Kubernetes in una rete locale.

- I nomi di alcuni di questi script sono Kubernetes_root_PayLoad_2[.]sh, Kubernetes_root_PayLoad_1[.]sh, init[.]sh, init_main_root[.]sh e Setup_Rainbow_miner[.]sh.

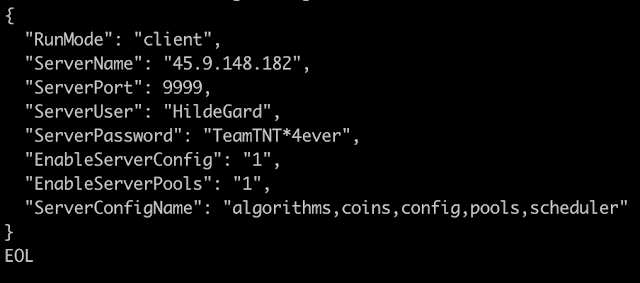

- Uno degli script viene fornito con le credenziali di accesso per il server di distribuzione principale e un altro con una chiave API che potrebbe facilitare l'accesso remoto a una sessione terminale condivisa.

Inoltre, alcuni script hanno funzioni di elusione della difesa per gli endpoints e i server volte a disabilitare gli strumenti di sicurezza cloud di Alibaba, Tencent Cloud Monitor e BMC Helix Cloud Security di terze parti.

Campagna simile

Recentemente, Crowdstrike ha riportato una scoperta sulla botnet LemonDuck, come attacco mirato a Docker per estrarre criptovaluta su sistemi Linux.

- Allo stesso modo, evita il rilevamento prendendo di mira il servizio di monitoraggio di Alibaba Cloud e disabilitandolo in modo simile a TeamTNT.

- Esegue un'operazione di mining anonimo utilizzando pool di proxy per nascondere gli indirizzi del portafoglio.

I criminali informatici ora prendono di mira gli ambienti cloud e TeamTNT è già un attore di spicco noto per aver preso di mira infrastrutture cloud. Questo dovrebbe mettere in guarda le tecnologie basate su questo paradigma, per le aziende ma anche per gli enti pubblici, il cui futuro sembra sempre più segnato da implementazioni cloud. La digitalizzazione del Paese può essere, se non vengono prese le giuste misure di sicurezza, un altro rischio da affrontare e gli operatori criminali stanno specializzando le loro risorse proprio sul cloud.