Tokyo 2020: come l’AI ha neutralizzato un attacco IoT durante i Giochi Olimpici

Durante le Olimpiadi di Tokio la scorsa estate sono stati registrati molti gli attacchi informatici, uno dei più interessanti rilevato da Darktrace è avvenuto una settimana prima dei Giochi quando è stato scoperto un dispositivo Raspberry Pi collegato di nascosto a un atleta che gareggiava, nel tentativo di sottrarre dati sensibili. Riportiamo la descrizione dell’attacco raccontata da Oakley Cox, Director of Analysis di Darktrace che ne illustra le fasi più salienti.

Una delle sfide peggiori in ambito security è riuscire a gestire lo stress quando si verifica una violazione significativa e c'è troppo da fare in troppo poco tempo. L’incubo ricorrente di tutti i CISO, infatti, è una violazione che avviene nel momento più critico per l'organizzazione: proprio durante un'acquisizione strategica o in concomitanza all’annuncio di una notizia cruciale oppure, come nel caso che stiamo prendendo in esame, durante un evento sportivo globale che attira un pubblico di milioni di persone.

Sono proprio gli hacker per primi a sfruttare la pressione legata a questi eventi per causare disagi o sottrarre ingenti somme di denaro. Da sempre infatti le occasioni sportive, in particolare le gare di Formula 1, il Super Bowl o le Olimpiadi, attirano l’interesse criminale.

Che i giochi abbiano inizio!

Sono stati molti gli attacchi e le violazioni dei dati registrati durante le Olimpiadi questa estate, incluso qualche piccolo incidente durante le gare, ad esempio quando durante la diretta di una partita di pallavolo un commentatore italiano ha chiesto al suo collega le password della rete aziendale, senza rendersi conto che era ancora in onda.

Sicuramente più grave, invece, la scoperta effettuata da Darktrace quando ha rivelato che un dispositivo Raspberry Pi era stato collegato di nascosto a un atleta che gareggiava alle Olimpiadi, nel tentativo di sottrarre dati sensibili. Gli eventi si sono svolti una settimana prima dell'inizio dei Giochi e una violazione dei dati in quel momento avrebbe avuto conseguenze significative per la reputazione dell'organizzazione, la riservatezza del team di quella nazione e potenzialmente la sicurezza dell’atleta. L’intelligenza artificiale di Darktrace ha riconosciuto questa attività come anomala a partire dalla sua capacità di comprendere in modo dinamico l’evoluzione dei comportamenti abituali e Antigena, la risposta autonoma di Darktrace, ha agito alla velocità della macchina per interrompere la minaccia, offrendo agli addetti alla security il tempo critico necessario per recuperare il ritardo e neutralizzare l'attacco.

A seguire trovate un breve ricostruzione della dinamica di attacco:

15 luglio, ore 14:09 - Intrusione iniziale

Un dispositivo Raspberry Pi non autorizzato connesso all'ambiente digitale dell'organizzazione si nasconde e cambia il suo nome in modo da mimetizzarsi con la denominazione comune utilizzata dall’organizzazione. Essendo un piccolo dispositivo IoT, Raspberry Pi può essere facilmente nascosto ed è difficile da localizzare fisicamente, per questo è stato utilizzato in vari hack di alto profilo anche in passato, ad esempio durante la violazione subita della NASA Nel 2018.

I dispositivi IoT, dalle stampanti agli acquari, rappresentano un serio rischio per la sicurezza, poiché possono essere sfruttati per raccogliere informazioni, spostarsi lateralmente e accrescere i privilegi.

15 luglio, ore 15:25 - Attività VPN esterna

Vengono effettuate connessioni UDP anomale a un endpoint esterno sulla porta 1194 (attività di Open VPN). Gli URI hanno mostrato che il dispositivo ha scaricato dati potenzialmente associati ai file di configurazione di Open VPN durante quello che sembra un tentativo di stabilire un canale sicuro per attività dannose come l'esfiltrazione di dati.

Stabilendo una VPN in uscita, l'autore dell'attacco ha offuscato la propria attività e ha aggirato la sicurezza basata sulla firma dell'organizzazione, che non è stata in grado di rilevare il traffico crittografato. Antigena ha immediatamente bloccato la connettività sospetta, indipendentemente dalla crittografia, identificando che l'attività era una deviazione dal "modello di vita" per i nuovi dispositivi.

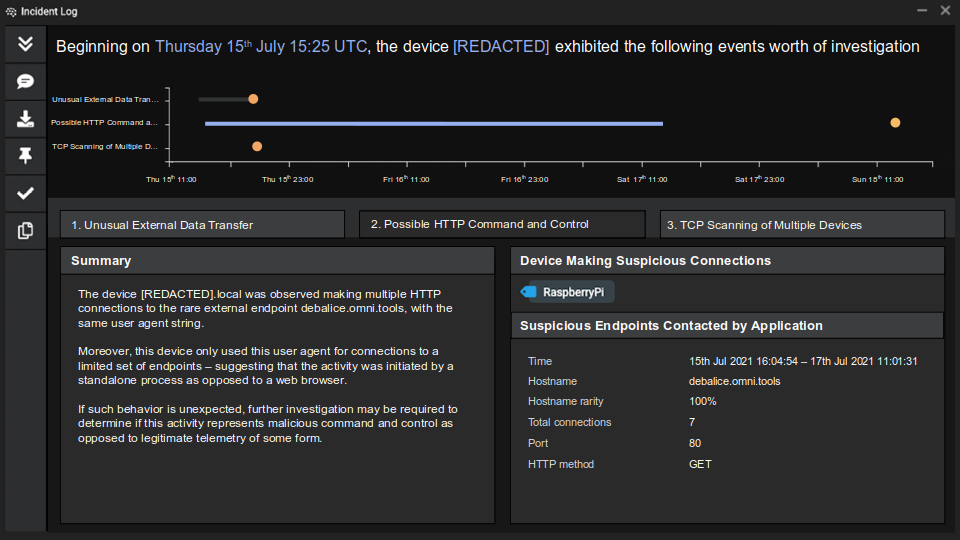

15 luglio, ore 16:04 - Possibile attività C2

Il Raspberry Pi ha iniziato a effettuare ripetute connessioni HTTP a un nuovo endpoint esterno e a scaricare flussi di ottetti, debalice.omni[.]tools. Sembra che l'attività sia stata avviata da un processo software standalone anziché da un browser web.

Darktrace ha rivelato che il dispositivo stava eseguendo un trasferimento esterno di dati insolito verso un unico endpoint, caricando 7,5 MB che probabilmente contenevano i dati si chiamata, sulla nuova posizione e il nome del dispositivo.

15 luglio, 16:41 — Inizia la ricognizione interna

Il dispositivo è impegnato nella scansione TCP su tre indirizzi IP interni univoci da un'ampia gamma di porte. Sebbene la scansione di rete abbia preso di mira solo tre server interni, l'attività è stata subito identificata da Darktrace come aumento sospetto delle connessioni interne e delle connessioni interne non riuscite. Antigena ha immediatamente impedito al Raspberry Pi di effettuare connessioni interne sulle porte coinvolte nell'attività di scansione, oltre che applicare il "modello di vita" del dispositivo.

15 luglio 18:14 — Utilizzo di molteplici tattiche di ricognizione interna

Il Raspberry Pi ha scansionato un gran numero di dispositivi sulla porta SMB 445 e ha iniziato ad utilizzare in modo sospetto il protocollo obsoleto SMB versione 1. Questo suggerisce che stesse effettuando una ricognizione più approfondita per trovare vulnerabilità sfruttabili. Reagendo all'attività di scansione insieme al protocollo insicuro SMBv1, Antigena ha bloccato le connessioni dal dispositivo di origine agli IP di destinazione per un'ora.

Quattro minuti dopo, il dispositivo si è connesso allo scanner di vulnerabilità open source Nmap che, dato che può essere utilizzato legittimamente per la scansione delle vulnerabilità, spesso non viene segnalato dai tradizionali strumenti di sicurezza. Tuttavia, l'intelligenza artificiale di Darktrace ha stabilito che l’utilizzo di questo strumento era anomalo e quindi ha bloccato il traffico per 10 minuti.

15 luglio, ore 22:03 — Ricognizione finale

Tre ore dopo, il Raspberry Pi ha avviato una nuova scansione di rete su sei IP esterni univoci, in preparazione dell'esfiltrazione finale dei dati. Antigena ha risposto con blocchi istantanei e specifici agli IP esterni a cui il dispositivo stava tentando di connettersi, prima che i dati potessero essere esfiltrati. Dopo 30 minuti, Darktrace ha rilevato attività brute force condotta da Raspberry Pi utilizzando i protocolli di autenticazione SMB e NTLM. Il dispositivo ha effettuato numerosi tentativi di accesso non riusciti a un singolo dispositivo interno utilizzando oltre 100 account utente univoci. Antigena ha bloccato l'attività, fermando con successo un'altra ondata di tentativi di movimento laterale SMB.

A questo punto, Antigena aveva concesso al team di sicurezza abbastanza tempo per rispondere. Il team ha applicato una regola di quarantena Antigena (l'azione più severa che Antigena può intraprendere) al Raspberry Pi, fino a quando non sono stati in grado di trovare la posizione fisica del dispositivo e scollegarlo dalla rete.

Come l’AI Analyst ha ricostruito l’incidente

Il Cyber AI Analyst ha rilevato e risposto autonomamente rispetto a tre momenti chiave dell'attacco: il trasferimento insolito dei dati all’esterno, il possibile comando e controllo http e la scansione TCP di più dispositivi (il tentativo di esfiltrazione dei dati).

Ha correlato tra loro tutte le fasi dell’attività nell'arco di più giorni, cosa che avrebbero potuto facilmente sfuggire all'analisi umana. e ha fornito informazioni cruciali, come l'estensione dell'attività di scansione.

Risposta autonoma

Antigena ha intrapreso un'azione mirata per neutralizzare il comportamento sospetto, consentendo al tempo stesso di continuare senza ostacoli le normali operazioni aziendali.Piuttosto che un blocco diffuso, la soluzione ha implementato una serie di risposte mirate a seconda della situazione, intraprendendo sempre la più minima azione necessaria per affrontare la minaccia e ridurre l’impatto sui sistemi.

Raspberry Pi e le minacce IoT

Durante un evento che coinvolge 206 Paesi e 11.000 atleti, con centinaia di emittenti che lavorano in remoto e milioni di persone che guardano i giochi in TV, affrontare attacchi di hacktivisti, gruppi criminali e stati nazionali, significa per le organizzazioni coinvolte nelle Olimpiadi dotarsi di una soluzione di sicurezza che sia all'altezza della situazione. Anche negli eventi più grandi, le minacce possono provenire dagli oggetti più piccoli. La capacità di rilevare dispositivi IoT non autorizzati e mantenere la visibilità su tutte le attività nel proprio patrimonio digitale è essenziale.

La risposta autonoma protegge dagli imprevisti, bloccando le attività dannose alla velocità della macchina senza alcun intervento da parte dell'utente. Una risorsa indispensabile per dare una risposta rapida e risolvere una situazione, in particolare quando team di sicurezza interni sono a corto di risorse. Quando si tratta di difendere i sistemi e superare gli attaccanti, l'AI vince sempre la medaglia d’oro.