Zero day in friggitrice smart ad aria consente di cuocere troppo i cibi e bruciarsi le mani

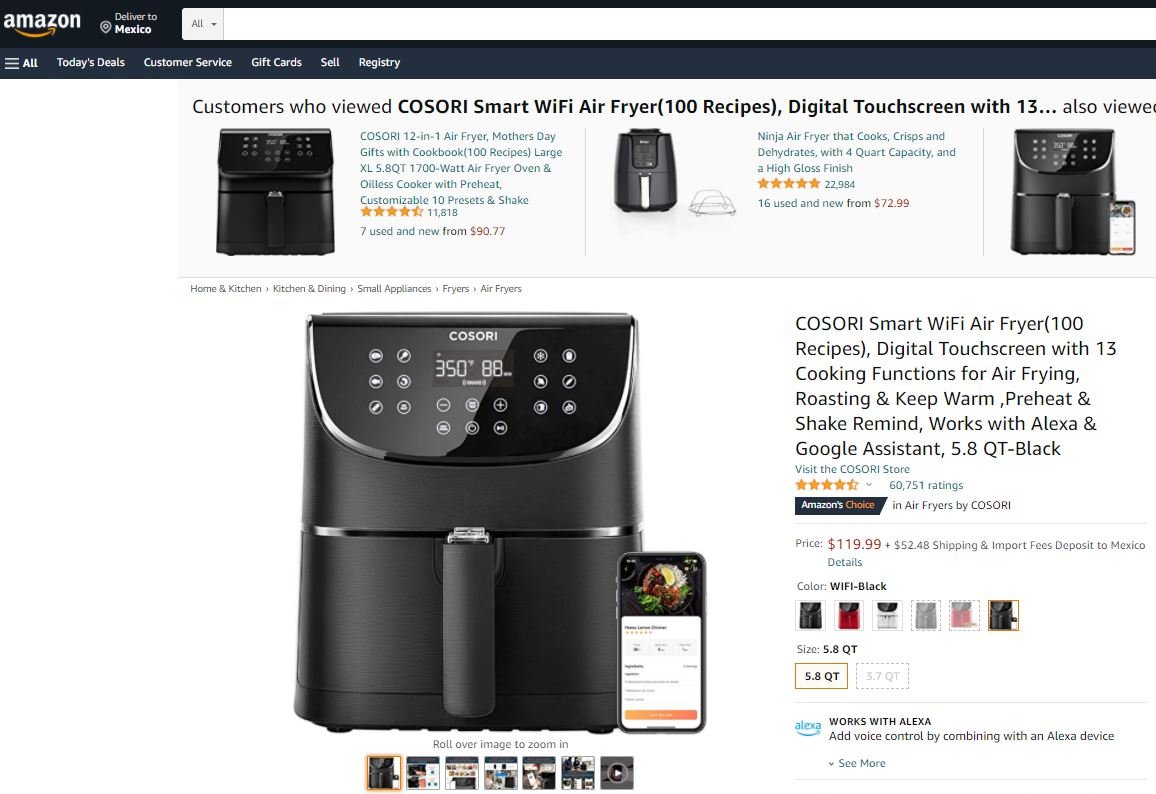

Gli specialisti della sicurezza informatica hanno segnalato il rilevamento di almeno due vulnerabilità critiche nella friggitrice ad aria COSORI SMART WIFI, una friggitrice ad aria abilitata a Internet apprezzata da Amazon. Gli utenti della friggitrice ad aria COSORI Smart WiFi possono controllare il dispositivo tramite un'app per smartphone, assumendo il pieno controllo delle funzioni di questo nuovo utensile.

Questa friggitrice ad aria è anche abilitata per la compatibilità con Alexa e Google Assistant, quindi alcuni comandi vocali sono sufficienti per tenere traccia di ciò che stai cucinando.

Secondo il rapporto, lo sfruttamento riuscito di questi difetti consentirebbe agli autori delle minacce di sfruttare codice arbitrario su dispositivi vulnerabili. Di seguito sono riportate brevi descrizioni dei difetti segnalati, oltre alle chiavi di sicurezza e ai punteggi assegnati dal Common Vulnerability Scoring System (CVSS).

CVE-2020-28592: un errore limite nella funzionalità del server di configurazione consentirebbe agli aggressori remoti di utilizzare un oggetto JSON appositamente progettato, causare il danneggiamento della memoria ed eseguire codice arbitrario sul sistema di destinazione.

La vulnerabilità ha ricevuto un punteggio di 7,4 / 10 e il suo sfruttamento riuscito consentirebbe agli aggressori remoti di eseguire codice arbitrario in modo relativamente semplice.

CVE-2020-28593: gli autori di minacce possono abusare della funzionalità backdoor nel software all'interno della funzionalità del server di configurazione. Questa funzionalità può essere sfruttata per accedere completamente all'applicazione che controlla questo dispositivo, impegnando il sistema interessato.

Questo difetto ha ricevuto un punteggio CVSS di 7,4 / 10, quindi è considerato una vulnerabilità critica.

I difetti risiedono nelle seguenti versioni Cosori Smart da 5,8 quarti CS158-AF: 1.1.0.

Sebbene i difetti possano essere sfruttati da attori di minacce non autenticati in remoto, gli esperti di sicurezza informatica non hanno segnalato malware associato all'attacco o tentato sfruttamento attivo.

Per ora, non sono state rilasciate patch di sicurezza per mitigare il rischio di sfruttamento, sebbene i produttori dovrebbero risolvere i difetti nel prossimo aggiornamento dell'applicazione.