Lockbit 2.0 sta aggiornando, nel silenzio quasi generale, la propria infrastruttura all’utilizzo di un nuovo ransomware, ancora più veloce e che corregge note vulnerabilità. Lockbit 3.0, il software malevolo è già in uso, analizziamo i siti web del gruppo

L’infrastruttura Lockbit sotto rete Tor è nel caos. Se ne parla già da marzo, ora sembra che il passaggio a Lockbit 3.0 come unico riferimento criminale della popolare cyber gang, sia imminente. Consultando la propria rete, si notano evidenti segnali di cambiamento, che adesso provo ad esporre.

Con alcuni aggiornamenti, ne parlo con una analisi anche per Cyber Security 360.

Il passaggio da Lockbit 2.0 a Lockbit 3.0

Per capire bene cosa sta succedendo all’interno di quello che è considerato, insieme a Conti, uno dei gruppi ransomware attualmente più prolifici, dobbiamo fare un passo indietro e ripercorrere la storia più recente della cyber gang. Con grandi numeri di aziende colpite, anche in tempi ravvicinati (a marzo ci sono stati casi di rivendicazioni di 22 vittime in 48 ore), Lockbit è da sempre temuto per la sua velocità di crittografia.

Il gruppo inizia le operazioni a settembre 2019, sotto il nome di ABCD ransomware, poi cambiato in Lockbit abbastanza velocemente. Nel giugno 2021 cambia di nuovo in Lockbit 2.0 con un ransomware ancora migliora e sempre più affinato, sia nella velocità (loro pezzo forte) che in difficoltà per le vittime di ripristinare i file crittografati.

Non si ha certezza sulla localizzazione o la base operativa principale del gruppo Lockbit, geograficamente parlando. Tuttavia alcuni analisti di sicurezza informatica ipotizzano possano provenire dalla Russia (o almeno come punto base principale). In tal senso secondo un’analisi dettagliata di Lockbit 2.0, il ransomware controlla la lingua di sistema predefinita ed evita la crittografia interrompendo l’attacco se la lingua di sistema della vittima è il russo o una lingua di uno dei paesi geograficamente vicini.

Doveroso ribadire la loro posizione ormai nota, dall’inizio dell’invasione Russa dell’Ucraina. Nel marasma di prese di posizione in merito, Lockbit ha da subito affermato che il loro unico scopo è fare affari e le questioni politiche non vengono prese in considerazione, evitando perciò di entrare a far parte in quella che molti hanno definito come la possibilità di una guerra cibernetica di schieramenti pro e contro Russia.

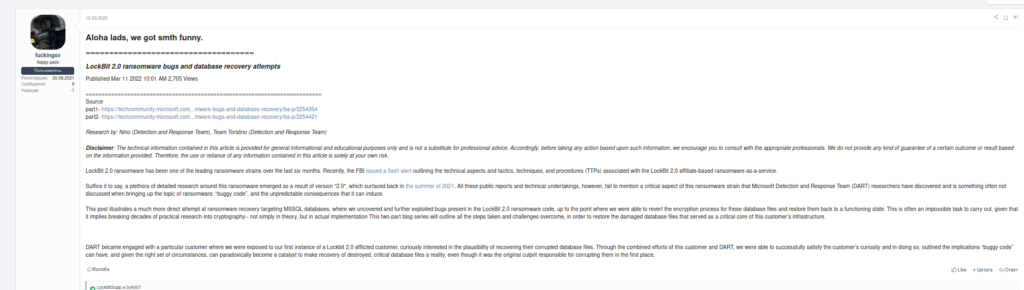

Il 12 marzo un utente pubblica un post su un noto forum underground dal titolo “lockbit fuckup thread”. In effetti l’utente espone una serie di bug nel ransomware, dettagliandone i riferimenti, secondo i quali risulta possibile recuperare la crittografia dei database MSSQL.

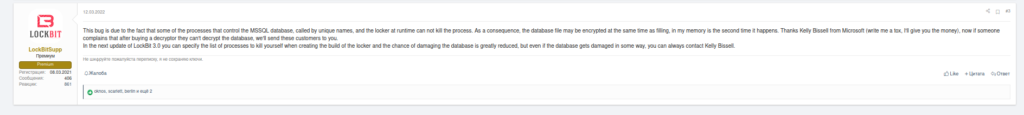

Lo stesso giorno a questo post risponde un affiliato di Lockbit che risponde essere un bug ormai superato dalla prossima versione 3.0 del ransomware. Nominando ed annunciando in questa maniera, per la prima volta l’esistenza di un Lockbit 3.0 di li a breve.

La ricerca in tal senso è stata poi affinata qualche giorno dopo (il 17 marzo) da VX-Underground che ha diffuso una chat con Lockbit nella quale si afferma che Lockbit 3.0 avrebbe iniziato ad esser utilizzato circa dopo 1 o 2 settimane.

La ricerca sui DLS di Lockbit

In questo post voglio raccogliere anche alcuni segnali di questo passaggio che, in questi giorni, sembra essere ormai imminente anche per tutto il brand criminale del gruppo.

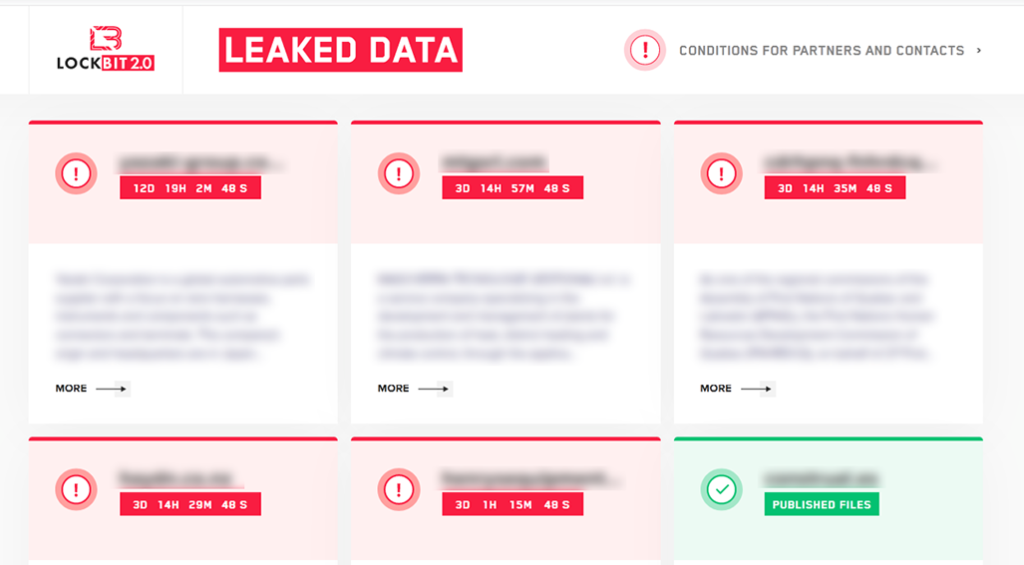

Come noto infatti Lockbit ha nel darkweb, il proprio spazio nel quale rivendicare le vittime ed esporre i dati rubati a trattative di riscatto fallita. Sotto rete Tor i DLS (Dedicated Leak Site) di Lockbit sono organizzati (o almeno finora erano così) in 9 mirror differenti puntanti tutti sulle stesse pagine web (il n. 10 è ormai inesistente corrispondeva al sito in clearnet, nel Web “classico”).

Lo stato attuale di questi nove mirror, che fino a poco tempo fa indirizzavano tutti al noto portale di esposizione vittime degli attacchi il cui logo e marchio identificativo del gruppo criminale era Lockbit 2.0, ora rispondono con output differenti a seconda dell’interrogazione.

Nella tabella sottostante indico lo stato attuale (alle 22.30 del 25 giugno 2022). Essendo una presunta transizione in divenire, la tabella non ha valore definitivo, ma potrebbe cambiare nel tempo e soprattutto nelle prossime ore. In ogni caso questo articolo verrà poi ripreso non appena ci sarà una condizione più definitiva della situazione del gruppo ransomware.

| Mirror 1 | Nuovo sito Lockbit 3.0 |

| Mirror 2 | Nuovo sito Lockbit 3.0 |

| Mirror 3 | Vecchio sito Lockbit 2.0 |

| Mirror 4 | Non disponibile |

| Mirror 5 | Nuovo sito Lockbit 3.0 |

| Mirror 6 | Non disponibile |

| Mirror 7 | Non disponibile |

| Mirror 8 | Non disponibile |

| Mirror 9 | Non disponibile |

Queste intermittenze e irregolarità nei mirror mi fanno pensare a imminenti cambiamenti nel rebranding di tutta l’operazione, verso una migrazione a Lockbit 3.0.

Il nuovo sito Lockbit 3.0

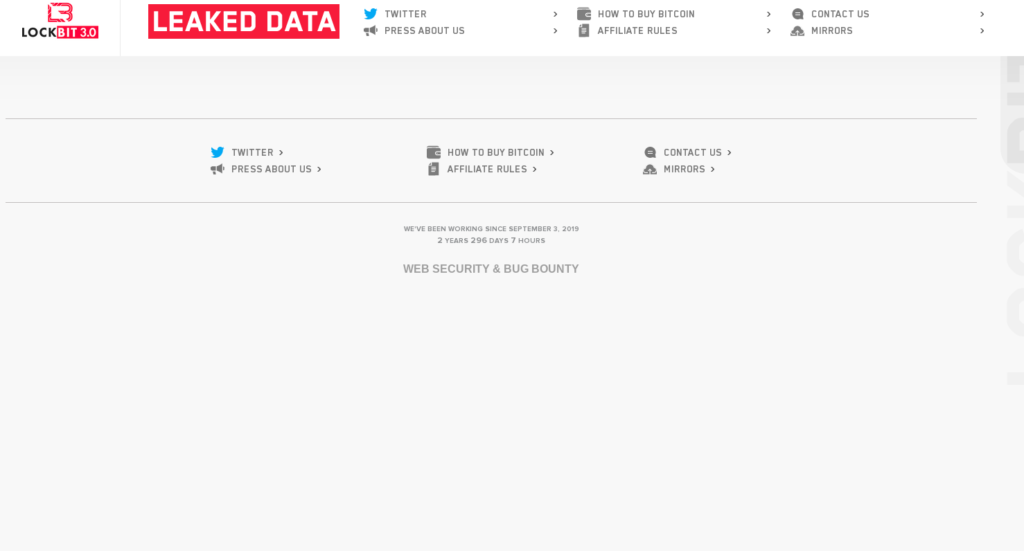

Durante la ricerca ho catturato qualche schermata di quella che dovrebbe essere, da qui a breve, la nuova interfaccia del nuovo DLS del gruppo Lockbit. Ovviamente si nota subito che è un portale in via di sviluppo, manca tutto il corpo centrale, ma l’interfaccia sembra essere già definita.

Introduce i visitatori con un nuovo splash screen, riportato qui sotto, sotto forma di animazione ruotante, accompagna durante tutto il tempo di attesa del caricamento.

Poi si viene condotti alla nuova interfaccia.

Si nota un header e un footer nuovi e ridisegnati, così come il logo, aggiornato al brand 3.0. Manca, come dicevo, tutta la parte centrale che presumibilmente conterrà l’elenco delle vittime.