Il data breach che ha investito il gruppo ransomware Conti, visto dal di dentro.

Ho scritto oggi su CyberSecurity360 ciò che è accaduto al gruppo di ransomware Conti, a seguito della loro presa di posizione in riferimento alla crisi ucraina, schierandosi, come prevedibile, a supporto del governo russo.

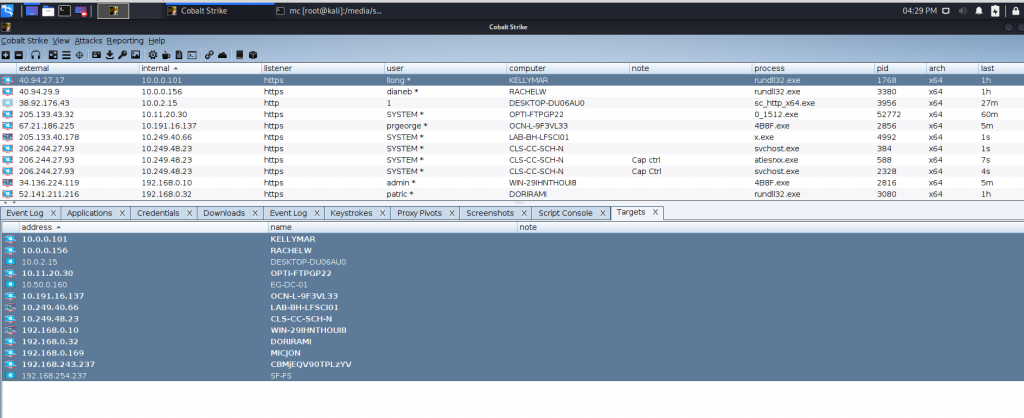

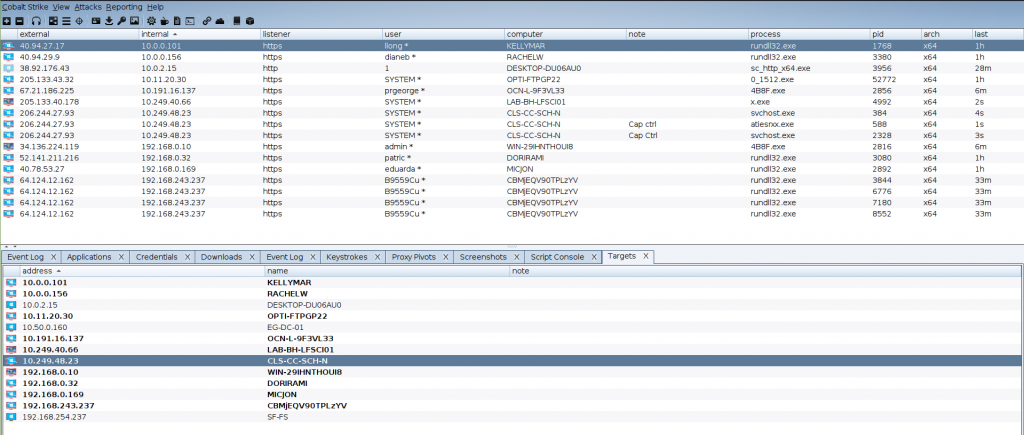

Un membro interno al gruppo, ucraino, si è voluto distinguere, rivoltandosi contro il gruppo stesso, esponendo tramite account Twitter, una serie di file interni e riservati del gruppo. Conversazioni private da server Jabber della cyber gang e informazioni tecniche importanti sulle loro operazioni.

Altro leak durante la guerra Ucraina, di gruppo ransomware è Trickbot Leak.

Il contenuto del leak di Conti ransomware

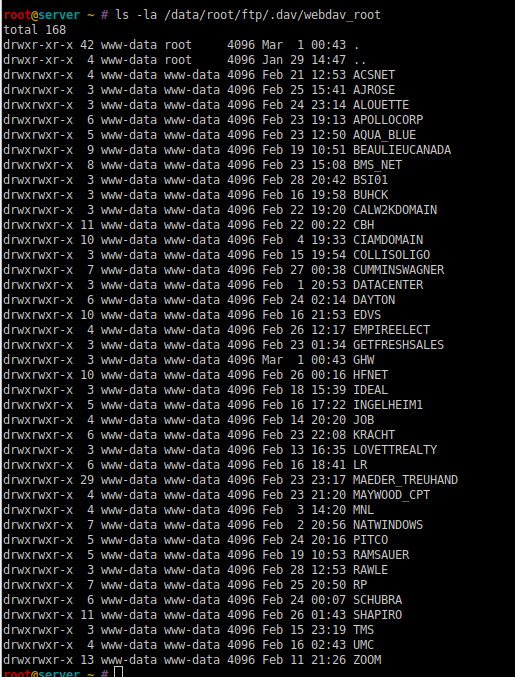

In questo post, lo scopo è rendere noto il contenuto di questi leaks. Ho predisposto un account apposito di file sharing e conserverò, rendendolo disponibile qui sotto, il contenuto di ciò che viene trapelato.

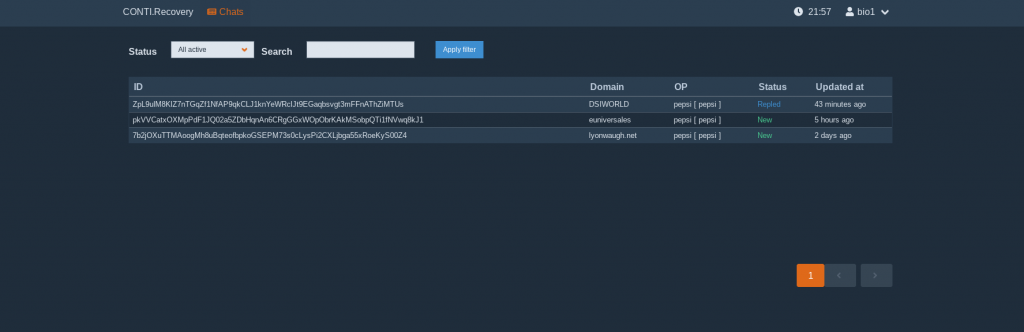

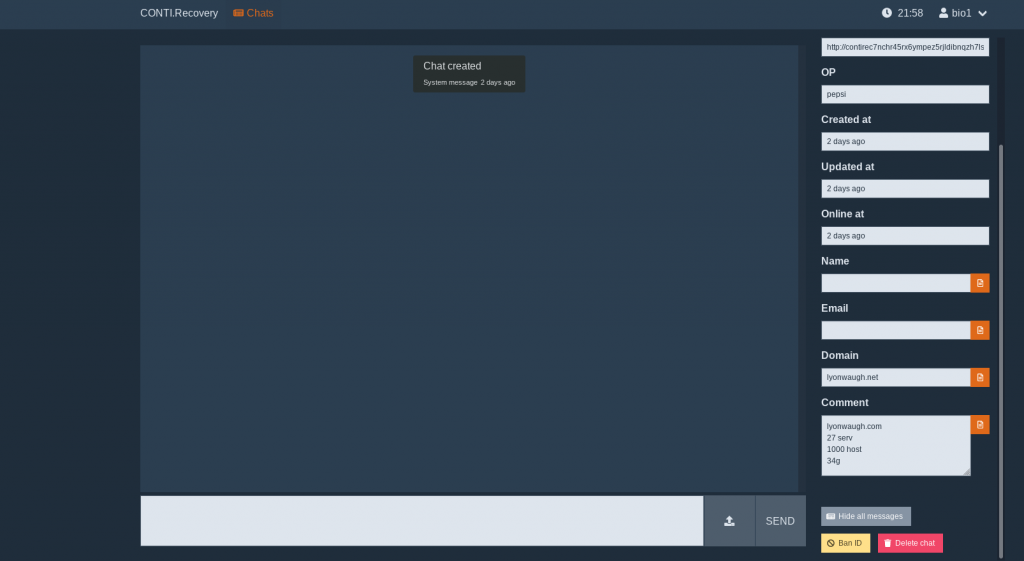

In galleria trovate gli screenshot, ma non è solo questo. Tutti gli altri file sono condivisi qui. E all’interno si trova anche il codice del locker-v2, con dentro il codice sorgente del decryptor.

Il resto dei files trapelati

Gli altri file, che non sono screenshots, verranno inseriti come detto, all’interno di questa cartella condivisa. Non ci sono password per l’estrazione degli archivi, al netto di quelle indicate qui di seguito.

Share Dir: ufile.io/f/yredk

- File: conti_locker_v2_zip Password: xxx (ancora sconosciuta, però nella dir c’è del codice noLocker senza password, in più ho aggiunto il nuovo file conti_locker_unlock.zip contente i dati dell’originale ma senza password. Quindi il codice sorgente è visionabile da quest’ultimo).

Aggiornamento 20/03/22: Conti v3

File: conti_v3.7z – Password: ВсеБудеУкраїна – l’aggiornamento comprende l’inserimento in cartella dell’ultima versione del codice sorgente del ransomware Conti, per il singolo download lo linko qui. Invece per la relativa analisi di VirusTotal, questo è il riferimento. Fonte Zer0DayLab, ma apprendo che anche VX-Underground espone i files nel proprio archivio malware, senza però la rivelazione della password utile all’estrazione.

A questo proposito faccio notare che l’attenzione nella consultazione deve essere massima perché estraendo con questa password ovviamente tutti i file risulteranno accessibili sul proprio computer. Tra i file del codice sorgente ci sono sia l’encryptor che il decryptor già compilati (.exe), decisamente pericolosi per un uso non responsabile.

Le conversazioni di Conti ransomware

Per il monitoraggio dei file trapelati riguardanti log di conversazioni, chat, server Jabber etc, predispongo le cartelle sul nostro repository GitHub. I file di testo e JSON potete trovarli a partire da questa directory.

https://github.com/nuke86/inSicDig-data/tree/main/Leaks/Conti

Traduzione in inglese

Un utente volontario, ha condiviso online la traduzione dei log delle conversazioni JSON trapelate, e il link a questo progetto su GitHub, è stato aggiornato, quindi ora trovate la cartella original con i file in russo e la cartella EN con i file tradotti dall’utente.

Aggiornamenti

02/03/2022: Aggiunto file alla Dir principale (conti_locker_unlock.zip) contenente il conti_locker_v2.zip, senza password. Codice sorgente del locker Conti ransomware. Download Qui.

02/03/2022: Aggiunti JSON di traduzione logs in inglese.

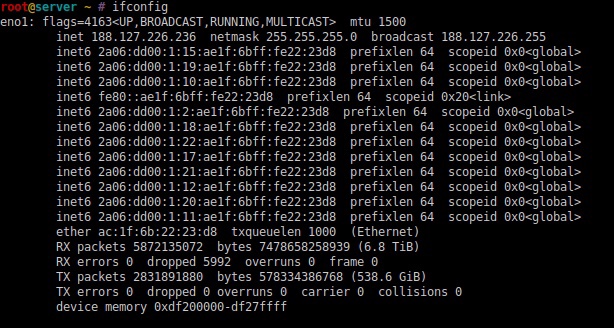

01/03/2022: Il gruppo Conti continua a perdere dati in diretta. Il membro contrario alla loro politica pro Russia, continua a fare danni avendo ancora accesso alla loro infrastruttura. Non è stato individuato, oppure la ramificazione ormai è irrintracciabile. Penso che il cuore di questo gruppo, possa andare avanti solo con un’operazione di rebrand.