Attacchi mirati al servizio del personale di grandi società, possono far arrivare a destinazione il malware mediante i curricula

È stata rilevata una nuova serie di attacchi di phishing che trasportano il malware more_eggs create ad hoc per prendere di mira i responsabili delle assunzioni aziendali con falsi curricula come vettore di infezione.

Il malware more_eggs nel curriculum

Questo incidente è accaduto un anno dopo che potenziali candidati in cerca di lavoro su LinkedIn sono stati tentati con offerte di lavoro dannose.

“Quest’anno l’operazione more_eggs ha ribaltato il copione di ingegneria sociale, prendendo di mira i responsabili delle assunzioni con curricula falsi invece di prendere di mira le persone in cerca di lavoro con false offerte di lavoro”, ha affermato Keegan Keplinger, responsabile della ricerca e della segnalazione di eSentire.

Secondo la società canadese di sicurezza informatica, sono stati scoperti e interrotti quattro diversi eventi di sicurezza, tre dei quali si sono verificati verso la fine di marzo. Tra gli obiettivi figurano una società aerospaziale con sede negli Stati Uniti, una società di contabilità con sede nel Regno Unito, uno studio legale e un’agenzia di collocamento, tutte con sede in Canada.

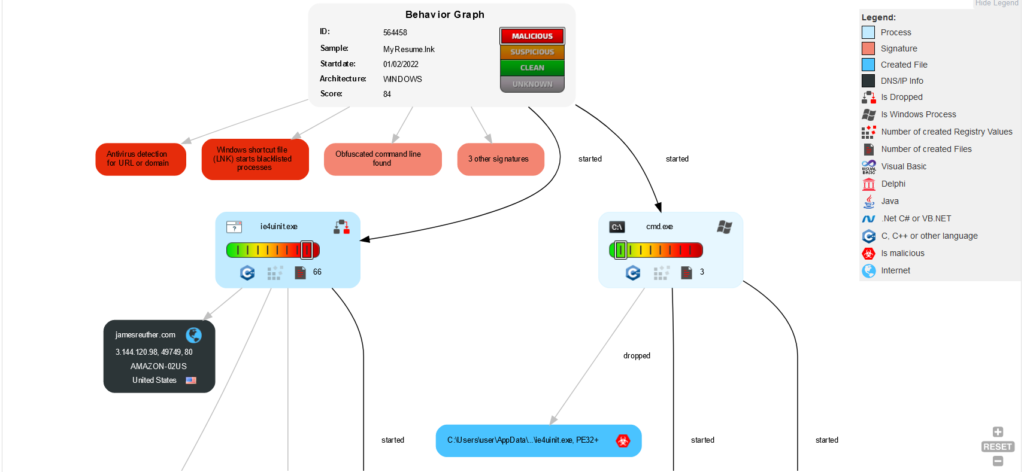

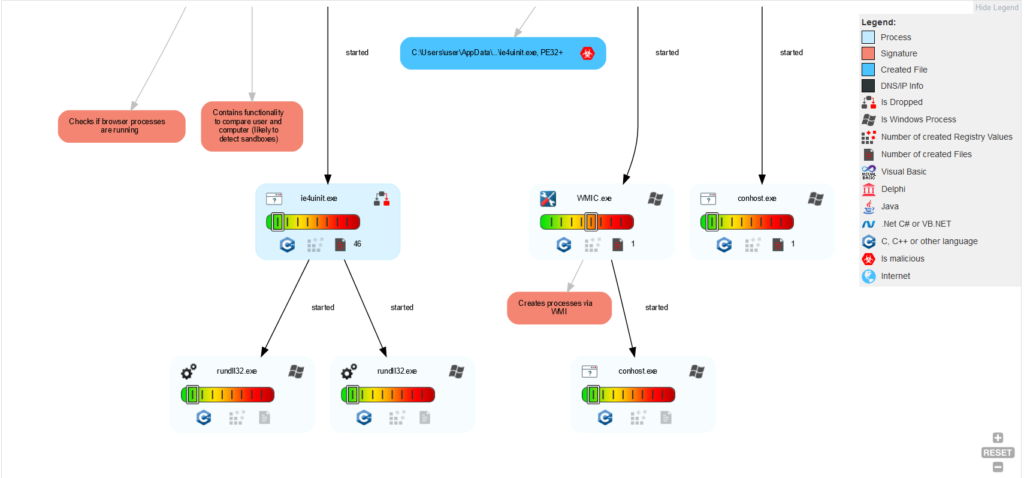

Il malware, che si pensa sia il prodotto di un attore di minacce noto come Golden Chickens (chiamato anche come Venom Spider), è una suite backdoor modulare e invisibile in grado di rubare dati importanti e movimenti laterali attraverso una rete hackerata. Secondo Keplinger, more_eggs avvia l’esecuzione inviando codice dannoso a processi Windows leciti e consentendo a tali processi di svolgere il lavoro per loro. L’idea è di utilizzare il curriculum come esca per installare malware ed evitare il rilevamento sull’endpoint.

A parte l’inversione di ruolo nelle modalità operative, non è chiaro cosa volessero gli aggressori, dato che le incursioni sono state interrotte prima che potessero realizzare le loro intenzioni. Tuttavia, vale la pena notare che, una volta diffuso, more_eggs potrebbe essere utilizzato come trampolino di lancio per ulteriori attacchi come furto di dati (Redline etc) e ransomware.

Keplinger ha affermato che gli attori delle minacce che operano dietro a more_eggs utilizzano un metodo scalabile di spear-phishing che impatta sulle comunicazioni attese, come i curricula, che si adattano alle aspettative o alle offerte di lavoro di un responsabile delle risorse umane, prendendo di mira gli uffici più interni di una società, presumibilmente più lontani dai pregiudizi nei confronti degli allegati, rispetto ad altri settori: di fatto si aspettano di ricevere curricula perché con essi ci lavorano quotidianamente.