Secondo un nuovo rapporto di Accenture Cyber Threat Intelligence (ACTI), il gruppo di hacker di lingua russa Turla ha violato i sistemi di un’organizzazione governativa europea sconosciuta.

Questo attacco è perfettamente in linea con il furto di informazioni e la mission di spionaggio di Turla e il suo persistente obiettivo verso entità legate al governo di un’ampia gamma di paesi.

Gli aggressori hanno utilizzato una combinazione di backdoor e RAT

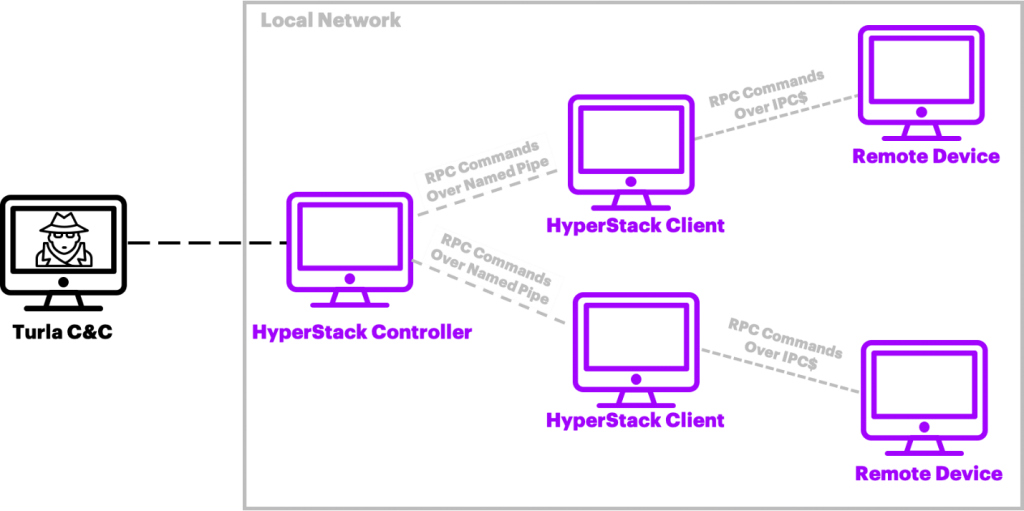

Per compromettere la rete dell’organizzazione, gli aggressori hanno utilizzato una combinazione di trojan di amministrazione remota (RAT) aggiornati di recente e backdoor basate su chiamate di procedura remota (RPC), incluso HyperStack, analizzato da ACTI tra giugno e ottobre 2020.

“In particolare, i ricercatori di Accenture hanno recentemente identificato nuove configurazioni di comando e controllo (C&C) per le backdoor Carbon e Kazuar di Turla sulla stessa rete delle vittime”, hanno detto i ricercatori di ACTI.

“La configurazione delle istanze Kazuar variava tra l’utilizzo di nodi C&C esterni dalla rete della vittima e nodi interni sulla rete interessata, e l’istanza Carbon era stata aggiornata per includere un progetto Pastebin per ricevere attività crittografate insieme alla sua infrastruttura HTTP C&C tradizionale”.

In tutto, durante le loro campagne di spionaggio, Turla ha compromesso migliaia di sistemi appartenenti a governi, ambasciate, strutture educative e di ricerca di oltre 100 paesi.

“Turla continuerà probabilmente a utilizzare i suoi strumenti legacy, anche se con aggiornamenti, per compromettere e mantenere l’accesso a lungo termine alle sue vittime perché questi strumenti si sono dimostrati efficaci contro le reti basate su Windows”, ha affermato Accenture.

Le entità governative sono sotto controllo da parte di ACTI per l’analisi dei log di rete per gli indicatori di compromissione inclusi alla fine del rapporto e di costruire rilevamenti in grado di bloccare futuri attacchi di Turla.

Attività di spionaggio non ortodossa

Il gruppo Turla (rintracciato anche come Waterbug e VENOMOUS BEAR) è attivo dal 1996 ed è il principale sospettato dietro gli attacchi contro il Pentagono e la NASA , il comando centrale degli Stati Uniti, il ministero degli Esteri finlandese e, all’inizio di quest’anno, i ministeri degli esteri dell’Europa orientale Affari.

Il gruppo di hacker sponsorizzato dallo stato è noto anche per l’utilizzo di metodi non ortodossi per raggiungere i suoi obiettivi di spionaggio informatico.

Ad esempio, hanno creato trojan backdoor con le proprie API per invertire i flussi di comunicazione e controllato il malware utilizzando i commenti sulle foto Instagram di Britney Spears. Hanno anche dirottato l’infrastruttura e il malware del gruppo di hacker OilRig sponsorizzato dall’Iran per utilizzarli nelle proprie campagne.

A maggio, ESET ha individuato una nuova versione della backdoor ComRAT controllata da Turla che utilizzava l’interfaccia web di Gmail negli attacchi di furto di dati che hanno preso di mira le istituzioni governative.

Sempre a maggio, Kaspersky ha condiviso informazioni su quello che si ritiene essere un altro malware Turla “con un livello di sicurezza medio-basso”, una variante RAT soprannominata COMpfun controllata utilizzando codici di stato HTTP non comuni utilizzati in attacchi contro entità diplomatiche europee.