APT29, gruppo conosciuto anche come Cozy Bear, è attivo da un po’ di tempo e ha avuto un impatto su molte organizzazioni, forze armate, think tank e fornitori del settore difesa. Di recente, Mandiant (società di sicurezza informatica) ha scoperto un’altra campagna di phishing del gruppo di cyberspionaggio che prendeva di mira una personalità diplomatica.

I nuovi attacchi di Cozy Bear

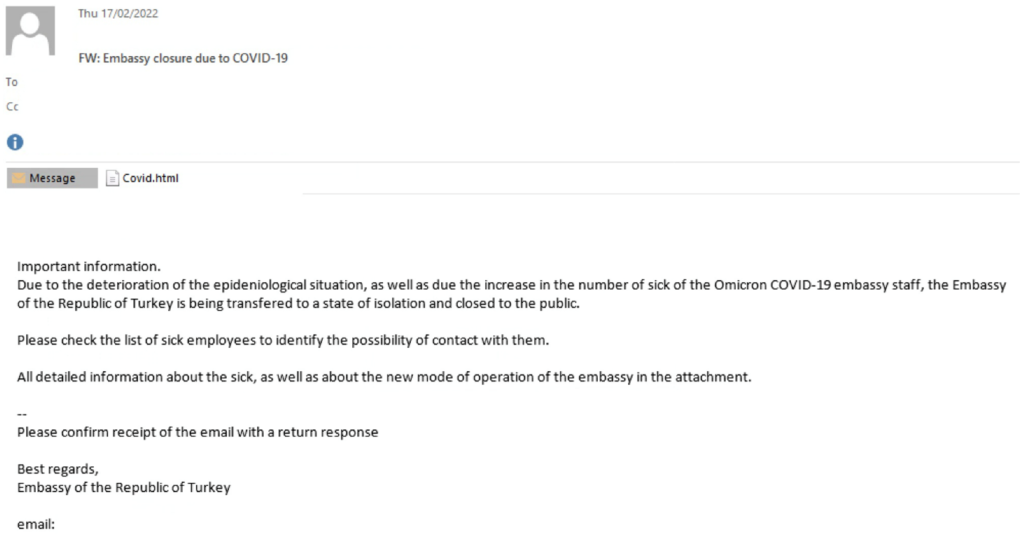

In una serie di nuove campagne, APT29 prende di mira agenzie governative e diplomatici. Le e-mail di phishing cercavano di convincere la vittima sul contenuto atto ad applicare aggiornamenti delle policy e impersonavano indirizzi e-mail legittimi appartenenti alle ambasciate. La campagna è durata da gennaio a marzo e ha utilizzato diversi argomenti e indirizzi e-mail.

- Le e-mail erano stranamente simili a quelle condotte da Nobelium nel 2021.

- APT29 ha utilizzato ROOTSAW (EnvyScout) per distribuire i payload, oltre a sfruttare DropBox e Firebase come C2 (server di comando e controllo).

- Gli aggressori, inoltre, hanno abusato di Trello di Atlassian e di altre piattaforme di servizi cloud per la comunicazione C2.

Distribuzione del malware

Le e-mail sfruttavano la HTML smuggling per consegnare un file ISO o IMG al destinatario, una tecnica comunemente utilizzata da Cozy Bear.

Il file conteneva un LNK che eseguiva un file DLL dannoso.

L’esecuzione della DLL, a sua volta, distribuisce il downloader BEATDROP, che è stato successivamente sostituito con un nuovo payload BEACON C++, dotato di funzionalità di alto livello.

“L’analisi di SharedReality.dll ha identificato che si tratta di un dropper memory-only scritto in linguaggio Go che decodifica ed esegue un payload BEACON incorporato. Il payload BEACON è stato identificato come SMB BEACON che comunica tramite SharedReality.dll Named Pipe”, afferma Mandiant.

Le nuove funzionalità includono, tra le varie, anche la registrazione delle chiavi, l’esfiltrazione delle credenziali dell’account, l’acquisizione di schermate e la scansione delle porte.

Entrambi i downloader hanno implementato BOOMIC per stabilire la persistenza. BOOMMIC, noto anche come VaporRage da Microsoft, è un downloader di shellcode scritto in C che comunica tramite HTTP

APT29 è un gruppo di spionaggio informatico sponsorizzato dallo stato attivo dal 2014. L’ampiezza del suo obiettivo è decisa dagli attuali obiettivi strategici geopolitici della Russia. E’ una banda altamente sofisticata e i ricercatori di Mandiant ritengono che l’obiettivo finale degli aggressori sia ottenere la persistenza a lungo termine e l’accesso agli ambienti delle vittime, nonché raccogliere informazioni sulla politica estera e diplomatica direttamente dagli enti governativi. Cozy Bear sta sviluppando sempre nuovi mezzi, applicando importanti aggiornamenti, per raggiungere i suoi obiettivi e mantenere l’accesso a un ambiente infetto.