Era il 27 ottobre scorso quando su questo blog ho iniziato a parlare e cercare di descrivere punto a punto ciò che vedevo accadere con i Green Pass falsi che sono iniziati a comparire sotto nomi di fatasia quali Adolf Hitler, Topolino (Mickey Mouse), poi Spongebob e infine NULL NULL.

Da quel giorno la mia timeline ha subito diversi aggiornamenti perché di fatto sono argomenti in divenire e bisogna cercare di seguirli con il passare delle ore.

La stampa nazionale italiana ha coperto l’argomento durante la stessa giornata e per mezza giornata del 28/10. A partire dal giorno seguente tutto tace e non si leggono più altri dettagli da nessuna fonte d’informazione sulla vicenda.

Tutto sembra essersi concluso con l’accettazione del fatto che, sfruttando (fotografando) anteprime della piattaforma ufficiale di generazione dei green pass (dgca-issuance-web), tramite persone che ne hanno accesso autorizzato, o tramite qualche installazione di tali piattaforme non correttamente protetta (trapelata online proprio grazie alla mal configurazione del server), si possano inserire i dati, crearne l’anteprima senza ancora confermare (grazie a questo bug infatti la piattaforma dgca-issuance-web genera un’anteprima con QR code valido seppur non registrato nei database sanitari), fare lo screenshot di questo QR code e farlo girare in rete/rivenderlo.

Questa ipotesi di fatto soppianterebbe la perdita delle chiavi private con la quale la vicenda ha avuto inizio, concentrando l’attenzione sui QR code di fantasia che impazzano nel web negli ultimi giorni (a titolo esemplificativo e di divertimento goliardico).

Arrivati a questo punto (di particolare silenzio mediatico), piuttosto che rincorrere la timeline, come faccio di solito, con questo articolo intendo fare qualcosa di diverso per arrivare alla verità, ovvero una ricerca che ci porta indietro nel tempo, e analizzare diversi scenari italiani ultimamente silenziati, ponendo infine la domanda verso una nuova soluzione: la relazione di legame tra questi scenari.

Per fare questo parto dall’oggetto dei titoli che hanno dato maggior risalto a questa vicenda, poi variati in corso d’opera (immagino per l’impatto che creerebbero sull’Italia e sull’Europa se fossero accertati): il furto delle chiavi private.

Considerato che se le chiavi private, se effettivamente in giro, costituiscano un valore molto elevato, nessuno potrebbe condividerle gratuitamente tramite un thread di RaidForums, almeno finché non ci sia un motivo importante per farlo (guerra tra gang-stato).

Dal 7 ottobre si è parlato già di persone in grado di accedere ai database dei servizi sanitari UE grazie a una ricerca di DarkOwl che ha evidenziato xGroup. Recente gruppo che offre servizi a pagamento tra i quali anche l’hacking dei database vaccinali COVID-19. Faccio presente però che questo gruppo mira tutta la sua attività di hacking contro strutture sanitarie verso un unico obiettivo: EU Digital COVID Certificate. Un chiaro segnale contro l’Europa e a favore di “tutte le masse adirate con i governi politici” (cit. xGroup).

Anche in questo caso la ricerca dei media si è conclusa con il sospetto di truffa: avvisando i lettori che si tratta di gruppi criminali che incasserebbero i soldi senza poi fornire quanto promesso.

Ma dal 7 ottobre sono successe altre cose in Italia. Da una ricerca sui forum di dark-market, ho potuto notare che ci sono molte trattative e thread di maketing sull’ottenimento del certificato vaccinale, con feedback anche positivi: servono chiaramente ad attirare l’attenzione verso le persone più dubbiose.

Il 15 ottobre (sempre prima dello “scandalo” sul green pass di Hitler) esce la notizia sugli arresti a Catania, anche stavolta abbastanza senza grossa eco mediatica. Tramite la quale si vendevano green pass illecitamente a “clienti” ordinatari tipicamente noVax.

Visto questo caso, visto il caso delle immagini di fantasia, forse dietro c’è qualcosa in più che non stiamo considerando adeguatamente, per lo meno in Italia.

E se le chiavi private (italiane, francesi o spagnole) fossero davvero in circolazione? E se xGroup riuscisse davvero a emettere certificati con quelle chiavi? Da dove le potrebbe aver prese?

xGroup potrebbe trattare per ottenere quelle chiavi. In Italia l’1 agosto 2021 LockBit 2.0 ha attaccato e buttato giù il sistema di prenotazione vaccinale della Regione Lazio: non precisamente Regione Lazio, nel senso che si tratta di attacco supply chain quindi fatto per interessare la catena di lavorazione (aziende collegate) per i servizi erogati da Regione Lazio, che interessa dunque le aziende con le quali opera nel campo tecnologia. Come ha confermato anche DarkTrace (mio precedente articolo), non è stato chiaro se gli aggressori stessero prendendo di mira esclusivamente proprio il sistema di prenotazione vaccinale, quasi a volerci allertare sul fatto che il ransomware possa essersi trattato di una copertura che distrarrebbe le indagini dal vero attacco APT parallelo conquistato con l’hack in questione. Riguardando la storia fino a oggi, infatti verrebbe da formulare delle ipotesi e non mi sembra corretto abbandonare l’idea del furto delle chiavi. Ci sono ancora delle indagini forensi in corso da Europol, FBI e la nostra Leonardo.

La pista Russa dietro queste indagini spiegherebbe le competenze necessarie per persone in grado di effettuare attacchi APT di questa portata, probabilmente sovvenzionate dallo Stato, che mira a criticare la politica portata avanti dalla UE. Spiegherebbe anche l’assenza finora (3 mesi) di richiesta di riscatto: attività essenziale di un attacco ransomware fine a se stesso. Sembra chiaro che quell’attacco non sia stato unicamente mirato per creare il disservizio al sistema di prenotazione vaccinale, ma che (come certezza bisogna ovviamente aspettare l’esito delle indagini) ci possa essere una matrice di trattativa con UE, sponsorizzata dal governo russo, come evidenziato dall’ultimo recente Digital Defense Report di Microsoft.

La richiesta di riscatto è la parte fondamentale di un semplice ransomware che rovina un sistema e ne cripta i dati. Se non c’è richiesta di riscatto non è corretto focalizzarsi solo sull’attacco fatto per soldi. Se non c’è richiesta di riscatto chi fa un attacco di quella portata non lo fa gratis, ma non ha bisogno di soldi perché questi ultimi arrivano da altra sorgente: lo Stato che ha interessi verso l’obiettivo da colpire, e sovvenziona sufficientemente bene le poche persone al mondo capaci di riuscire in questo intento.

Una nota su xGroup

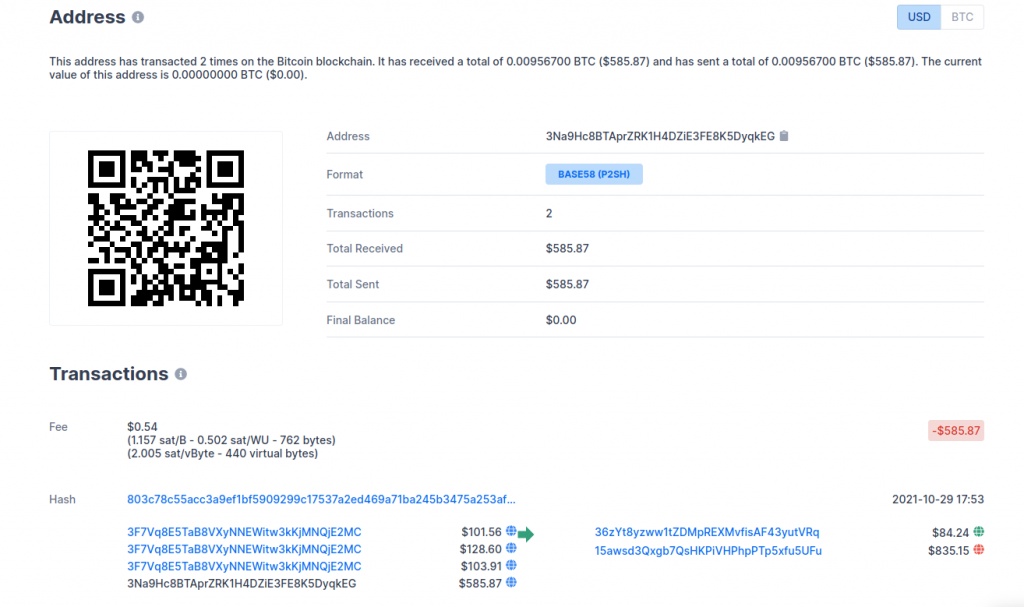

Che ci sia una movimentazione di denaro all’interno di questo gruppo è appurato dalle due transazioni che il loro wallet BTC ha già registrato.

E’ facile a questo punto ragionare sul fatto che le chiavi private siano state in qualche modo esfiltrate e che le si stiano utilizzando per generare certificazioni Green Pass alimentando davvero un mercato sul commercio di questo prodotto “a richiesta” (non direttamente da xGroup, come vedremo più avanti).

Come hanno origine questi attacchi?

Anche se dalla nostra stampa tutto si è concluso con molta rapidità, parlando di sanità italiana, già da maggio 2020 abbiamo tastato con mano cosa significhi subire un attacco a presidi sanitari: il San Raffaele di Milano. Rivendicato poi da LulzSec Ita. Dal 2019 era noto attraverso i Popov Files l’utilizzo di PDF infetti prima del 2015, questi file dannosi includevano strumenti di accesso remoto che si collegavano ad almeno un server che “potrebbe essere legato a un insieme noto di attori persistenti coinvolti nello spionaggio informatico”, in seguito noto come APT 30.

Ricollegando i gruppi, c’è modo di pensare che ci sia una relazione tra questi eventi, come tipologia di attacco (tramite i PDF come suggerito dalle analisi dei Popov Files) partendo dall’attacco di poliziadistato.it rivendicato nel 2015 (nonché CNAIPIC) fino all’evento recente del San Raffaele del 2020.

Non sappiamo esattamente ancora in quale modo, ma ad agosto 2021 LockBit 2.0 attacca supply chain Regione Lazio (aziende collegate fornitrici del servizio CED per l’Ente romano). Se le indagini si rivolgono tutt’oggi a una pista russa, LockBit 2.0 può fornire gli accessi necessari (eventualmente ricavati da questo hack) a xGroup che a sua volta dirama il lavoro attraverso altri gruppi locali che pagano, fino ad arrivare ai Green Pass che conosciamo, ipoteticamente vendibili su Telegram (con i canali che vengono di volta in volta scoperti e chiusi perché indagati da Polizia Postale) o piattaforme Tor.

Non parlo dei Green Pass di cui abbiamo avuto notizia per la fantasia anagrafica di riferimento (probabilmente fatti apposta per gioco e per sviare le indagini), ma parlo dei Green Pass davvero in potenziale circolazione in quanto effettivamente venduti, senza che nessun organo di stampa ne sia venuto ancora a conoscenza (a parte gli organi di polizia che ovviamente seguono altri percorsi d’indagine).

Updates

Intanto in Italia è stata aggiornata la app VerificaC19, per l’inclusione di liste CRL al fine di poter memorizzare i green pass che via via vengono segnalati come illegittimi seppur validi.

Contestualmente bisogna far notare anche che negli ultimi due giorni sono emersi GP già pronti sotto forma di file di testo da convertire in QR code tramite apposito generatore, all’interno di un archivio che ne contiene 62, sempre tramite il solito forum.

Updates

- Ministero della Salute e Green Pass sotto attacco, arriva Bettino Craxi

- Ministero della Sanità e ASL Roma3 sotto attacco

- 08/11/2021: arrestato a Genova responsabile di attività illecita su contraffazione Green Pass, collegato a gruppo criminale informatico russo.

- 10/11/2021: Inchiesta Green Pass falsi: da Hitler all’arresto di Genova, cosa succede – Parte 1