La rete della Commissione per la libertà religiosa degli Stati Uniti conteneva una backdoor che offriva agli hacker piena visibilità e controllo sulla rete. Secondo gli specialisti della società di sicurezza delle informazioni Avast, numerosi tentativi di informare il dipartimento del problema non hanno ricevuto risposte ed attenzioni.

La Commissione USA per la Libertà Religiosa controlla l’osservanza della libertà religiosa nel mondo e interagisce costantemente con altri dipartimenti statunitensi e organizzazioni non governative.

A causa della mancanza di comunicazione con il dipartimento interessato, gli esperti non sono stati in grado di determinare l’esatto danno dalle azioni degli aggressori. Tuttavia, come ha mostrato l’analisi dei file dannosi, gli aggressori potrebbero intercettare tutto il traffico dell’organizzazione e rubare informazioni che la Commissione ha scambiato con altri dipartimenti, oltre a controllare la rete.

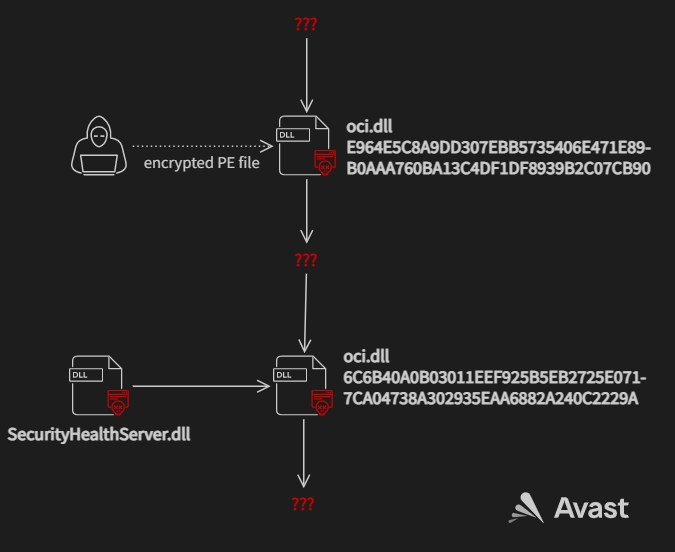

La backdoor funziona sostituendo i normali file oci.dll di Windows con due librerie dannose. Il primo è responsabile dell’implementazione dello strumento WinDivert utilizzato per intercettare, modificare o inviare pacchetti di rete. Questo file consente agli aggressori di scaricare ed eseguire codice dannoso su un sistema infetto. Secondo gli esperti, il compito principale di questo bootloader è bypassare i firewall e il monitoraggio della rete.

Nella seconda fase, gli aggressori hanno sostituito il falso loader oci.dll con un codice che decrittografa un file dannoso chiamato SecurityHealthServer.dll e lo carica in memoria. La funzionalità di questa libreria dannosa è quasi identica al file dannoso rcview40u.dll, che è stato utilizzato negli attacchi supply chain sudcoreani del 2018 .

A causa delle somiglianze tra oci.dll e rcview40u.dll, i ricercatori hanno ipotizzato che gli aggressori avessero probabilmente accesso al codice sorgente di rcview40u.dll.

La backdoor consentiva agli hacker di eseguire codice con privilegi di sistema e intercettare il traffico dai dispositivi infetti. Secondo il rapporto degli esperti, questo attacco potrebbe essere il primo passo di una campagna multi-stadio finalizzato alla penetrazione più profonda nella rete della Commissione sulla libertà religiosa o di altre reti come parte del funzionamento del gruppo APT. Gli esperti di Avast non hanno ancora rivelato quale gruppo potrebbe essere coinvolto nell’incidente.