Nel contesto in continua evoluzione della cibersicurezza, nuove sfide e tendenze emergono costantemente, richiedendo un costante adattamento da parte delle aziende e degli esperti in materia. CrowdStrike, leader nell’ambito della sicurezza informatica e quotata al Nasdaq con il simbolo CRWD, ha recentemente lanciato la sesta edizione del suo Threat Hunting Report, il rapporto annuale che offre un quadro dettagliato delle attuali minacce informatiche, delle loro tecniche e delle sfide che le organizzazioni devono affrontare.

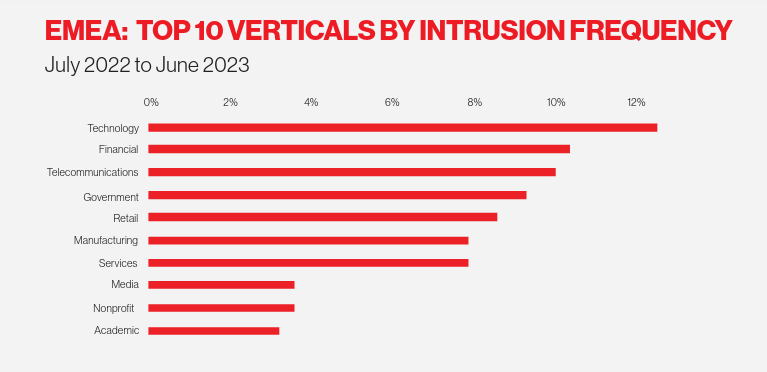

Basandoci sul comunicato stampa diffuso dalla società, il Threat Hunting Report 2023 rivela un panorama in cui gli avversari informatici sono sempre più agili e sofisticati nelle loro operazioni. Attraverso il monitoraggio dell’attività avversaria nell’arco di dodici mesi, da luglio 2022 a giugno 2023, il report evidenzia alcune tendenze allarmanti che richiamano l’attenzione sulle crescenti minacce nell’ambiente digitale.

A questo proposito abbiamo intervistato Luca Nilo Livrieri, Senior Manager, Sales Engineering Southern Europe di CrowdStrike, che ha gentilmente risposto ad alcune nostre domande sul contenuto del report. Qui di seguito trovate i punti salienti, con i contenuti dell’intervista.

In aumento esponenziale gli attacchi basati sull’identità

Una delle principali rivelazioni del report è l’aumento impressionante degli attacchi all’identità, con un incremento del 583% negli attacchi di Kerberoasting. Questa tecnica avversaria consente ai cybercriminali di ottenere credenziali valide per gli account dei servizi Active Directory, aprendo la strada a privilegi più elevati e a intrusioni più prolungate e sfuggenti. Tale incremento dimostra chiaramente un allarme di sicurezza, poiché gli attacchi basati sull’abuso di account validi sono diventati una tattica centrale nell’arsenale degli avversari.

Intervista

L’aumento dell’uso di attacchi basati sull’identità, come quelli di Kerberoasting, è un dato preoccupante. Cosa suggerirebbe CrowdStrike agli utenti e alle aziende per proteggersi da queste intrusioni basate sull’abuso di account validi?

Secondo CrowdStrike, è fondamentale adottare un modello Zero Trust basato sull’identità. La soluzione Zero Trust collega la macchina all’identità creando dei flussi autenticativi che possano proteggere l’accesso alle informazioni. L’approccio zero trust prevede che tutti gli utenti, sia all’interno che all’esterno della rete dell’organizzazione, siano autenticati, autorizzati e continuamente convalidati prima che venga concesso o mantenuto l’accesso alle applicazioni e ai dati. In poche parole, non esiste una fonte affidabile in un modello zero trust. Il fatto che un utente sia autenticato per accedere a un determinato livello o area di una rete non garantisce necessariamente l’accesso a tutti i livelli e le aree. Ogni movimento viene monitorato e ogni punto di accesso e di richiesta di accesso viene analizzato, sempre. Questo è ancor più valido nell’ambito delle credenziali, dove avviene il controllo su CHI, COME, QUANDO e PERCHE’ si accede ad una risorsa, con un approccio “comportamentale” della credenziale. In questo contesto le aziende devono metter in piedi sistemi che si occupino di autenticare ogni identità e autorizzare ogni richiesta per mantenere la sicurezza e prevenire un’ampia gamma di minacce informatiche, tra cui gli attacchi ransomware e gli attacchi supply-chain, così da prevenire potenziali danni dai costi elevati.

Il settore finanziario ha registrato un notevole aumento delle intrusioni interattive. In che situazione di cybersecurity generale versano le istituzioni finanziarie oggetto del report? Queste intrusioni trovano riscontro anche negli impatti sull’attività finale delle istituzioni o il loro blocco ha garantito piena operatività sempre?

Il settore finanziario ha registrato un aumento dell’80% YoY delle intrusioni interattive, ovvero intrusioni che usano attività di hands-on-keyboard. Le intrusioni interattive sono aumentate complessivamente del 40% e questo perché prendere di mira le identità digitali è diventato più facile grazie agli access broker, gruppi criminali che vendono le credenziali nell’underground. Il livello di sicurezza delle istituzioni finanziare è comunque generalmente buono per quel che riguarda le infrastrutture “core” che forniscono e svolgono i servizi finanziari per gli utenti dove la business continuity è generalmente garantita con un buon livello di affidabilità. Per i servizi “interni” alle banche però vale lo stesso discorso di qualunque altra azienda: i dati dei clienti sono acceduti dai dipendenti sulle loro postazioni e quindi possono essere oggetto di data leakage, attacchi di social engineering che usano come fase di access o iniziale la postazione del dipendente. Per il settore finanziario vale quindi la stessa regola valida per tutti i settori riguardo alla gestione delle utenze: migliorare la visibilità delle credenziali in un ambiente ibrido (comprese le identità, gli utenti privilegiati e gli account di servizio), migliorare il rilevamento dei movimenti laterali e la difesa, estendere l’autenticazione a più fattori (MFA) ai sistemi legacy e a quelli non gestiti, rafforzare la sicurezza degli utenti privilegiati.

RMM legittimi e breakout time record

Un’altra tendenza preoccupante identificata dal report è l’uso sempre più frequente di applicazioni legittime di gestione remota dell’IT, con un aumento del 312% anno su anno. Questi strumenti, noti per la loro capacità di eludere i sistemi di rilevamento tradizionali, sono stati sfruttati dagli avversari per accedere a dati sensibili, distribuire ransomware e perseguire tattiche di follow-up mirate. Inoltre, il tempo medio che un avversario impiega per muoversi lateralmente all’interno di un ambiente compromesso è sceso a un record di 79 minuti, sottolineando l’urgenza di azione e risposta efficace da parte delle organizzazioni.

Intervista

Il report evidenzia un significativo incremento nell’uso da parte degli avversari di applicazioni legittime di gestione remota dell’IT per nascondersi nell’ambiente aziendale. Come possono le aziende rafforzare le proprie difese contro questi attacchi, tenendo conto dell’uso di strumenti legittimi che possono eludere il rilevamento?

Questi attacchi malware free vengono anche chiamati LOTL (Living Off the Land) ed usano strumenti e tool già all’interno della macchina. La motivazione dietro all’utilizzo di queste tecniche è duplice: utilizzando tali funzionalità e strumenti, gli aggressori sperano di mimetizzarsi nella rete della vittima e nascondere la propria attività all’interno dei processi legittimi. In secondo luogo, anche se viene rilevata un’attività dannosa che coinvolge questi strumenti, è molto più difficile attribuire gli attacchi. Se tutti utilizzano strumenti simili, è più difficile distinguere un Threat Actor da un altro. L’approccio degli attaccanti “LOTL” consente di rimanere “sotto soglia” e quindi eludere il rilevamento. Per identificare questi attacchi è importante verificare il “comportamento” delle applicazioni, dei processi, degli utenti secondo logiche di “Indicatori di attacco” (IoA) e logiche di baseline comportamentale. Se, per esempio, un utente ha accesso ad una cartella di rete, ma non ci accede da molto tempo, posso forzare un’autenticazione puntuale a due fattori, limitando il rischio che la credenziale e l’applicazione legittima siano utilizzate da un attaccante in maniera fraudolenta.

Il breakout time degli avversari ha raggiunto un minimo storico di soli 79 minuti, con alcuni casi estremi di soli 7 minuti. Questo dato impatta particolarmente nell’attività di Intellegence? Come cambia questo ruolo nella difesa/prevenzione?

Il tema della velocità è sempre stato chiave per CrowdStrike. Essere in grado di rilevare, investigare e rimediare in pochissimi minuti è una delle nostre mission. Per far questo bisogna dotarsi di un sistema di sicurezza che parta dalla tecnologia di detection (Endpoint) e si basi su processi noti per la gestione delle rilevazioni focalizzandosi sugli Incidenti e non sui semplici alert. Il tema della Threat Intelligence è, poi, fondamentale. Bisogna avere una Threat Intelligence, e questo è ormai fuori di dubbio, ma è importante che essa sia operativa immediatamente. CrowdStrike ha, inoltre, appena lanciato in risposta alla crescente popolarità degli attacchi all’identità e all’aumento della sofisticazione degli strumenti avversari, CrowdStrike Counter Adversary Operations, la soluzione dedicata all’Identity Threat Hunting con un focus specifico sui gruppi criminali dedicati agli attacchi alle credenziali.

Risposte e soluzioni nel panorama delle minacce informatiche

In risposta a queste sfide in evoluzione, Adam Meyers, Head of Counter Adversary Operations di CrowdStrike, ha sottolineato la necessità di soluzioni di sicurezza all’altezza delle minacce attuali. “I leader della sicurezza informatica devono chiedersi se hanno le soluzioni di cui necessitano per bloccare il movimento laterale di un avversario in soli sette minuti”, ha affermato Meyers. La rapida evoluzione delle tattiche degli avversari sottolinea l’importanza di un approccio proattivo e di soluzioni che non solo rilevino, ma anche contrastino le minacce in tempi rapidi ed efficienti.

In un panorama in cui la cibersicurezza è diventata una priorità inderogabile, il Threat Hunting Report 2023 di CrowdStrike fornisce un prezioso spaccato delle attuali minacce informatiche, consentendo alle organizzazioni di rimanere un passo avanti nel costante gioco del gatto e del topo con i cybercriminali. Con l’aumento degli attacchi basati sull’identità e i tempi di rilevamento sempre più brevi, la sicurezza informatica si conferma una sfida cruciale che richiede impegno e innovazione continui da parte di aziende e professionisti.

Per maggiori informazioni

- Scarica il report completo Nowhere to Hide: 2023 CrowdStrike Threat Hunting Report sul sito web di CrowdStrike.

- Ascolta il podcast CrowdStrike Adversary Universe.

- Leggi il blog.