La Società Italiana degli Autori ed Editori è stata colpita da attacco ransomware, tramite il quale è stato possibile rubare dati personali (60 GB, per ora) di artisti, cantanti, autori dello spettacolo e tutti i loro “clienti”, che ruotano attorno a questo indotto: il mondo dello spettacolo e dell’arte appunto.

Quando succedono eventi di questo tipo viene in mente facilmente a chiunque (interessati e non), quanto sia importante il ruolo della sicurezza informatica in questo mondo, e in Italia nello specifico, perché ci sembra chiaramente più alla nostra portata. In realtà questo pensiero deve venire in mente prima che succedano eventi del genere, e la materia servirebbe appunto per evitarli.

Ma analizziamo il caso specifico anche dal punto di vista comunicativo, per capire chi è la vittima e chi poteva salvarla. Partiamo da come si sono sviluppati i fatti

La timeline

- Alle 8.57 di oggi (20 ottobre) il noto servizio DarkFeed pubblica l’alert che il gruppo criminale Everest ha emesso un nuovo comunicato, sul proprio sito ufficiale, presente online tramite la tecnologia che sfrutta la rete Tor per garantirne l’anonimato degli autori, che contiene informazioni su SIAE. Questo è il primo avviso del quale ho avuto notizia. In Italia ancora nessuno ne parla e il fatto non è ancora conosciuto.

- Passa circa un’ora (le 10.01) e il dibattito e la diffusione della notizia avviene prima di tutto su Twitter tramite l’account dell’utente Claudio, che ne parla con un alert accendendo il vero dibattito. La stampa è ancora isolata e arriverà presto dopo questo tweet, anzi proprio tramite questo tweet, che è stato subito rilanciato parecchie volte all’interno della community Cyber Security italiana, arrivando appunto anche ai media di stampa (prima fra tutti AGI, che ne parla con un articolo proprio seguente a questo tweet).

- AGGIORNAMENTO: 22 ottobre 2021 ore 12.00 – Everest rilascia due archivi di file SIAE, totalmente free, liberamente scaricabili da chiunque. Gli archivi che il team criminale ha condiviso con il mondo sono due file .rar rispettivamente di 1,6 GB e 98 MB contenenti documenti, video e dati di ogni tipo a partire dal 2017. Questo peggiora notevolmente la situazione della Società e aggrava sempre più il pericolo per le vittime. Tanto che il Garante per la Protezione dei Dati Personali emette un comunicato con il quale annuncia di aver aperto l’istruttoria nei confronti di SIAE per gli ulteriori approfondimenti. Qui di seguito i Tweets che ne parlano già da questa mattina presto (fonte per questo aggiornamento)

Si può inoltre ribadire che tra i dati esfiltrati ci sono i documenti personali, facilmente fruibili e inoltre di ottima qualità immagine. Cosa che ne accentua notevolmente la pericolosità per truffe da poter portare a segno. I dati sono tanti e carichi di valenza da non sottovalutare. Pensate solo a tutti i servizi online, che vengono attivati da remoto, senza la presenza fisica dell’intestatario e che richiedono la presentazione di un documento valido, per certificare l’operazione. Viene da sé capire che l’argomento è molto sensibile, con la presenza di un tale materiale di ottima qualità.

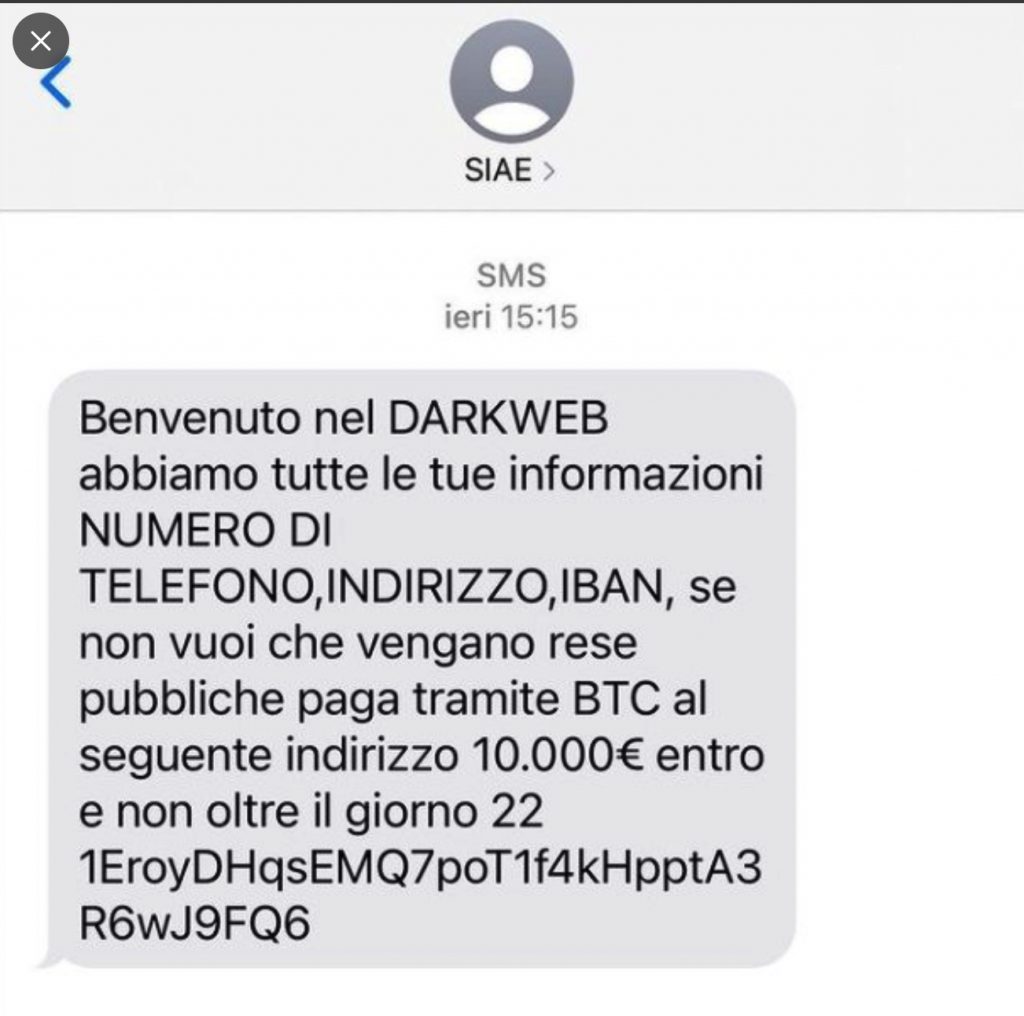

- AGGIORNAMENTO: 22 OTTOBRE 2021 ore 13.49 – Era prevedibile ma non ce la si aspettava così presto. Gli autori di questo attacco hanno iniziato a colpire le vere vittime. Stanno infatti iniziando a girare SMS di phishing (solo per l’intestazione del messaggio) ai numeri di telefono delle persone iscritte alla SIAE coinvolte nel furto dei dati. Si tratta di SMS di ricatto nel quale si chiede all’iscritto di pagare 10.000 euro in bitcoin in un certo wallet (che esiste realmente), in caso contrario i dati personali di quella persona verrebbero rese pubbliche a tutti (con data di scadenza a oggi).

Ora vorrei chiarire che la responsabilità di tutti questo è di chi conservava questi dati all’interno della Società SIAE. Leggerete probabilmente che il Dark Web si sta impossessando di tutti noi etc etc… Vorrei chiarire che le favole che sentirete su questa vicenda non esistono e molte vittime, potranno anche organizzare grossi scioperi per prendere una posizione contro il Dark Web. Se sentite/leggete cose di questo genere state interloquendo con persone che non stanno trattando il problema in maniera adeguata volendo sviare l’attenzione. E’ giusto essere risentiti, è giusto essere frustrati da questa vicenda, ma il fatto ha un responsabile e non è il Dark Web. Per il momento bisogna prendersela con chi non ha custodito a dovere i dati di queste persone.

Inoltre nell’ultima ora arriva anche la notizia che il team Everest ha messo in vendita l’intero pacchetto per 500 mila dollari, sul proprio sito ufficiale. Da questo momento i pericoli di phishing, stalking e qualsiasi campagna malevola è esponenziale.

- AGGIORNAMENTO 22 OTTOBRE ore 15.56 – Dalle prime analisi sui dati rilasciati free nella mattina di oggi, è emerso (da fonti anonime) che sono presenti (anche solo in questi 2 GB scarsi di dati) una moltitudine di dati strettamente personali e riservati di numerosi personaggi noti quali: Claudio Bisio, Catena Fiorello, Elisabetta Sgarbi, Tiziano Ferro, Maurizio Mattioli, Dario Vergassola, Panella Pasquale. Si tratta maggiormente di indirizzi di residenza, numeri di telefono e e-mail, anche particolarmente aggiornati (es. gennaio 2020).

- AGGIORNAMENTO 26 OTTOBRE ore 9.30 – Viene abbassato il prezzo di vendita dell’intero archivio di dati trafugato da 500 a 300 mila dollari. Inoltre il file di circa 1.5 GB, che era stato cancellato nei giorni scorsi, è tornato online disponibile, cambia solo la password per l’estrazione dell’archivio stesso. Fa notare Claudio su Twitter.

L’attacco

Come ormai consolidato dalle esperienze degli ultimi anni, le grandi organizzazioni subiscono attacchi ransomware (un tipo di malware che cripta i file che gli si danno in pasto, ne ruba una copia, e chiede un riscatto per la liberazione e per la non diffusione del materiale rubato). Questo tipo di attacco molto in attività ultimamente, sfrutta vulnerabilità nella catena di produzione di una certa società, tramite le quali si riesce a depositare il malware che sarà addestrato a fare i danni obiettivo dell’attività criminale. Quasi sempre si tratta di sfruttamento di vulnerabilità molto note, o addirittura falle di ingegneria sociale all’interno della catena produttiva.

Ad ogni modo, si tratta quasi sempre di eventi che potevano essere evitati, con una buona igiene di sicurezza informatica, su tutti i livelli della società colpita.

Nel caso della SIAE, la società, al divulgarsi di questa notizia odierna, non ha potuto astenersi dal commentare il fatto, tramite interviste e dichiarazioni sui i media di informazione più diffusi (anche perché il loro sito istituzionale alle 22.16 ha ancora molta difficoltà di utilizzo) che li hanno aiutati a esporre il loro punto di vista sulla vicenda. A titolo di pubblica utilità inserisco qui sotto il video che riporta l’intervista del Direttore Generale SIAE che commenta l’accaduto. E sotto trarremo determinate conclusioni.

Chi è la vittima?

Come si nota esplicitamente dal servizio video, l’approccio alla sicurezza informatica in Italia è proprio ciò che non ci si aspetta nel 2021, e comunque non per un Paese che sta facendo di tutto per scongiurare questo genere di eventi criminosi.

Se prendessimo davvero sul serio l’argomento e fossimo sensibili alla base alla sicurezza informatica, sia i media che gli intervistati, non si permetterebbero di “essere contenti” del fatto che non sono stati rubati dati economici, mentre invece carte d’identità, codici fiscali, patenti, dati anagrafici di vario tipo erano perfettamente disponibili e accessibili ai malintenzionati.

Per una buona igiene di cybersecurity, non possiamo che affermare che le uniche vittime di eventi di questo tipo, sono esclusivamente proprio i proprietari di questi dati: questo messaggio in Italia proprio non passa, e finché non sarà questo il modo di pensare, questi fatti sono solo destinati ad aumentare.

Le uniche vittime sono tutti i 60 GB di persone che hanno affidato alla SIAE i propri dati: per proteggerli. Non per renderli disponibili a chi poi dalla malavita vorrà seguire sotto casa l’autore o l’editore di turno, inconsapevole del fatto che il proprio indirizzo domestico sia in mano a persone poco raccomandabili.

Dispiace dirlo, ma per una buona igiene di sicurezza è bene pensare che la SIAE non è la vittima, anzi è responsabile di ciò che è accaduto.

Per far capire questo concetto utilizzo sempre l’esempio concreto di una notizia di questo genere: “Ladri in casa di Silvio Berlusconi”, pensate che in una notizia del genere il fatto che il cancello e la porta di casa fossero aperte, non assuma una certa rilevanza? Secondo me verrebbe incluso anche nel titolo.

Perché allora il fatto che il cancello e la porta di casa di una rete informatica fossero aperti, non deve essere menzionato o comunque sempre preso talmente da lontano che al pubblico non arriva?

Cosa è stato trapelato?

Come sopra citato, grazie alla pubblicazione da parte della gang Everest, tutto il mondo viene a conoscenza di ciò che è stato rubato durante l’attacco, il gruppo diffonde sempre un esempio di ciò che ha tra le mani, per darne prova.

In questo caso appunto troviamo Carte d’Identità (scansioni), Codici Fiscali, Documenti identificativi come contratti e dichiarazioni sottoscritte e compilate con dati anagrafici. Quindi per ciascuno degli interessati, una certa quantità significativa di dati personali (non pubblici).

Per farvi capire la qualità di ciò che era protetto male all’interno di queste macchine, allego qui sotto le foto opportunamente offuscate, che fanno intuire quanto siano chiare e reali le informazioni.

Il ransomware in Italia

La multinazionale di cyber security SOPHOS, quest’anno ha condotto una ricerca specifica sul ransomware in Italia dal nome: “THE STATE OF RANSOMWARE 2021” e volevo condividere con voi alcuni punti fondamentali che sono emersi dai loro analisti.

- Il costo medio per il ripristino dopo un attacco ransomware è più che raddoppiato negli ultimi 12 mesi. Tenendo conto dei tempi di inattività del business, degli ordini persi, dei costi operativi e di altri fattori, tali costi sono passati da una media di 761.106 dollari a 1,85 milioni di dollari. Ciò significa che il costo medio che un’azienda colpita da un attacco ransomware deve affrontare equivale a 10 volte il valore del pagamento del riscatto

- Il riscatto medio che viene pagato si attesta sui 170.404 dollari

- Rispetto a quanto rilevato dalla precedente edizione della ricerca, le aziende che hanno deciso di pagare il riscatto sono aumentate dal 26% al 32%, ma meno di una su dieci (l’8%), è riuscita a recuperare tutti i suoi dati.

- In Italia, il costo medio approssimativo sostenuto dalle aziende per rimediare ai danni provocati dall’attacco di ransomware più recente (tenendo in considerazione tempi di inattività, ore di lavoro del personale, costi associati a dispositivi e rete, perdita di opportunità, riscatto versato) a è di 0,68 milioni di dollari.