Negli ultimi anni, il settore finanziario è diventato uno degli obiettivi principali dei cybercriminali, e il 2024 non ha fatto eccezione. Tra le nuove minacce emergenti, il ransomware Nitrogen si è distinto per la sua pericolosità e capacità di colpire istituzioni finanziarie con attacchi sofisticati e mirati. In questo articolo di ANY.RUN, si analizza in dettaglio le caratteristiche di Nitrogen, le sue tattiche, tecniche e procedure (TTP), e come strumenti avanzati come la piattaforma stessa possono aiutare gli esperti di cybersecurity a contrastare efficacemente questa minaccia, analizzandone il comportamento con la sandbox.

Perché il settore finanziario è un bersaglio preferito

Il settore finanziario è particolarmente vulnerabile per due motivi fondamentali: la quantità di dati sensibili in suo possesso e il valore economico diretto che può essere estratto da un attacco riuscito. Nel 2024, circa il 10% di tutti gli attacchi informatici ha preso di mira banche, credit union, e istituti di investimento. Il costo medio per incidente può arrivare fino a 2,5 miliardi di dollari, con un aumento esponenziale degli attacchi ransomware, che ora contano tra i 20 e 25 eventi gravi al giorno.

Questa combinazione di fattori rende il settore finanziario un terreno fertile per gruppi ransomware come Nitrogen, che puntano a cifrare dati critici e richiedere riscatti milionari.

Profilo del ransomware Nitrogen

Nitrogen è stato identificato ufficialmente a settembre 2024, anche se alcuni segnali risalgono a metà 2023. I primi attacchi hanno colpito non solo il settore finanziario, ma anche i settori della costruzione, manifatturiero e tecnologico, soprattutto negli Stati Uniti, Canada e Regno Unito.

Uno degli attacchi più rilevanti è stato quello contro la SRP Federal Credit Union in South Carolina, avvenuto nel dicembre 2024, che ha coinvolto oltre 195.000 clienti.

Le informazioni pubbliche sulle TTP di Nitrogen sono ancora limitate, ma il report di StreamScan fornisce alcune indicazioni chiave:

- File Ransomware: un eseguibile malevolo con hash SHA-256

55f3725ebe01ea19ca14ab14d747a6975f9a6064ca71345219a14c47c18c88be. - Mutex Unico:

nvxkjcv7yxctvgsdfjhv6esdvsx, usato per assicurare che solo un’istanza del ransomware sia attiva. - Driver Vulnerabile:

truesight.sys, un driver legittimo ma sfruttabile, usato per disabilitare antivirus e strumenti di Endpoint Detection and Response (EDR). - Manipolazione di Sistema: uso di

bcdedit.exeper disabilitare la modalità Safe Boot di Windows, ostacolando il recupero del sistema.

Interessante è la somiglianza con il ransomware LukaLocker, con cui condivide estensioni di file cifrati e note di riscatto simili, suggerendo possibili connessioni o evoluzioni comuni.

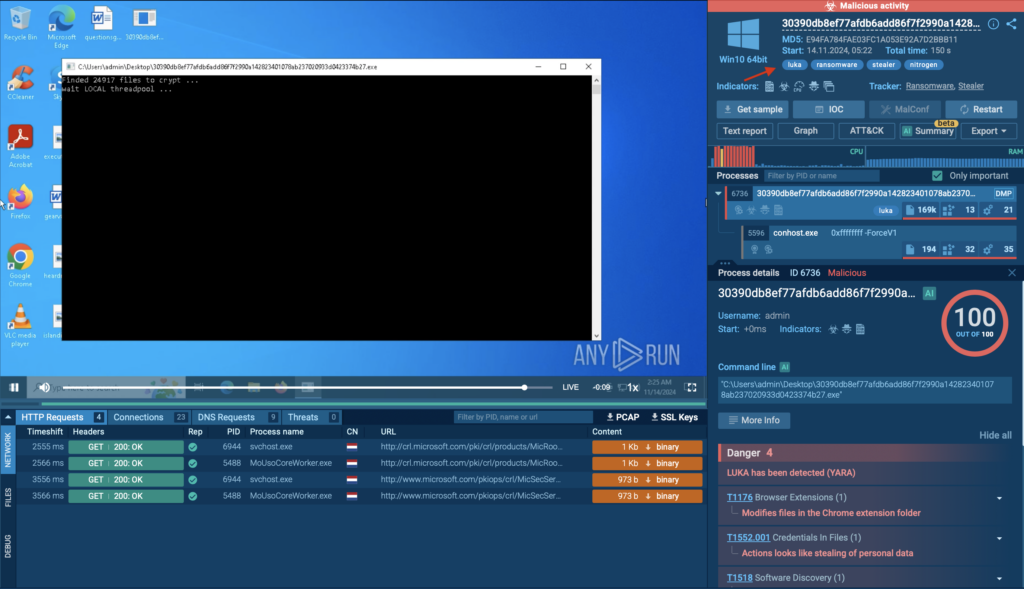

Il valore aggiunto di ANY.RUN nell’analisi di Nitrogen

ANY.RUN è una piattaforma di analisi dinamica e threat intelligence che permette di approfondire la comprensione di minacce come Nitrogen grazie a:

1. Monitoraggio del Mutex

Tramite la funzionalità Threat Intelligence Lookup, è possibile tracciare il mutex nvxkjcv7yxctvgsdfjhv6esdvsx e identificare oltre 20 campioni correlati, con il primo risalente al 2 settembre 2024. Questo consente di mappare la diffusione e le varianti del ransomware.

2. Analisi del Driver truesight.sys

Nitrogen sfrutta questo driver, originariamente parte di RogueKiller AntiRootkit, per terminare processi di sicurezza senza essere rilevato. ANY.RUN ha catalogato oltre 50 analisi correlate a questo driver, mostrando come viene abusato per bypassare le difese.

3. Rilevamento della manipolazione del sistema

L’uso di bcdedit.exe per disabilitare Safe Boot è un comportamento critico. ANY.RUN permette di utilizzare regole YARA per identificare campioni che effettuano questa modifica, facilitando l’integrazione di questi indicatori nei sistemi SIEM e EDR per bloccare tempestivamente l’attacco.

Strategie di difesa consigliate

Per contrastare efficacemente Nitrogen e minacce simili, i team di sicurezza dovrebbero:

- Monitorare attività sospette di PowerShell, WMI e DLL sideloading.

- Bloccare infrastrutture e domini noti per attività malevole.

- Formare il personale su phishing e tecniche di ingegneria sociale.

- Integrare threat intelligence dinamica per la ricerca proattiva di IOC e TTP.

Nitrogen rappresenta un esempio emblematico di come i gruppi ransomware stiano evolvendo verso attacchi sempre più mirati e sofisticati, specialmente nel settore finanziario. La combinazione di tecniche di manipolazione di sistema, sfruttamento di driver legittimi e strategie di evasione rende necessaria una difesa altrettanto avanzata.

Strumenti come ANY.RUN, con la sua sandbox interattiva e capacità di arricchimento della threat intelligence, offrono un vantaggio cruciale agli esperti di cybersecurity, permettendo di analizzare in tempo reale il comportamento del malware e di aggiornare rapidamente le contromisure.

Mantenere una postura di sicurezza proattiva, basata su analisi dinamiche e intelligence approfondita, è la chiave per proteggere le istituzioni finanziarie da minacce come Nitrogen e salvaguardare dati e capitali.

Se desideri approfondire l’uso di ANY.RUN per l’analisi di ransomware emergenti o ricevere supporto nella protezione della tua infrastruttura, sono a disposizione per ulteriori dettagli e suggerimenti tecnici.